CISA ได้เพิ่มช่องโหว่ remote code execution ระดับ Critical ของ Jenkins ที่กำลังถูกใช้ในการโจมตีเข้า Known Exploited Vulnerabilities Catalog พร้อมแจ้งเตือนว่าช่องโหว่นี้กำลังถูกนำไปใช้ในการโจมตีอยู่ในปัจจุบัน

Jenkins เป็น open-source automation server ที่ถูกใช้อย่างแพร่หลาย ซึ่งช่วยให้ Developper Team สามารถทำให้กระบวนการสร้าง, ทดสอบ และปรับใช้ซอฟต์แวร์เป็นไปโดยอัตโนมัติผ่าน continuous integration (CI) และ continuous delivery (CD)

CVE-2024-23897 เป็นช่องโหว่ที่เกิดจากตัวแยกวิเคราะห์คำสั่ง args4j ที่ผู้ไม่ประสงค์ดีไม่จำเป็นต้องผ่านการยืนยันตัวตน สามารถใช้ประโยชน์เพื่ออ่านไฟล์ได้ตามที่ต้องการบน Jenkins controller file system ผ่านทาง built-in command line (CLI)

Jenkins อธิบายว่า "ตัวแยกวิเคราะห์คำสั่งนี้มีฟีเจอร์ที่แทนที่ตัวอักษร @ ตามด้วย Path ของไฟล์ใน argument ด้วยเนื้อหาของไฟล์นั้น (expandAtFiles) โดยฟีเจอร์นี้เปิดใช้งานโดยค่า Defulte และ Jenkins รุ่น 2.441 และก่อนหน้า, LTS 2.426.2 และก่อนหน้าไม่สามารถปิดการใช้งานฟีเจอร์นี้ได้"

มีการเผยแพร่ตัวอย่างโค้ดการโจมตี (PoC) หลายรายการทางออนไลน์ไม่กี่วันหลังจากที่ Developper Team ของ Jenkins เผยแพร่การอัปเดตด้านความปลอดภัยเมื่อวันที่ 24 มกราคม 2024 โดยรายงานว่ามีบางตัวอย่างสามารถตรวจพบความพยายามในการโจมตีได้เพียงหนึ่งวันถัดมา

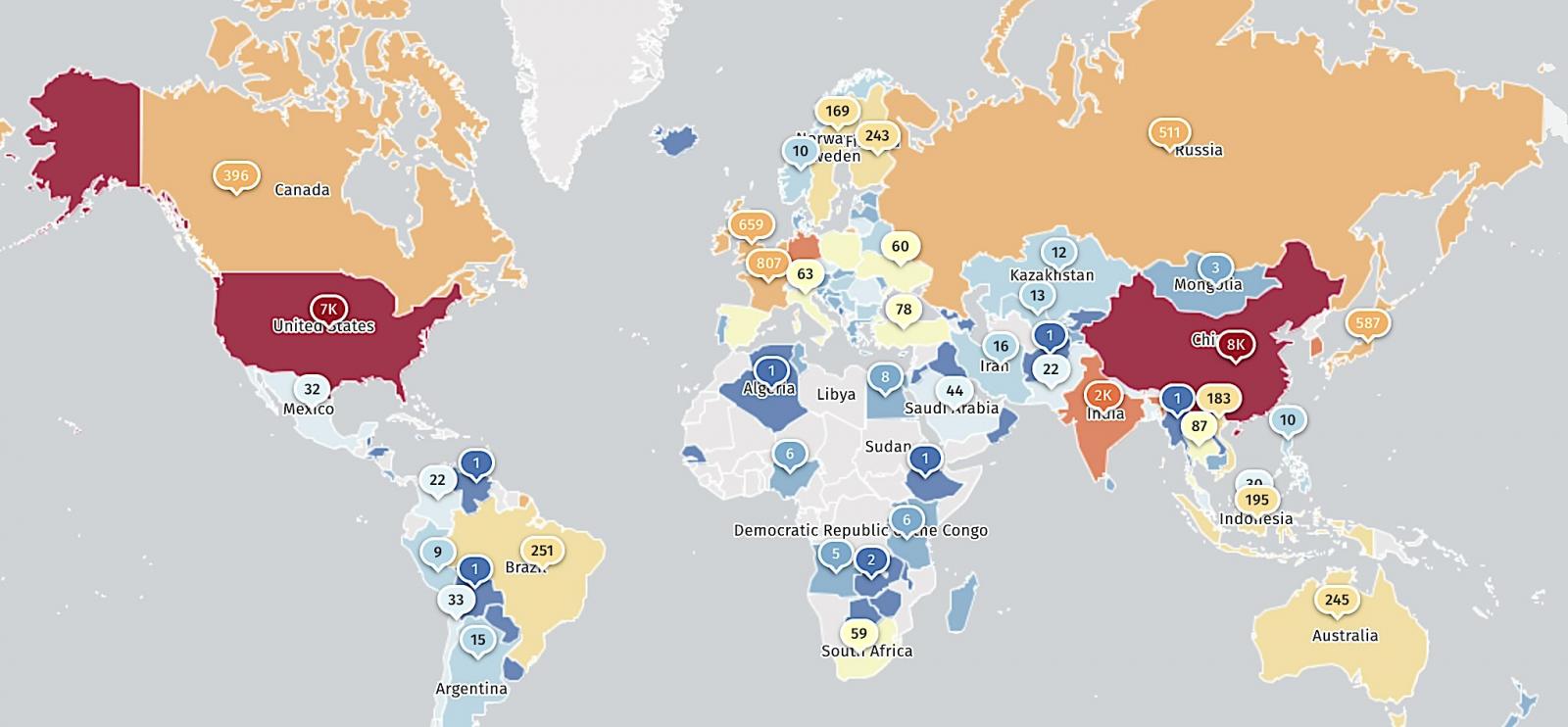

Shadowserver กำลังติดตามการใช้งาน Jenkins กว่า 28,000 ตัวอย่าง ที่มีช่องโหว่ CVE-2024-23897 โดยส่วนใหญ่มาจากประเทศจีน (7,700) และสหรัฐอเมริกา (7,368) ซึ่งแสดงให้เห็นถึงจำนวนระบบที่ยังสามารถถูกโจมตีได้จำนวนลดลง จากในตอนแรกที่พบว่ามีเซิร์ฟเวอร์ที่ยังไม่ได้รับการแก้ไขช่องโหว่มากกว่า 45,000 รายการ ที่พบในเดือนมกราคม

จากรายงานของ Trend Micro พบว่าช่องโหว่ CVE-2024-23897 เริ่มถูกใช้ในการโจมตีอย่างแพร่หลายมากขึ้นในเดือนมีนาคม ขณะที่ CloudSEK ระบุเมื่อต้นเดือนสิงหาคม ว่าผู้ไม่ประสงค์ดีที่รู้จักในชื่อ IntelBroker ได้ใช้ช่องโหว่นี้เพื่อเจาะระบบของผู้ให้บริการ IT BORN Group

ล่าสุด Juniper Networks รายงานเมื่อสัปดาห์ที่แล้วว่า กลุ่ม RansomEXX ได้ใช้ช่องโหว่นี้เพื่อเจาะระบบของ Brontoo Technology Solutions ซึ่งเป็นผู้ให้บริการด้านเทคโนโลยีแก่ธนาคารในอินเดียในช่วงปลายเดือนกรกฎาคม การโจมตีด้วย Ransomware ครั้งนี้ทำให้เกิดการหยุดชะงักอย่างกว้างขวางต่อระบบการชำระเงินค้าปลีกทั่วประเทศ

ภายหลังจากมีรายงานดังกล่าว CISA ได้เพิ่มช่องโหว่ด้านความปลอดภัยดังกล่าวลงในรายการ Known Exploited Vulnerabilities Catalog โดยเตือนว่าผู้ไม่ประสงค์ดีกำลังใช้ช่องโหว่ดังกล่าวในการโจมตีเป็นวงกว้าง

ตามคำสั่งการดำเนินงานที่บังคับใช้ (BOD 22-01) ที่ออกในเดือนพฤศจิกายน 2021 หน่วยงานฝ่ายบริหารพลเรือนของรัฐบาลกลาง (FCEB) มีเวลาสามสัปดาห์จนถึงวันที่ 9 กันยายน 2024 เพื่อแก้ไขช่องโหว่ Jenkins Server บนเครือข่ายของพวกเขา เพื่อป้องกันการโจมตีที่ใช้ช่องโหว่ CVE-2024-23897

แม้ว่า BOD 22-01 จะใช้กับหน่วยงานของรัฐบาลกลางเท่านั้น แต่ CISA ก็ได้แนะนำให้ทุกองค์กรให้ความสำคัญกับการแก้ไขช่องโหว่นี้ เพื่อป้องกันการถูกโจมตีด้วย Ransomware ที่อาจกำลังมุ่งเป้าไปที่ระบบของพวกเขา

Ref: bleepingcomputer

ไม่มีความคิดเห็น:

แสดงความคิดเห็น