Stroz Friedberg ของบริษัท Aon Insurance เป็นผู้ค้นพบ 'sedexp' Malware บน Linux ซึ่งได้แฝงตัวและหลีกเลี่ยงการตรวจจับมาได้ตั้งแต่ปี 2022 ทำให้สามารถสร้าง reverse shell สำหรับการเข้าถึงจากระยะไกล และขยายการโจมตีบนระบบต่อไปได้ โดยใช้เทคนิค persistence “udev rule” ที่ไม่มีอยู่ใน MITRE ATT&CK framework โดยตั้งข้อสังเกตว่า sedexp เป็น advanced threat ที่ซ่อนตัวอยู่ในเครือข่ายของเป้าหมาย

การแฝงตัวในระบบด้วย udev rules

'udev' คือ ระบบการจัดการอุปกรณ์สำหรับ Linux kernel responsible ในการจัดการโหนดอุปกรณ์ใน /dev directory ซึ่งประกอบด้วยไฟล์ที่แสดงถึงส่วนประกอบฮาร์ดแวร์ที่มีอยู่ในระบบ เช่น storage drives, network interfaces และ USB drives

Node file จะถูกสร้าง และลบแบบไดนามิกเมื่อผู้ใช้เชื่อมต่อ/ตัดการเชื่อมต่ออุปกรณ์ รวมถึง udev ยังทำหน้าที่จัดการการโหลดไดรเวอร์ที่เหมาะสมอีกด้วย

Udev rules เป็น text configuration files ที่กำหนดว่าตัวจัดการควรจัดการอุปกรณ์ หรือเหตุการณ์บางอย่างอย่างไร โดยอยู่ใน '/etc/udev/rules.d/' หรือ '/lib/udev/rules.d/'

rules เหล่านี้ประกอบด้วยพารามิเตอร์สามตัวที่ระบุความสามารถในการนำไปใช้ (ACTION== "add") ชื่ออุปกรณ์ (KERNEL== "sdb1") และสคริปต์ที่จะถูกรันเมื่อตรงตามเงื่อนไขที่ระบุ (RUN+="/path/to/script")

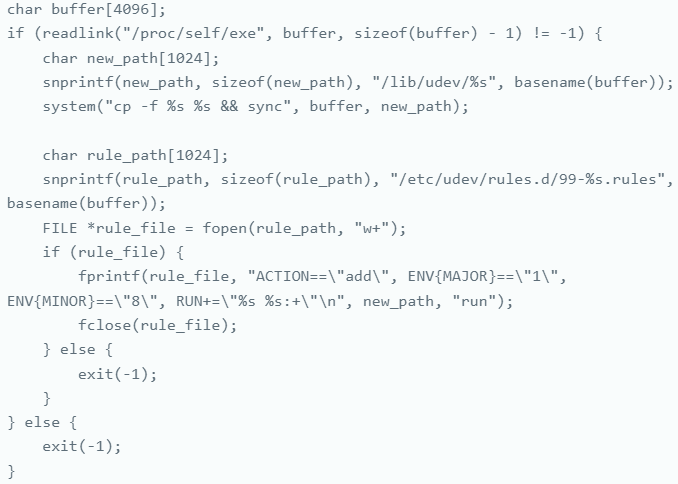

sedexp malware จะทำการเพิ่ม rules ต่อไปนี้บนระบบที่ถูกโจมตี :

ACTION=="add", ENV{MAJOR}=="1", ENV{MINOR}=="8", RUN+="asedexpb run:+"

rules นี้จะทำงานทุกครั้งที่มีการเพิ่มอุปกรณ์ใหม่ลงในระบบ โดยตรวจสอบว่าหมายเลขหลัก และหมายเลขรองตรงกับ '/dev/random' หรือไม่ โดยจะโหลดเมื่อระบบบูต และใช้เป็นตัวสร้างตัวเลขสุ่มโดยแอป และ process ต่าง ๆ หลายรายการ

rule component สุดท้าย (RUN+= "asedexpb run:+") จะดำเนินการเรียกใช้สคริปต์ 'asedexpb' ของ Malware ดังนั้นการตั้งค่า /dev/random จึงเป็นเงื่อนไขเบื้องต้น ที่ผู้ไม่ประสงค์ดีจะสามารถมั่นใจได้ว่า Malware จะถูกเรียกใช้งานตลอด

ที่สำคัญที่สุด /dev/random เป็นส่วนประกอบระบบที่สำคัญบน Linux ที่ security solutions ไม่ได้มีการตรวจสอบ ดังนั้นจึงทำให้ Malware สามารถใช้เพื่อหลีกเลี่ยงการตรวจจับได้

ความสามารถในการปฏิบัติงานเบื้องต้น

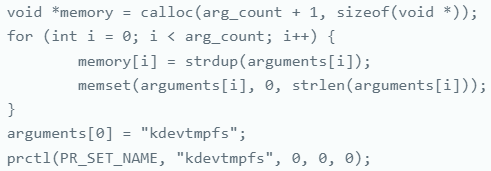

โดย Malware จะตั้งชื่อ process ว่า 'kdevtmpfs,' ที่ได้เลียนแบบ process ของระบบปกติ จึงทำให้มีความยากในการตรวจจับความผิดปกติโดยใช้วิธีการทั่วไป

ในส่วนความสามารถในการปฏิบัติการ Malware จะใช้ forkpty หรือ pipes และ process ใหม่ที่แยกออกมาเพื่อตั้งค่า reverse shell เพื่อให้ผู้ไม่ประสงค์ดีสามารถเข้าถึงอุปกรณ์จากระยะไกลได้

Sedexp ยังใช้เทคนิคการจัดการหน่วยความจำเพื่อซ่อนไฟล์ใด ๆ ที่มีสตริง "sedexp" จากคำสั่ง เช่น "ls" หรือ "find" โดยปกปิดการมีอยู่ของไฟล์เหล่านั้นในระบบ รวมถึงสามารถแก้ไขเนื้อหาหน่วยความจำเพื่อแทรกคำสั่งที่เป็นอันตราย หรือเปลี่ยนแปลงพฤติกรรมของแอป และ process ของระบบที่มีอยู่ได้

ทั้งนี้นักวิจัยได้รายงานว่า Malware ดังกล่าวถูกใช้อย่างมากมาตั้งแต่ปี 2022 โดย Malware ดังกล่าวปรากฏอยู่ใน online sandboxes หลายแห่ง และไม่ถูกตรวจพบ (ใน VirusTotal มีเพียงโปรแกรมป้องกัน Malware 2 รายการ เท่านั้นที่ระบุว่าเป็นอันตรายจากตัวอย่าง sedexp สามตัวอย่างที่มีอยู่ในรายงาน)

โดย Stroz Friedberg รายงานว่า Malware ดังกล่าวถูกนำมาใช้เพื่อซ่อน credit card scraping code บน web server ที่ถูกโจมตี ซึ่งบ่งชี้ถึงการมีส่วนเกี่ยวข้องในการโจมตีที่มีแรงจูงใจทางด้านการเงิน

Ref; bleepingcomputer

ไม่มีความคิดเห็น:

แสดงความคิดเห็น