กลุ่มผู้ไม่ประสงค์ดี RansomHub กำลังใช้มัลแวร์ตัวใหม่เพื่อปิดการทำงานของซอฟต์แวร์รักษาความปลอดภัย Endpoint Detection and Response (EDR) ในการโจมตีแบบ Bring Your Own Vulnerable Driver (BYOVD)

มัลแวร์นี้ถูกตั้งชื่อว่า EDRKillShifter โดยทีมผู้เชี่ยวชาญด้านความปลอดภัยจาก Sophos ซึ่งค้นพบในระหว่างการสอบสวนแรนซัมแวร์ในเดือนพฤษภาคม 2024 มัลแวร์นี้จะติดตั้งไดรเวอร์ที่ถูกต้องตามกฎหมายแต่มีช่องโหว่ในอุปกรณ์ที่เป็นเป้าหมาย เพื่อยกระดับสิทธิ์ ปิดการทำงานของโซลูชันด้านความปลอดภัย และควบคุมระบบ

เทคนิคนี้ได้รับความนิยมอย่างมากในหมู่ผู้ไม่หวังดีที่มีแรงจูงใจทางการเงินตั้งแต่กลุ่มผู้ไม่ประสงค์ดีไปจนถึงกลุ่มที่ได้รับการสนับสนุนจากรัฐ

"ในระหว่างเหตุการณ์ในเดือนพฤษภาคม ผู้โจมตี — ซึ่งเราประเมินด้วยความมั่นใจในระดับปานกลางว่าเครื่องมือนี้ถูกใช้โดยผู้โจมตีหลายกลุ่ม — พยายามใช้ EDRKillShifter เพื่อยุติการป้องกันของ Sophos บนคอมพิวเตอร์ที่เป็นเป้าหมาย แต่เครื่องมือนี้ล้มเหลว" Andreas Klopsch ทีมผู้เชี่ยวชาญด้านความปลอดภัยภัยคุกคามจาก Sophos กล่าว

"จากนั้นพวกเขาพยายามเรียกใช้ไฟล์รันแซมแวร์บนเครื่องที่พวกเขาควบคุมอยู่ แต่ก็ล้มเหลวอีกครั้งเมื่อฟีเจอร์ CryptoGuard ของเอเจนต์ปลายทางถูกเรียกใช้งาน"

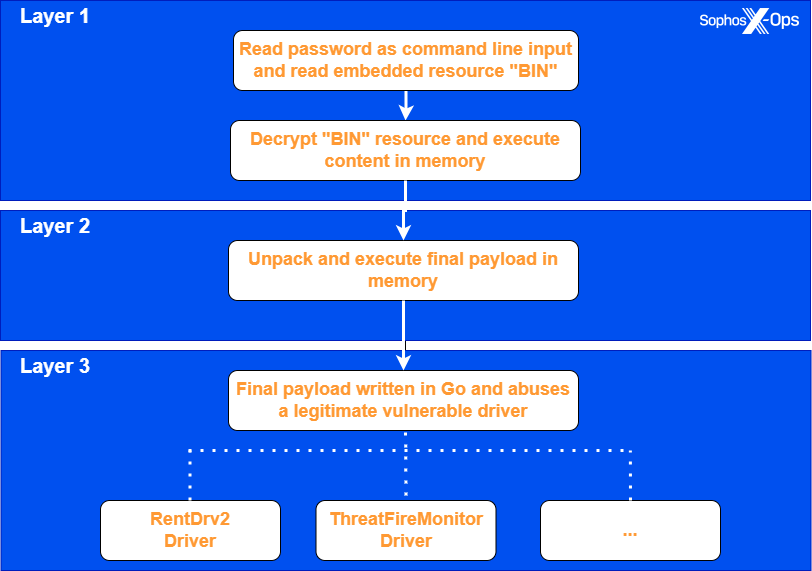

ในระหว่างการสืบสวน Sophos พบตัวอย่างที่แตกต่างกันสองตัวอย่าง โดยทั้งสองมีการใช้ช่องโหว่ในแนวคิดจาก GitHub: หนึ่งตัวอย่างใช้ประโยชน์จากไดรเวอร์ที่มีช่องโหว่ที่รู้จักกันในชื่อ RentDrv2 และอีกตัวอย่างใช้ประโยชน์จากไดรเวอร์ที่เรียกว่า ThreatFireMonitor ซึ่งเป็นส่วนประกอบของแพ็กเกจการตรวจสอบระบบที่เลิกใช้แล้ว

Sophos ยังพบว่า EDRKillShifter สามารถส่งโหลดไดรเวอร์ต่างๆ ได้ตามความต้องการของผู้โจมตี และคุณสมบัติด้านภาษาของมัลแวร์นี้บ่งชี้ว่าถูกคอมไพล์บนคอมพิวเตอร์ที่มีการตั้งค่าภาษาเป็นภาษารัสเซีย

การทำงานของตัวโหลดประกอบด้วยสามขั้นตอน: ขั้นแรก ผู้โจมตีจะเรียกใช้ไบนารี EDRKillShifter พร้อมกับสตริงรหัสผ่านเพื่อถอดรหัสและเรียกใช้ทรัพยากรฝังตัวที่ชื่อว่า BIN ในหน่วยความจำ โค้ดนี้จะทำการขยายและเรียกใช้เพย์โหลดสุดท้าย ซึ่งจะติดตั้งและใช้ประโยชน์จากไดรเวอร์ที่ถูกต้องตามกฎหมายแต่มีช่องโหว่เพื่อยกระดับสิทธิ์และปิดการทำงานของกระบวนการและบริการ EDR ที่กำลังทำงานอยู่

"หลังจากมัลแวร์สร้างบริการใหม่สำหรับไดรเวอร์ เริ่มต้นบริการ และโหลดไดรเวอร์แล้ว มันจะเข้าสู่วงจรที่ไม่มีวันสิ้นสุดที่ทำการระบุชื่อกระบวนการที่กำลังทำงานอย่างต่อเนื่อง โดยจะยุติกระบวนการหากชื่อปรากฏในรายการเป้าหมายที่ถูกเข้ารหัสไว้ในโค้ด" Klopsch กล่าวเสริม

"สิ่งที่ควรสังเกตอีกประการคือ ทั้งสองเวอร์ชันนี้ใช้ประโยชน์จากไดรเวอร์ที่ถูกต้องตามกฎหมาย (แม้จะมีช่องโหว่) โดยใช้ช่องโหว่แนวคิดจาก GitHub เราสงสัยว่าผู้โจมตีคัดลอกบางส่วนของช่องโหว่แนวคิดเหล่านี้ ดัดแปลง และนำโค้ดมาใช้กับภาษา Go"

Sophos แนะนำให้เปิดใช้งานการป้องกันการแก้ไขในการรักษาความปลอดภัยของผลิตภัณฑ์ปลายทาง รักษาการแยกระหว่างสิทธิ์ผู้ใช้และผู้ดูแลระบบเพื่อป้องกันไม่ให้ผู้โจมตีโหลดไดรเวอร์ที่มีช่องโหว่ และอัปเดตระบบอย่างสม่ำเสมอ เนื่องจาก Microsoft ยังคงเพิกถอนการรับรองไดรเวอร์ที่ลงชื่อซึ่งทราบว่าถูกนำไปใช้ในทางที่ผิดในการโจมตีก่อนหน้านี้

เมื่อปีที่แล้ว Sophos พบมัลแวร์ตัวอื่นที่ฆ่า EDR ชื่อว่า AuKill ซึ่งใช้ประโยชน์จากไดรเวอร์ Process Explorer ที่มีช่องโหว่ในการโจมตี Medusa Locker และ LockBit ransomware AuKill มีความคล้ายคลึงกับเครื่องมือโอเพ่นซอร์สที่รู้จักกันในชื่อ Backstab ซึ่งใช้ประโยชน์จากไดรเวอร์ Process Explorer ที่มีช่องโหว่และถูกใช้โดยกลุ่ม LockBit อย่างน้อยหนึ่งครั้งในการโจมตีที่ Sophos X-Ops สังเกตเห็น

Ref: bleepingcomputer

ไม่มีความคิดเห็น:

แสดงความคิดเห็น