มีการตรวจพบการโจมตีจากกลุ่มผู้ไม่ประสงค์ดี ด้วยการใช้ Akira Ransomware โดยที่เป้าหมายการโจมตีเป็นกลุ่มของผู้ใช้งาน VMware ESXi และใช้ระบบปฏิบัติการ Linux

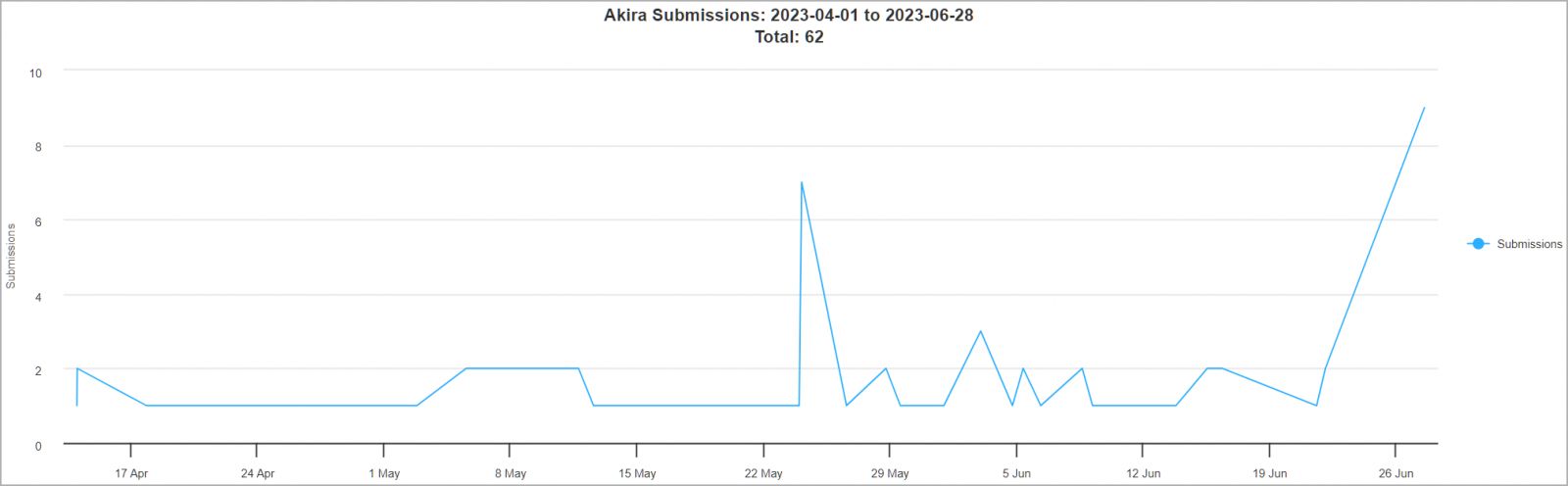

Akira Ransomware ถูกพบครั้งแรกเมื่อเดือน มีนาคม 2023 โดยเป็นกลุ่มเป้าหมายที่ใช้ระบบปฏิบัติการ Windows ในธุรกิจอุตสาหกรรมต่าง ๆ รวมถึงวงการการศึกษา การเงิน อสังหาริมทรัพย์ การผลิต และการให้คำปรึกษา โดยที่ผู้ไม่ประสงค์ดีก็ยังคงใช้รูปแบบการโจมตีด้วยการขโมย ข้อมูลจากเครือข่ายที่มีช่องโหว่ และเข้าทำการล็อกไฟล์บนเครื่องเป้าหมายและทำการเรียกค่าไถ่ เป็นมูลค่าถึง ล้านดอลลาร์

มิถุนายน 2023 Akira กลับมาอีกครั้ง โดยถูกตรวจสอบพบโดย ผู้เชี่ยวชาญด้านความปลอดภัยและวิเคราะห์ Malwar Rivitna การตรวจสอบทดสอบด้วยการวิเคราะห์ตัวเข้ารหัสบน Linux ซึ่งมีการตรวจพบเป็นลักษณะของไฟล์ที่มีชื่อว่า 'Esxi_Build_Esxi6' ตัวอย่างเช่น หนึ่งใน ไฟล์ซอร์สโค้ดของโปรเจ็กต์คือ /mnt/d/vcprojects/Esxi_Build_Esxi6/argh.h ซึ่งเป็นการกำหนดมาเพื่อเป้าหมายที่เป็น VMware ESXi โดยเฉพาะ

ในช่วงที่ผ่านมา กลุ่มผู้ไม่ประสงค์ดีได้มีการโจมตีไปทางฝั่งเครื่อง VMware บ้างแล้วเนื่องจากกลุ่มผู้ใช้งานในองค์กร ส่วนมาก หันไปใช้เครื่องเสมือนเพราะใช้งานง่ายและกำหนดค่ามีประสิทธิภาพมากกว่าการใช้เครื่องจริง แต่การใช้งาน Akira Ransomware ด้วยการที่พึ่งถูกพัฒนามาไม่นาน เลยทำให้ยังไม่น่ากลัวมากนัก แต่รูปแบบพื้นฐานของการโจมตีนั้นเป็นเพียง

การเข้ายึดได้นั้นคือ

- -p --encryption_path (targeted file/folder paths)

- -s --share_file (targeted network drive path)

- - n --encryption_percent (percentage of encryption)

- --fork (create a child process for encryption)

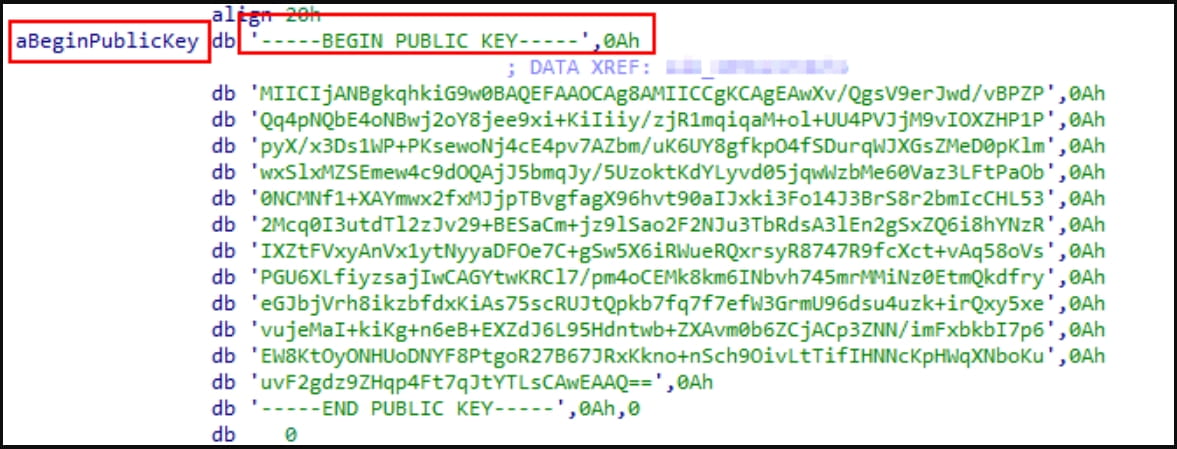

ผู้เชี่ยวชาญของ Cyble ได้ออกมาพูดถึง Akira Ransomware บน Linux ว่ามีตัวเข้ารหัส RSA สาธารณะและใช้ประโยชน์จากอัลกอริธึมคีย์สมมาตรหลายตัวสำหรับการเข้ารหัสไฟล์ รวมถึง AES, CAMELLIA, IDEA-CB และ DES

คีย์สมมาตรใช้เพื่อเข้ารหัสไฟล์ของเหยื่อ จากนั้นจึงเข้ารหัสด้วยคีย์สาธารณะ RSA วิธีนี้จะป้องกันการเข้าถึงคีย์ถอดรหัส เว้นแต่คุณจะมีคีย์ถอดรหัสส่วนตัว RSA ที่ผู้โจมตีถือครองไว้เท่านั้น

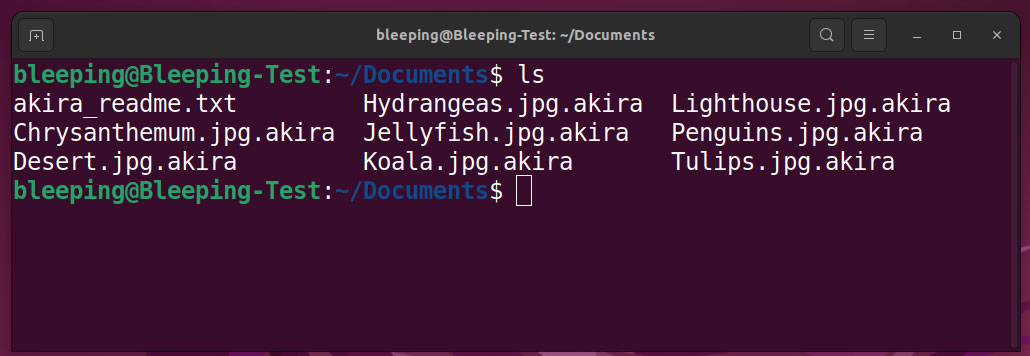

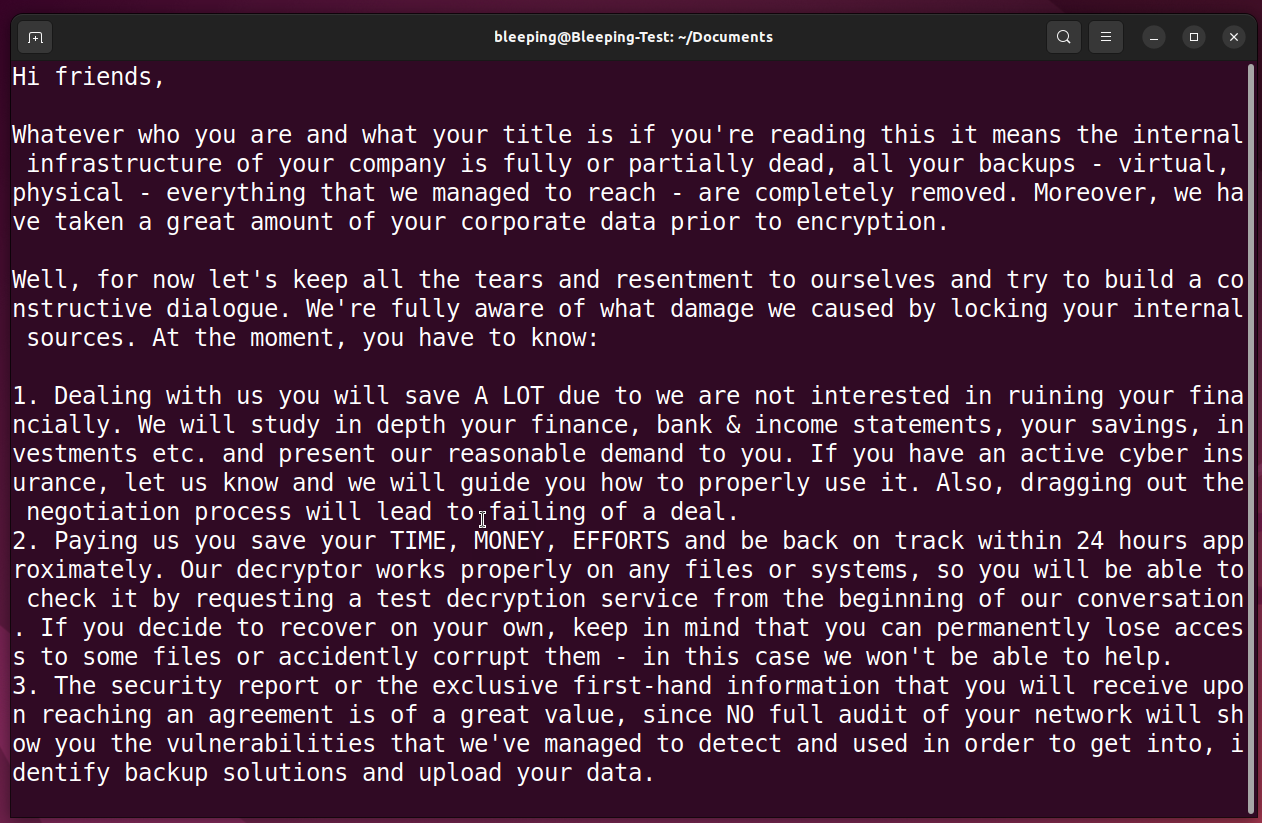

ไฟล์ที่เข้ารหัสซึ่งถูกเปลี่ยนชื่อให้มี นามสกุล .akira และบันทึกค่าไถ่แบบฮาร์ดโค้ดชื่อ akira_readme.txt จะถูกสร้างขึ้นในแต่ละโฟลเดอร์บนอุปกรณ์ที่เข้ารหัส

และหลังจากที่ Akira Ransomware บน Linux ออกมานั้น ยังไม่มีแนวทางในการป้องกันหรือ ยังไม่พบ ตัวถอดรหัส ใด ๆ

Ref : bleepingcomputer

ไม่มีความคิดเห็น:

แสดงความคิดเห็น