มีการดำเนินการ Malware เรียกค่าไถ่แบบ Ransomware-as-a-Service หรือ RaaS ซึ่งแอบอ้างเป็นองค์กร Cicada 3301 ที่แท้จริง และได้ระบุเหยื่อจำนวน 19 ราย หลังจากที่ได้ทำการโจมตีบริษัทต่าง ๆ ทั่วโลกอย่างรวดเร็ว

การดำเนินการอาชญากรรมไซเบอร์ใหม่นี้ได้รับชื่อและใช้โลโก้เดียวกับเกมออนไลน์/โลกจริงที่ลึกลับในช่วงปี 2012-2014 ชื่อ Cicada 3301 ซึ่งเกี่ยวข้องกับปริศนาการเข้ารหัสที่ซับซ้อน

อย่างไรก็ตาม ไม่มีความเกี่ยวข้องใด ๆ ระหว่างทั้งสองฝ่าย โดยโครงการ Cicada 3301 ที่แท้จริงได้ออกแถลงการณ์ปฏิเสธการเชื่อมโยงใด ๆ กับผู้กระทำความผิดและประณามการกระทำของกลุ่มนี้

แถลงการณ์จากองค์กร Cicada 3301 ระบุว่า "เราไม่ทราบถึงตัวตนของอาชญากรที่อยู่เบื้องหลังการกระทำที่โหดร้ายเหล่านี้ และไม่มีความเกี่ยวข้องใด ๆ กับกลุ่มเหล่านี้."

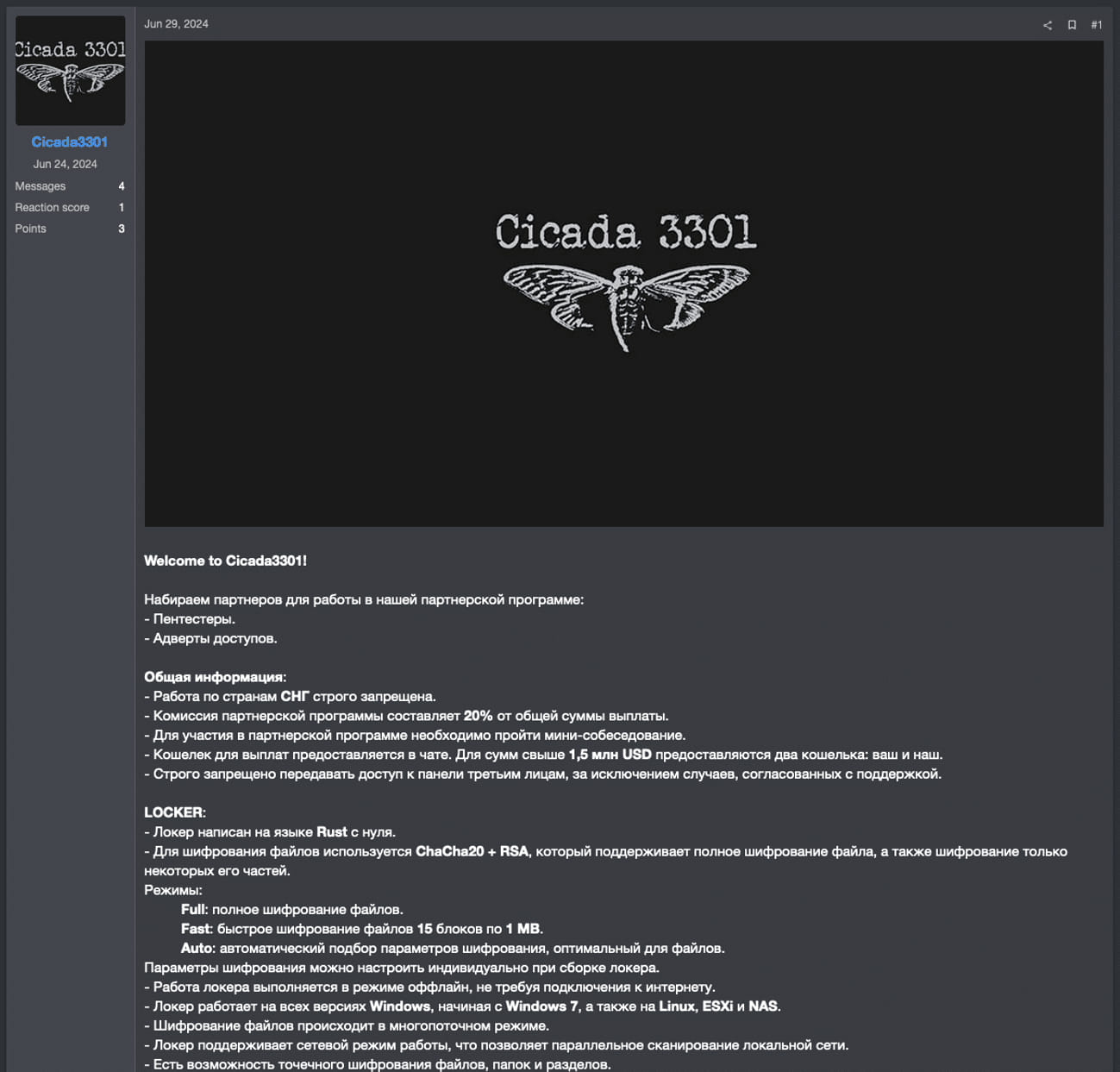

Cicada3301 RaaS เริ่มออกมาโจมตีตั้งแต่ต้นเดือนมิถุนายน 2024 ผ่านโพสต์ในฟอรัมที่เกี่ยวกับ Malware เรียกค่าไถ่และอาชญากรรมไซเบอร์ที่รู้จักกันในชื่อ RAMP

อย่างไรก็ตาม BleepingComputer ทราบถึงการโจมตีของ Cicada ที่เกิดขึ้นตั้งแต่วันที่ 6 มิถุนายน ซึ่งบ่งชี้ว่ากลุ่มนี้ได้ดำเนินการเองอย่างอิสระก่อนที่จะพยายามรับสมัครผู้ร่วมงาน

เช่นเดียวกับการดำเนินการของ Malware เรียกค่าไถ่อื่น ๆ Cicada3301 ใช้กลยุทธ์โชกสองขั้นตอน โดยจะเจาะเข้าสู่เครือข่ายขององค์กร ขโมยข้อมูล และเข้ารหัสอุปกรณ์ต่าง ๆ หลังจากนั้นจะใช้กุญแจถอดรหัสและขู่ที่จะเผยแพร่ข้อมูลที่ถูกขโมยมาเป็นเครื่องมือต่อรอง เพื่อบีบบังคับให้เหยื่อยอมจ่ายค่าไถ่

กลุ่มผู้ไม่ประสงค์ดีมีการดำเนินการเว็บไซต์เผยแพร่ข้อมูลที่ใช้เป็นส่วนหนึ่งของแผนการขู่กรรโชกสองขั้นตอนนี้

Truesec พบว่ามีความคล้ายคลึงอย่างมากระหว่าง Cicada3301 และ ALPHV/BlackCat ซึ่งบ่งชี้ว่าอาจเป็นการรีแบรนด์ใหม่หรือเป็นการพัฒนาต่อโดยทีมงานหลักเดิมของ ALPHV

ข้อมูลที่ใช้เป็นหลักฐานสนับสนุนประกอบไปด้วย:

- ทั้งคู่เขียนด้วยภาษา Rust

- ทั้งสองใช้อัลกอริทึม ChaCha20 สำหรับการเข้ารหัส

- ใช้คำสั่งการปิดเครื่องเสมือน (VM shutdown) และการลบ snapshot ที่เหมือนกัน

- ใช้พารามิเตอร์คำสั่งในอินเทอร์เฟซผู้ใช้ วิธีตั้งชื่อไฟล์ และวิธีถอดรหัสโน้ตเรียกค่าไถ่ที่เหมือนกัน

- ใช้การเข้ารหัสเป็นช่วง ๆ ในไฟล์ขนาดใหญ่

สำหรับข้อมูลเพิ่มเติม ALPHV ได้ทำการหลอกลวง (exit scam) ในช่วงต้นเดือนมีนาคม 2024 โดยอ้างว่าถูก FBI เข้าจับกุ่ม หลังจากที่ขโมยเงินจำนวน 22 ล้านดอลลาร์จาก Change Healthcare โดยอ้างเป็นการชำระเงินจากผู้ร่วมงานคนหนึ่ง

Truesec ยังพบข้อมูลที่บ่งบอกว่าการดำเนินการ Malware เรียกค่าไถ่ Cicada3301 อาจจะร่วมมือหรือใช้ประโยชน์จาก Brutus botnet สำหรับการเข้าถึงเครือข่ายองค์กรในเบื้องต้น โดยบอตเน็ตนี้เคยเกี่ยวข้องกับการโจมตีแบบบังคับรหัสผ่าน VPN ในระดับโลก ซึ่งมุ่งเป้าไปที่อุปกรณ์ของ Cisco, Fortinet, Palo Alto และ SonicWall

ควรสังเกตว่ากิจกรรมของ Brutus ถูกพบครั้งแรกสองสัปดาห์หลังจาก ALPHV ปิดตัวลง ดังนั้นความเชื่อมโยงระหว่างกลุ่มทั้งสองยังคงมีอยู่ในแง่ของไทม์ไลน์

อีกหนึ่งภัยคุกคามต่อ VMware ESXi Cicada3301 เป็น Malware เรียกค่าไถ่ที่เขียนด้วยภาษา Rust และมีทั้งตัวเข้ารหัสสำหรับ Windows และ Linux/VMware ESXi โดยในการรายงานของ Truesec นักวิจัยได้วิเคราะห์ตัวเข้ารหัสสำหรับ VMware ESXi บน Linux สำหรับการดำเนินการเรียกค่าไถ่นี้

เช่นเดียวกับ BlackCat และMalware เรียกค่าไถ่ครอบครัวอื่น ๆ เช่น RansomHub ต้องมีการป้อนคีย์พิเศษเป็นอาร์กิวเมนต์ในบรรทัดคำสั่งเพื่อเรียกใช้ตัวเข้ารหัส คีย์นี้ใช้เพื่อถอดรหัสข้อมูล JSON ที่เข้ารหัสซึ่งมีการตั้งค่าที่ตัวเข้ารหัสจะใช้เมื่อเข้ารหัสอุปกรณ์

Truesec กล่าวว่าตัวเข้ารหัสจะตรวจสอบความถูกต้องของคีย์โดยใช้เพื่อถอดรหัสโน้ตเรียกค่าไถ่ และหากสำเร็จ จะดำเนินการเข้ารหัสที่เหลือต่อไป ฟังก์ชันหลัก (linux_enc) ใช้ ChaCha20 stream cipher สำหรับการเข้ารหัสไฟล์ และเข้ารหัสคีย์สมมาตรที่ใช้ในกระบวนการด้วยคีย์ RSA โดยคีย์การเข้ารหัสถูกสร้างขึ้นแบบสุ่มโดยใช้ฟังก์ชัน 'OsRng'

Cicada3301 มุ่งเป้าไปที่ไฟล์ที่มีนามสกุลเฉพาะที่ตรงกับเอกสารและไฟล์สื่อ และตรวจสอบขนาดของไฟล์เพื่อกำหนดว่าจะใช้การเข้ารหัสเป็นช่วง ๆ (>100MB) หรือเข้ารหัสเนื้อหาทั้งหมดของไฟล์ (<100MB)

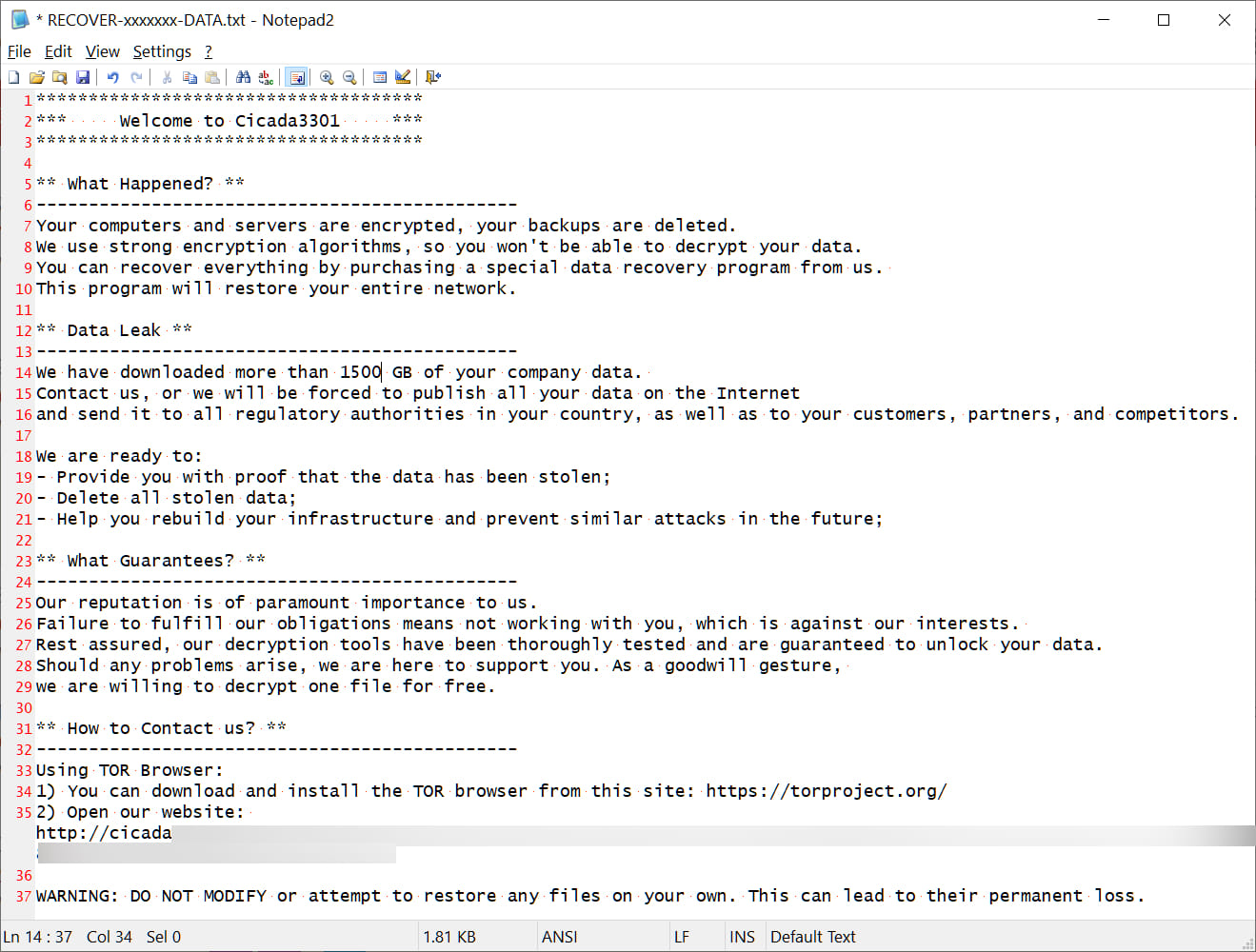

เมื่อทำการเข้ารหัสไฟล์ ตัวเข้ารหัสจะเพิ่มนามสกุลสุ่มเจ็ดตัวอักษรเข้าไปในชื่อไฟล์ และสร้างโน้ตเรียกค่าไถ่ชื่อ 'RECOVER-[extension]-DATA.txt' ดังที่แสดงด้านล่าง ควรสังเกตว่าตัวเข้ารหัสของ BlackCat/ALPHV ก็ใช้วิธีการเพิ่มนามสกุลสุ่มเจ็ดตัวอักษรและโน้ตเรียกค่าไถ่ชื่อ 'RECOVER-[extension]-FILES.txt' เช่นเดียวกัน

Malware เรียกค่าไถ่สามารถตั้งค่าพารามิเตอร์ "sleep" เพื่อหน่วงเวลาการทำงานของตัวเข้ารหัส ซึ่งอาจใช้เพื่อหลบเลี่ยงการตรวจจับในทันที

พารามิเตอร์ "no_vm_ss" ยังสั่งให้ Malware เข้ารหัสเครื่องเสมือน VMware ESXi โดยไม่พยายามปิดเครื่องก่อน

อย่างไรก็ตาม โดยค่าเริ่มต้น Cicada3301 จะใช้คำสั่ง 'esxcli' และ 'vim-cmd' ของ ESXi เพื่อปิดเครื่องเสมือนและลบ snapshot ของเครื่องเสมือนก่อนที่จะเข้ารหัสข้อมูล

esxcli –formatter=csv –format-param=fields==\”WorldID,DisplayName\” vm process list | grep -viE \”,(),\” | awk -F \”\\\”*,\\\”*\” \'{system(\”esxcli vm process kill –type=force –world-id=\”$1)}\’ > /dev/null 2>&1;

for i in `vim-cmd vmsvc/getallvms| awk \'{print$1}\’`;do vim-cmd vmsvc/snapshot.removeall $i & done > /dev/null 2>&1

อัตราความสำเร็จของ Cicada3301 บ่งบอกถึงความเชี่ยวชาญของผู้กระทำที่รู้ว่ากำลังทำอะไร ซึ่งสนับสนุนสมมติฐานที่ว่าอาจเป็นการรีบูตของ ALPHV หรืออย่างน้อยก็เป็นการใช้ผู้ร่วมงานที่มีประสบการณ์ด้าน Malware เรียกค่าไถ่มาก่อน

การที่Malware เรียกค่าไถ่ใหม่นี้มุ่งเน้นไปที่สภาพแวดล้อมของ ESXi แสดงให้เห็นถึงการออกแบบเชิงกลยุทธ์เพื่อสร้างความเสียหายสูงสุดในสภาพแวดล้อมขององค์กร ซึ่งเป็นเป้าหมายของผู้กระทำผิดหลายรายในปัจจุบันที่ต้องการผลกำไรที่สูง

โดยการรวมการเข้ารหัสไฟล์กับความสามารถในการขัดขวางการทำงานของเครื่องเสมือน (VM) และลบตัวเลือกการกู้คืน Cicada3301 ทำให้การโจมตีมีผลกระทบสูงที่ส่งผลต่อเครือข่ายและโครงสร้างพื้นฐานทั้งหมด ซึ่งช่วยเพิ่มแรงกดดันต่อเหยื่อให้มากขึ้น

Ref: bleepingcomputer

ไม่มีความคิดเห็น:

แสดงความคิดเห็น