กลุ่ม Play Ransomware เป็นกลุ่ม Ransomware ใหม่ที่ถูกกล่าวถึงและมีการใช้ Linux Locker ที่เฉพาะเพื่อเข้ารหัสเครื่อง VMware ESXi

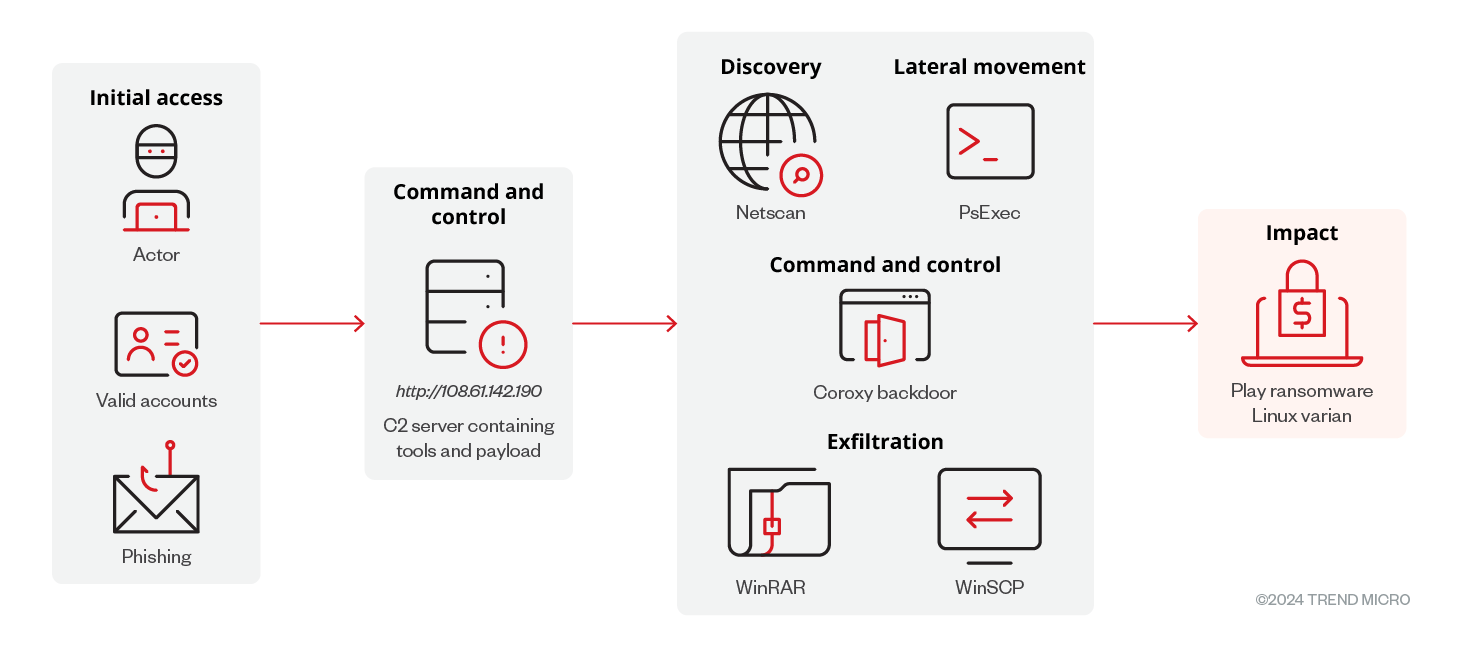

Trend Micro ได้ออกมาเปิดเผยว่า ได้มีการค้นพบ Ransomware รูปแบบใหม่ และยังมีการใช้ Locker ที่ออกแบบมาเพื่อใช้โจมตีบน VMware ESXi โดยที่จะตรวจสอบก่อนการโจมตี และยังสามารถหลบเลี่ยงการตรวจสอบความปลอดภัยของ Linux ได้อีกด้วย และยังเสริมด้วยอีกว่าในการพัฒนาขีดความสามารถของ Ransomware Linux ในครั้งนี้

ชี้ให้เห็นว่าในอนาคตอาจจะมีขยายการโจมตีให้ครอบคลุม Linux มากขึ้นไปอีกและอาจจะส่งผลให้กับผู้ใช้งานเพิ่มมากขึ้นไปอีก การปิดเครื่อง VMware ESXi จะส่งผลกระทบให้กับองค์กรอย่างประเมินค่าไม่ได้

ในการตรวจสอบครั้งนี้ทาง Trend Micro ยังตรวจพบว่ากลุ่มนี้ยังใช้บริการ ย่อ URL ที่ถูกตั้งชื่อว่า Prolific Puma อีกด้วยเมื่อ Play Ransomware ถูกติดตั้งมันจะเริ่มทำการสแกนเครื่อง VM และเมื่อเงื่อนไขของ VM เข้ากับ Ransomware จะทำการสั่ง Lock และ ปิดเครื่องและทำการเปลี่ยนนามสกุลของไฟล์เป็น .PLAY ที่ส่วนท้ายของทุก ๆ ไฟล์ เพื่อทำการปืดเครื่อง VMware ESXi Script ที่ใช้รันจะใช้โค้ดต่อไปนี้

/bin/sh -c "for vmid in $(vim-cmd vmsvc/getallvms | grep -v Vmid | awk '{print $1}'); do vim-cmd vmsvc/power.off $vmid; done"

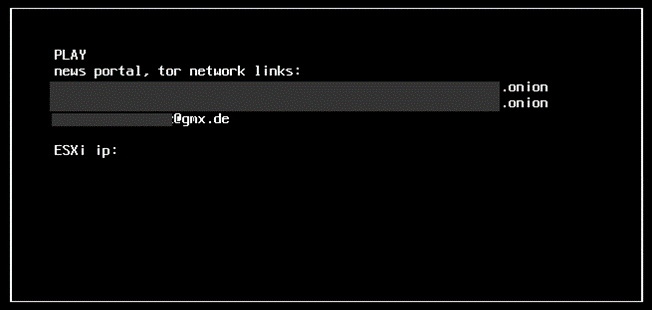

นอกจากนี้ Play Ransomware ถ้าเป้าหมายถูกโจมตีสำเร็จจะมีการทิ้งบันทึกเรียกค่าไถ่ใว้ใน Directory Root ของ VM ซึ่งจะปรากฏในพอล์ทัลการเข้าสู่ระบบของ Client ESXi

เมื่อทำการตรวจสอบเพิ่มเติม พบว่า Play Ransomware ถูกใช้โจมตีมาตั้งแต่ มิถุนายน 2022 จนเมื่อเดือนธันวาคม ในปีเดียวกัน Play Ransomeware ได้โจมตีไปทั่วโลกประมาณ 300 แห่งจนถึงเดือนตุลาคม 2023

หน่วยงานความมั่นคงปลอดภัย CISA ออกประกาศและแจ้งเตือนไปยังผู้ดูแลระบบและผู้ใช้งานถึงวิธีการป้องกัน สามารถทำได้ดังนี้

หน่วยงานความมั่นคงปลอดภัย CISA ออกประกาศและแจ้งเตือนไปยังผู้ดูแลระบบและผู้ใช้งานถึงวิธีการป้องกัน สามารถทำได้ดังนี้

- เปิดโหมดการยืนยันแบบหลายปัจจัยในระบบที่สามารถทำได้ทันที

- สำรองข้อมูลแบบ Offline

- Update Software ให้เป็นปัจจุบัน

Ref: bleepingcomputer

ไม่มีความคิดเห็น:

แสดงความคิดเห็น