ไมโครซอฟท์ออกคำเตือนพบกลุ่มแรนซัมแวร์กำลังมุ่งเป้าโจมตีช่องโหว่ Authentication Bypass บน VMware ESXi

ช่องโหว่นี้มีรหัส CVE-2024-37085 ถูกค้นพบโดยนักวิจัยด้านความปลอดภัยของไมโครซอฟท์ และได้รับการแก้ไขในเวอร์ชัน ESXi 8.0 U3

เมื่อวันที่ 25 มิถุนายนที่ผ่านมา ช่องโหว่นี้ช่วยให้ผู้โจมตีสามารถเพิ่มผู้ใช้ใหม่เข้าไปในกลุ่ม ‘ESX Admins’

ซึ่งจะได้รับสิทธิ์ผู้ดูแลระบบเต็มรูปแบบบน ESXi hypervisor โดยอัตโนมัติ

ทาง Microsoft ได้ระบุพฤติกรรมของการใช้ช่องโหว่ CVE-2024-37085 เบื้องต้น

- เพิ่ม Group "ESX Admins" ลงไปใน Domain และทำาร เพิ่มผู้ใช้งาน

- เปลี่ยชื่อกลุ่มใด ๆ ให้เป็น Domain "ESX Admins" และเพิ่มผู้ใช้เข้ากลุ่มหรือใช้สมาชิกในกลุ่มนั้น

- Refresh สิทธิ์ของ EsXi hypervisor

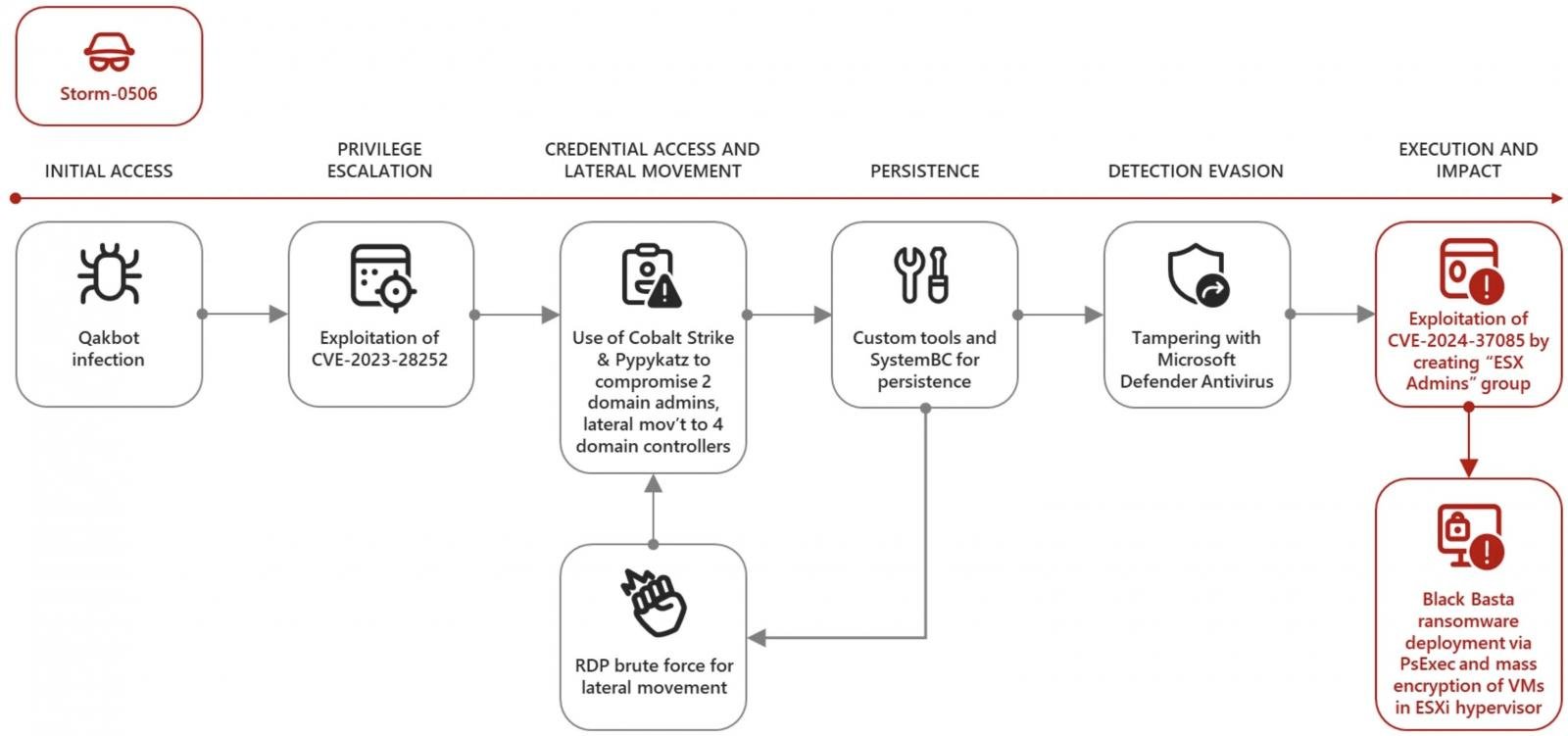

จนถึงขณะนี้ ช่องโหว่ดังกล่าวถูกใช้ประโยชน์โดย Ransomware Gang Storm-0506, Storm-1175, Octo Tempest และ Manatee Tempest ในการโจมตีที่นำไปสู่การใช้งานแรนซัมแวร์ Akira และ Black Basta

ยกตัวอย่างเช่นกลุ่ม Storm-0506 ได้ใช้งาน Black Basta Ransomwre โจมตีไปบน VMware ESXi ของบริษัทแห่งหนึ่งใน อเมริกาเหนือ หลังจากนั้นใช้ประโยชน์จากช่องโหว่ CVE-2024-37085 เพื่อยกระดับสิทธิ์

องค์กรต่าง ๆ จึงควรอัปเดตระบบ VMware ESXi ให้เป็นเวอร์ชันล่าสุด และใช้มาตรการรักษาความปลอดภัยเพิ่มเติมเพื่อป้องกันการโจมตีที่อาจเกิดขึ้น เนื่องจากการโจมตีระบบ ESXi hypervisor มีการเพิ่มขึ้นมากกว่าสองเท่าภายในช่วงสามปีที่ผ่านมา

Ref: bleepingcomputer

ไม่มีความคิดเห็น:

แสดงความคิดเห็น