ผู้เชี่ยวชาญด้านความปลอดภัย Prodaft เปิดเผยรายงานการพบ RIG Exploit Kit ที่มุ่งเป้าหมายการโจมตีไปยังองค์กรที่ยังมีการใช้ Internet Explorer ในเวอร์ชันที่มีช่องโหว่ โดยแพร่กระจาย Malware เช่น Dridex, SmokeLoader และ RaccoonStealer โดยมีอัตราการโจมตีสูงถึง 2,000 ครั้งต่อวัน และประสบความสำเร็จประมาณ 30% ของกรณีทั้งหมด ซึ่งเป็นอัตราส่วนที่สูงที่สุดในประวัติการของ RIG Exploit Kit

ประวัติของ RIG Exploit Kit

RIG Exploit Kit เปิดตัวครั้งแรกเมื่อ 8 ปีที่แล้วในปี 2014 โดยโปรโมตว่าเป็น Exploit-as-a-service ที่ให้เหล่า ผู้ไม่ประสงค์ดี มาเช่าใช้บริการเพื่อนำไปโจมตี และแพร่กระจาย Malware บนอุปกรณ์ที่มีช่องโหว่

โดย RIG Exploit Kit เป็น JavaScript ซึ่งฝังอยู่ในเว็บไซต์ที่ถูกโจมตี หรือเว็บไซต์ที่ถูกสร้างขึ้นจาก ผู้ไม่ประสงค์ดี เมื่อมีเป้าหมายกดเยี่ยมชมเว็บไซต์เหล่านี้ สคริปต์ที่เป็นอันตรายจะถูกดำเนินการ และพยายามโจมตีด้วยช่องโหว่ประเภทต่าง ๆ บนเบราว์เซอร์เพื่อติดตั้งMalwareบนอุปกรณ์ของเป้าหมายโดยอัตโนมัติ

ปี 2015 ได้มีการปล่อย RIG Exploit Kit เวอร์ชันที่สองที่ได้รับการพัฒนา ทำให้สามารถโจมตีได้เป็นวงกว้าง และประสบความสำเร็จมากขึ้น

ปี 2017 RIG Exploit Kit ได้หยุดชะงักลงเนื่องจากการถูก Takedown ครั้งใหญ่ และทำให้ระบบโครงสร้างพื้นฐานส่วนใหญ่ของผู้โจมตีถูกหยุดไป

ปี 2019 RIG Exploit Kit ได้กลับมาอีกครั้ง โดยมุ่งเน้นที่การแพร่กระจาย Ransomware Sodinokibi (REvil), Nemty และ ERIS ransomware ซึ่งมี Payloadที่ใช้ในการเข้ารหัสข้อมูลในเครือข่ายของเป้าหมาย

ปี 2021 ทาง RIG Exploit Kit ได้ประกาศว่าจะทำการปิดตัวลง แต่ต่อมาในปี 2022 ก็ได้กลับมาอีกครั้ง พร้อมกับการโจมตีโดยใช้ช่องโหว่ใหม่สองรายการ (CVE-2020-0674 และ CVE-2021-26411 ใน Internet Explorer) ซึ่งมีอัตราส่วนความสำเร็จในการโจมตีสูงเป็นประวัติการณ์

แม้ว่า RIG Exploit Kit จะหันมาโจมตีช่องโหว่บน Microsoft Edge แทน Internet Explorer แล้ว แต่ Internet Explorer ก็ยังคงถูกใช้งานในองค์กรต่าง ๆ หลายล้านเครื่อง ซึ่งต่อมาได้กลายเป็นเป้าหมายหลักในการโจมตีช่องโหว่ของ RIG Exploit Kit

การโจมตีในปัจจุบัน

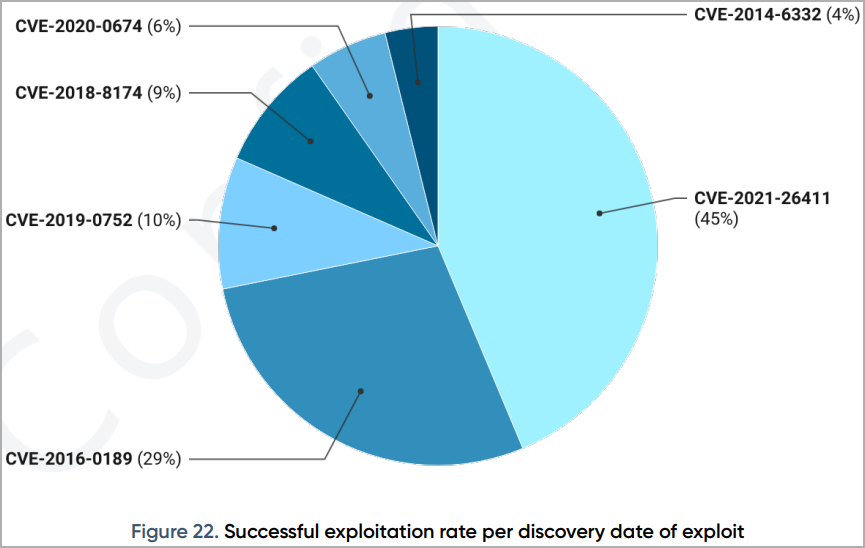

Prodaft พบว่าปัจจุบัน RIG Exploit Kit ได้กำหนดเป้าหมายการโจมตีไปยัง 207 ประเทศ ทำการโจมตีโดยเฉลี่ย 2,000 ครั้งต่อวัน และมีอัตราความสำเร็จในปัจจุบันที่ 30% โดยในอดีตอัตราความสำเร็จอยู่ที่ 22% ก่อนที่ RIG Exploit Kit จะมุ่งเป้าหมายการโจมตีไปยัง Internet Explorer ที่มีช่องโหว่ อัตราความสำเร็จในการโจมตีสูงสุดคือช่องโหว่ CVE-2021-26411 โดยมีอัตราส่วนโจมตีสำเร็จ 45% ตามมาด้วย CVE-2016-0189 ที่ 29% และ CVE-2019-0752 ที่ 10%

CVE-2021-26411 เป็นช่องโหว่ memory corruption ที่มีความรุนแรงสูงใน Internet Explorer โดย Microsoft ได้ออกแพตซ์อัปเดตแก้ไขช่องโหว่ในเดือนมีนาคม 2021 โดยเกิดขึ้นจากการเข้าเว็บไซต์ที่ไม่ปลอดภั

CVE-2016-0189 และ CVE-2019-0752 เป็นช่องโหว่ใน Internet Explorer เช่นกัน ทำให้สามารถเรียกใช้โค้ดที่เป็นอันตรายจากระยะไกล (RCE) ในเบราว์เซอร์ได้ อีกทั้ง CISA ยังได้แจ้งเตือนไปยังผู้ดูแลระบบในสหรัฐ จากการค้นพบการโจมตีด้วยช่องโหว่ดังกล่าว

payloads ที่หลากหลาย

ปัจจุบัน RIG Exploit Kit ได้มุ่งเป้าหมายการโจมตีไปยังการขโมยข้อมูล และการเผยแพร่Malwareเป็นหลัก โดย Dridex เป็นMalwareที่พบบ่อยที่สุด (34%) ตามด้วย SmokeLoader (26%), RaccoonStealer (20%), Zloader (2.5%), Truebot (1.8%) และ IcedID (1.4%) นอกจากนี้ทาง Prodaft ยังพบการเผยแพร่Malware Redline, RecordBreaker, PureCrypter, Gozi, Royal Ransomware และ UrSnif อีกด้วย ซึ่งมีการเปลี่ยนแปลงไปตลอดเวลา โดยขึ้นอยู่กับ ผู้ไม่ประสงค์ดี กลุ่มไหนที่นำไปใช้

โดย Prodaft พบว่าการโจมตีส่วนใหญ่เกิดจากการใช้ Internet Explorer ที่มีช่องโหว่ และไม่ได้รับการอัปเดตด้านความปลอดภัย จึงได้กลายเป็นเป้าหมายในการโจมตีช่องโหว่ ปัจจุบัน Microsoft ได้ประกาศเลิกใช้ Internet Explorer ในเดือนกุมภาพันธ์ 2023 และได้เปลี่ยนไปใช้ Microsoft Edge แทน

ไม่มีความคิดเห็น:

แสดงความคิดเห็น