ทีม Security Intelligence ของ Microsoft ได้ทำการตรวจสอบการโจมตีแบบ business email compromise (BEC) และพบว่าผู้ไม่ประสงค์ดีใช้เวลาในการปฏิบัติการอย่างรวดเร็ว โดยบางขั้นตอนใช้เวลาเพียงไม่กี่นาทีเท่านั้น โดยนับตั้งแต่การ login เข้าใช้งาน โดยใช้ข้อมูล credentials ที่ขโมยมา การลงทะเบียน Domain ปลอมที่ใกล้เคียงกับโดเมนจริง และการปลอมตัวเป็นคู่สนทนาในอีเมล ผู้ไม่ประสงค์ดีใช้เวลาเพียงไม่กี่ชั่วโมงเท่านั้น

ลักษณะการโจมตี

BEC เป็นประเภทของการโจมตีทางไซเบอร์ที่ผู้ไม่ประสงค์ดีสามารถเข้าถึงบัญชีอีเมลขององค์กรเป้าหมายผ่านทาง Phishing, Social Engineering หรือการซื้อข้อมูล credentials บัญชีบน dark web จากนั้นผู้ไม่ประสงค์ดีจะปลอมเป็นบุคคลที่น่าเชื่อถือ เช่น ผู้บริหารระดับสูง หรือซัพพลายเออร์ เพื่อหลอกพนักงานที่ทำงานในแผนกการเงิน หรือบริษัทคู่ค้าให้โอนเงินไปยังบัญชีของผู้ไม่ประสงค์ดี จากข้อมูลของ FBI ตั้งแต่เดือนมิถุนายน 2016 จนถึงเดือนกรกฎาคม 2019 การโจมตีในรูปแบบ BEC ส่งผลให้เกิดความเสียหายมูลค่ากว่า 43 พันล้านดอลลาร์ ซึ่งนับเฉพาะกรณีที่ถูกรายงานต่อหน่วยงานบังคับใช้กฎหมายเท่านั้น

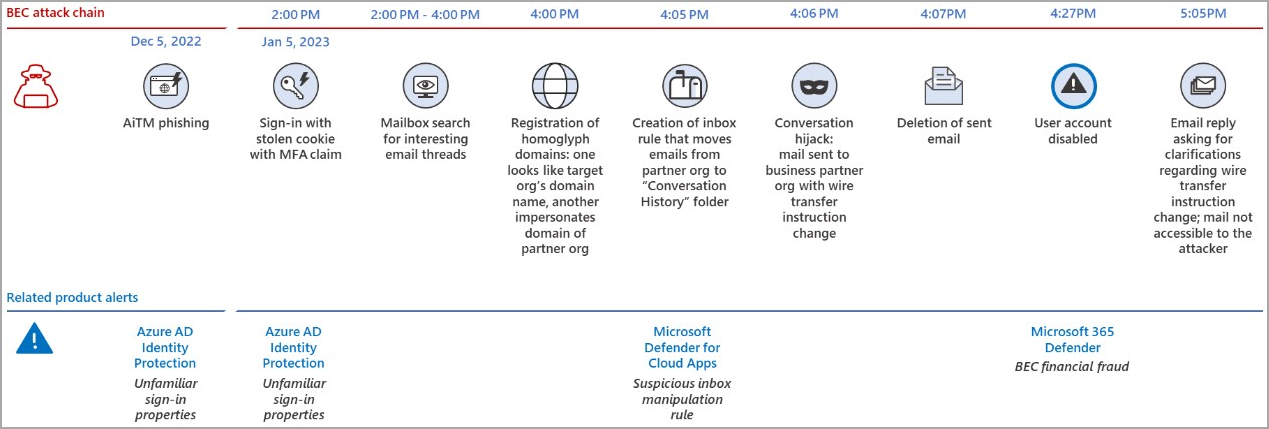

Twitter ของนักวิเคราะห์จาก Microsoft อธิบายการโจมตีแบบ BEC ที่ได้ทำการการตรวจสอบพบว่า เริ่มต้นจากผู้ไม่ประสงค์ดีทำการโจมตีแบบ adversary-in-the-middle (AITM) เพื่อขโมย session cookie ของเป้าหมาย ทำให้หลบเลี่ยงการป้องกันจาก MFA ได้ ผู้ไม่ประสงค์ดีเข้าสู่ระบบบัญชีของเหยื่อเมื่อวันที่ 5 มกราคม 2023 และใช้เวลาสองชั่วโมงในการค้นหา mailbox เพื่อหาหัวข้ออีเมลที่เหมาะสำหรับการหลอกลวงแบบ Thread hijacking

Thread hijacking คือการปลอมตัวด้วยการส่งอีเมลในหัวข้อที่อยู่ระหว่างการติดต่อพูดคุยกัน ทำให้วิธีนี้เป็นเทคนิคที่มีประสิทธิภาพมาก เนื่องจากทำให้ผู้รับมีแนวโน้มที่จะเชื่อถือมากขึ้น หลังจากนั้นผู้ไม่ประสงค์ดีได้ลงทะเบียน Domain ปลอมโดยใช้ตัวอักษร homoglyph เพื่อทำให้ดูเหมือนกับเว็บไซต์ขององค์กรเป้าหมาย

5 นาทีต่อมา ผู้ไม่ประสงค์ดีได้สร้าง inbox rule เพื่อดึงอีเมลจากองค์กรเป้าหมายไปยังโฟลเดอร์เฉพาะ

ในนาทีต่อมา ผู้ไม่ประสงค์ดีได้ส่งอีเมลที่เป็นอันตรายไปยังคู่ค้าทางธุรกิจเพื่อขอเปลี่ยนบัญชีสำหรับการโอนเงิน และลบข้อความที่ส่งออกทันทีเพื่อลดโอกาสที่ผู้ใช้จะพบการส่งอีเมลดังกล่าว ซึ่งหากนับตั้งแต่การลงชื่อเข้าใช้ครั้งแรกจนถึงการลบอีเมลที่ส่งออก เวลาผ่านไปทั้งหมดเพียง 127 นาที ซึ่งสะท้อนให้เห็นถึงการปฏิบัติการอย่างรวดเร็วของผู้ไม่ประสงค์ดี

Microsoft 365 Defender แจ้งเตือนเกี่ยวกับการหลอกลวงแบบ BEC ภายใน 20 นาที หลังจากที่ผู้ไม่ประสงค์ดีลบอีเมลที่ทำการส่งออกไป และขัดขวางการโจมตีด้วยการ disable การใช้งานบัญชีของผู้ใช้

ในการทดสอบ และประเมินผลการตรวจจับของ BEC ใน environments ของลูกค้าองค์กรหลายสิบแห่งพบว่าได้รับการป้องกันที่ดีขึ้น เมื่อบัญชีถูกปิดใช้งานอัตโนมัติโดย Microsoft 365 Defender

ความสามารถในการทำงานอัตโนมัติแบบใหม่ดังกล่าว ทำให้ทีม SOC สามารถควบคุม และตรวจสอบการดำเนินการทั้งหมดที่ดำเนินการโดย Microsoft 365 Defender

Microsoft ระบุว่าได้หยุดการโจมตีในลักษณะ BEC ได้ทั้งหมด 38 ครั้ง ที่มีการกำหนดเป้าหมายไปยัง 27 องค์กร โดยการใช้ eXtended Detection and Response (XDR) ทั้งอุปกรณ์ Endpoint, Identity, Email และ SaaS

ไม่มีความคิดเห็น:

แสดงความคิดเห็น