KamiKakaBot Malware Used in Latest Dark Pink APT Attacks on Southeast Asian Targets

EclecticIQ บริษัทความปลอดภัยทางไซเบอร์ของเนเธอร์แลนด์ ได้เผยแพร่รายงานการค้นพบการโจมตีโดยกลุ่ม APT ในชื่อ Dark Pink ที่ได้ใช้มัลแวร์ KamiKakaBot โจมตีเป้าหมาย โดยมุ่งเป้าหมายการโจมตีไปยังหน่วยงานรัฐบาล และหน่วยงานทางทหารในประเทศแถบเอเชียตะวันออกเฉียงใต้

Dark Pink หรือ Saaiwc ถูกพบครั้งแรกโดย Group-IB เมื่อต้นปี 2023 โดยเป็นกลุ่ม Advanced Persistent Threat (APT) ที่มีการใช้ Malware ที่สร้างขึ้นมาเอง เช่น TelePowerBot และ KamiKakaBot เพื่อโจมตี และควบคุมเป้าหมายจากระยะไกล รวมไปถึงการขโมยข้อมูลสำคัญออกไป ซึ่งมีการคาดการณ์ว่ากลุ่มผู้โจมตีมีฐานปฏิบัติการอยู่ที่เอเชียแปซิฟิก โดยเริ่มพบการโจมตีครั้งแรกในปี 2021 และเริ่มพบการโจมตีจำนวนมากขึ้นในปี 2022

การโจมตีของ KamiKakaBot

EclecticIQ พบการโจมตีครั้งล่าสุดในเดือนกุมภาพันธ์ 2023 โดยพบว่ามัลแวร์ KamiKakaBot ได้มีการพัฒนา และถูกปรับปรุงให้มีความสามารถในการหลบเลี่ยงการตรวจจับจากอุปกรณ์ป้องกันด้านความปลอดภัย

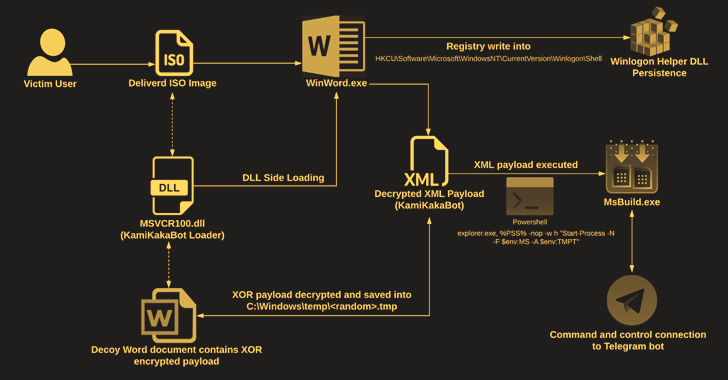

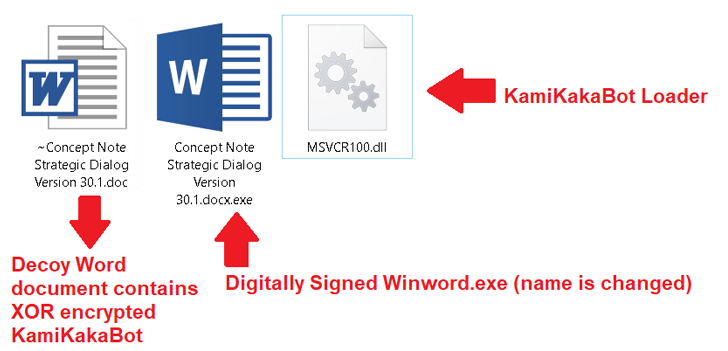

โดยใช้วิธีการโจมตีด้วยการใช้ Phishing Email หลอกล่อให้เหยื่อทำการเปิดอีเมลที่แนบไฟล์อันตราย .ISO image ซึ่งในตัวไฟล์นั้นจะประกอบไปด้วย ไฟล์สั่งการ (Winword.exe), ตัว loader (MSVCR100.dll) และไฟล์เอกสาร Microsoft Word ที่ฝังเพย์โหลดของ KamiKakaBot

ในส่วนของตัว loader ออกแบบมาเพื่อดาวน์โหลดมัลแวร์ KamiKakaBot โดยใช้วิธีการ "DLL side-loading" ซึ่งเป็นเทคนิคเพื่อหลบเลี่ยงการตรวจจับจากอุปกรณ์ป้องกันด้านความปลอดภัย และฝังตัวในหน่วยความจำของ Winword.exe binary

KamiKakaBot ได้รับการออกแบบมาเพื่อทำการขโมยข้อมูลที่อยู่ใน web browser เป็นหลัก และเรียกใช้คำสั่งจากระยะไกลโดยใช้ Command Prompt (cmd.exe) นอกจากนี้ยังทำการแฝงตัวอยู่ในระบบ (Persistence) โดยการใช้ Winlogon Helper library เพื่อทำการแก้ไข Key Windows Registry รวมถึงส่งออกข้อมูลที่ขโมยออกมาผ่านทาง Telegram bot ที่เป็น command-and-control (C2) server โดยส่งเป็นไฟล์ ZIP

ไม่มีความคิดเห็น:

แสดงความคิดเห็น