Proof-of-Concept สำหรับช่องโหว่ CVE-2023-21716 ซึ่งเป็นช่องโหว่ระดับ critical ใน Microsoft Word ที่ทำให้ผู้ไม่ประสงค์ดีสามารถเรียกใช้โค้ดที่เป็นอันตรายจากระยะไกลได้ ถูกปล่อยออกสู่สาธาณะในช่วงสัปดาห์ที่ผ่านมา

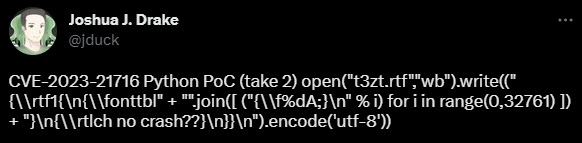

ช่องโหว่ดังกล่าวได้รับคะแนนระดับความรุนแรง 9.8 จาก 10 คะแนน โดย Microsoft ได้ระบุถึงช่องโหว่ดังกล่าวในการอัปเดตด้านความปลอดภัยของ Patch Tuesday ประจำเดือนกุมภาพันธ์ พร้อมกับแนวทางในการแก้ไขชั่วคราวในกรณีที่ยังไม่สามารถทำการอัปเดตได้สองสามข้อ โดยเมื่อปีที่ผ่าน Joshua Drake ผู้เชี่ยวชาญด้านความปลอดภัยได้ค้นพบช่องโหว่ใน “wwlib.dll” ของ Microsoft Office และส่งรายละเอียดไปยัง Microsoft ซึ่งมีโค้ด Proof-of-Concept (PoC) ที่แสดงให้เห็นว่าผู้ไม่ประสงค์ดีอาจใช้ประโยชน์จากช่องโหว่นี้เพื่อสั่งรันโค้ดที่เป็นอันตรายด้วยสิทธิ์เดียวกันกับเป้าหมายที่เปิดเอกสาร .RTF ที่ถูกสร้างขึ้น โดยการส่งไฟล์ที่เป็นอันตรายไปยังเป้าหมายอาจทำได้ง่ายด้วยการส่งเป็นไฟล์แนบในอีเมล

โดย Microsoft เคยเตือนว่า ช่องโหว่ดังกล่าวผู้ใช้งานไม่จำเป็นต้องคลิกเพื่อเปิดเอกสาร RTF ที่เป็นอันตราย เพียงแค่โหลดไฟล์ใน Preview Pane ก็สามารถทำให้ถูกโจมตีได้ ผู้เชี่ยวชาญอธิบายว่า RTF parser ใน Microsoft Word มีช่องโหว่ heap corruption ซึ่งถูกเรียกใช้เมื่อจัดการกับตารางฟอนต์ (\fonttbl) ที่มีฟอนต์จำนวนมาก (\f###) มีระบุว่า การประมวลผลเพิ่มเติมภายหลังจากเกิดเหตุการณ์ memory corruption ทำให้ผู้ไม่ประสงค์ดีสามารถใช้ประโยชน์จากช่องโหว่ในการสั่งรันโค้ดได้ตามที่ต้องการ

โดย PoC จาก Drake แสดงให้เห็นเหตุการณ์ heap corruption ซึ่งทำให้สามารถเปิดแอปเครื่องคิดเลขใน Windows ขึ้นมาได้ โดย PoC ได้ถูกส่งให้กับ Microsoft ในเดือนพฤศจิกายน 2022 ซึ่งช่องโหว่นี้ดึงดูดความสนใจของกลุ่มผู้ไม่ประสงค์ดีจำนวนมากที่พยายามทำ reverse engineer เพื่อหาวิธีใช้ประโยชน์จากช่องโหว่ดังกล่าว

โดยปกติแล้วเมื่อมีโค้ดที่ใช้ในการโจมตีถูกปล่อยออกมา กลุ่มผู้ไม่ประสงค์ดีจำนวนมากจะเริ่มโจมตีโดยใช้ช่องโหว่นี้ทันที เนื่องจากใช้เวลาในการปรับแต่งเพื่อนำ PoC ไปใช้ น้อยกว่าการหาวิธีการโจมตีช่องโหว่ตั้งแต่เริ่มต้น แต่ปัจจุบันยังไม่ชัดเจนว่า PoC ที่ถูกปล่อยออกมาในปัจจุบัน สามารถนำมาใช้โจมตีได้เต็มรูปแบบหรือไม่ อย่างไรก็ตามช่องโหว่การสั่งรันโค้ดที่เป็นอันตรายจากระยะไกลใน Microsoft Word นั้นเป็นที่ต้องการอย่างมาก เนื่องจากสามารถใช้ในการแพร่กระจายมัลแวร์ได้ในวงกว้างผ่านทางอีเมล

โดยช่องโหว่ที่คล้ายกันใน Microsoft Excel Equation Editor ซึ่งได้รับการแก้ไขไปนานแล้ว แต่ยังคงถูกนำมาใช้อยู่ในปัจจุบันในบางแคมเปญการโจมตี

คำแนะนำ

- ปรับรูปแบบของอีเมลให้อยู่ในรูปแบบ Plain text แต่อาจไม่เหมาะสมสำหรับการใช้งานบางกรณี เนื่องจากอาจจะไม่มีรูปภาพ และเนื้อหาที่สมบูรณ์

- เปิดใช้งาน Microsoft Office File Block ซึ่งจะป้องกันไม่ให้แอป Office เปิดเอกสาร RTF ที่ไม่รู้จัก หรือไม่น่าเชื่อถือ

- อัปเดตแพตซ์ด้านความปลอดภัยจาก Microsoft ให้เป็นเวอร์ชันล่าสุด

ไม่มีความคิดเห็น:

แสดงความคิดเห็น