Microsoft ได้เพิกถอนบัญชี Windows Hardware Developer หลายบัญชีหลังจากที่ไดรเวอร์ ที่ signed ผ่านโปรไฟล์ของพวกเขาถูกนำมาใช้ในการโจมตีทางไซเบอร์ รวมถึงการโจมตีจาก ransomware ข้อมูลดังกล่าวถูกเปิดเผยจากรายงานร่วมกันของ Mandiant, Sophos และ SentinelOne โดยนักวิจัยระบุว่าผู้โจมตีกำลังใช้ไดรเวอร์ hardware kernel-mode ที่เป็นอันตราย ซึ่งผ่านการตรวจสอบความน่าเชื่อถือด้วย Authenticode จากโปรแกรม Windows Hardware Developer ของ Microsoft

Microsoft ระบุว่าได้รับแจ้งจากบริษัทด้านความปลอดภัยทางไซเบอร์ Mandiant, SentinelOne และ Sophos เมื่อวันที่ 19 ตุลาคม 2565 ว่าไดรเวอร์ที่ certified โดย Windows Hardware Developer ของ Microsoft ถูกนำไปใช้ในการโจมตี ซึ่งจากพฤติกรรมในการโจมตีครั้งนี้ ผู้โจมตีได้รับสิทธิ์ระดับผู้ดูแลระบบบนระบบที่ถูกโจมตีไปก่อนแล้วที่จะมีการใช้งานไดรเวอร์ดังกล่าว

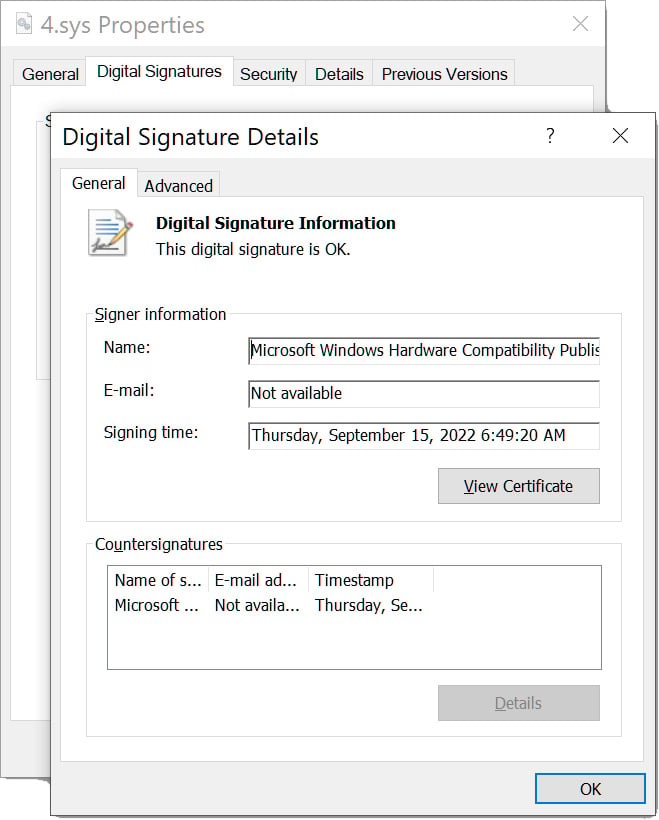

โดยจากการตรวจสอบเพิ่มเติมพบว่าบัญชีนักพัฒนาหลายบัญชีสำหรับ Microsoft Partner Center มีส่วนร่วมในการส่งไดรเวอร์ที่เป็นอันตรายเพื่อขอรับการรับรอง (signed) จาก Microsoft และความพยายามในการส่งไดรเวอร์ที่เป็นอันตรายเพื่อขอรับการรับรอง (signed) ล่าสุดเมื่อวันที่ 29 กันยายน 2565 จึงนำไปสู่การระงับบัญชีของนักพัฒนาหลายรายในช่วงต้นเดือนตุลาคม

เมื่อมีการโหลดไดรเวอร์ hardware ใน kernel-mode บน Windows ไดรเวอร์จะได้รับสิทธิ์ระดับสูงสุดบนระบบปฏิบัติการ รวมถึงสิทธิ์ในการอนุญาตให้ไดรเวอร์สามารถดำเนินการที่เป็นอันตรายต่าง ๆ ได้ ซึ่งโดยปกติแล้วจะไม่อนุญาตในแอปพลิเคชันของ user-mode ซึ่งสิทธิ์ดังกล่าวรวมไปถึงการสามารถหยุดการทำงานของซอฟต์แวร์ด้านความปลอดภัย การลบไฟล์ที่ได้รับการป้องกัน และการทำตัวเป็น rootkits เพื่อซ่อนพฤติกรรมของ process อื่น ๆ

โดยตั้งแต่ Windows 10 เป็นต้นมา Microsoft ได้กำหนดให้ไดรเวอร์ฮาร์ดแวร์ใน kernel-mode ต้อง signed ผ่านโปรแกรม Windows Hardware Developer ของ Microsoft เท่านั้น

เนื่องจากนักพัฒนาจำเป็นต้องซื้อใบรับรองสำหรับ Extended Validation (EV) ซึ่งต้องผ่านกระบวนการระบุตัวตน และส่งไดรเวอร์มาผ่านการตรวจสอบจาก Microsoft ด้วย จึงทำให้ซอฟต์แวร์ด้านความปลอดภัยจำนวนมากจึงเชื่อถือไดรเวอร์ที่ signed โดย Microsoft ผ่านโปรแกรมนี้โดยอัตโนมัติ

นักวิจัยระบุว่าพบเครื่องมือที่ชื่อว่า STONESTOP (loader) และ POORTRY (kernel-mode driver) ที่ถูกนำมาใช้ในการโจมตีแบบที่เรียกว่า "Bring your vulnerable ไดรเวอร์" (BYOVD) ในครั้งนี้

STONESTOP เป็นแอพพลิเคชั่นแบบ user-mode ที่พยายามหยุดการทำงานซอฟต์แวร์รักษาความปลอดภัยบนอุปกรณ์ รวมถึงความสามารถในการเขียนทับ และลบไฟล์ และทำหน้าที่เป็นทั้งตัวโหลด/ตัวติดตั้งสำหรับ POORTRY

ransomware และ SIM swapper

โดย Sophos พบพฤติกรรมที่ผู้โจมตีซึ่งมีความเกี่ยวข้องกับกลุ่ม Cuba ransomware ใช้ BURNTCIGAR loader utility เพื่อติดตั้งไดรเวอร์ที่เป็นอันตราย ซึ่งถูก signed โดย Microsoft ส่วน SentinelOne พบชุดเครื่องมือที่ signed โดย Microsoft ซึ่งถูกนำมาใช้ในการโจมตีธุรกิจโทรคมนาคม, BPO, MSSP และธุรกิจบริการทางการเงิน และถูกใช้โดยการดำเนินการของ Hive Ransomware กับบริษัทในอุตสาหกรรมการแพทย์ ซึ่งแฮ็กเกอร์หลายรายที่สามารถเข้าถึงเครื่องมือในลักษณะที่คล้ายกันได้ ทางด้าน Mandiant พบกลุ่ม UNC3944 ซึ่งเป็นกลุ่มผู้โจมตีที่มีแรงจูงใจทางด้านการเงิน มีการใช้มัลแวร์ที่ได้รับการ signed โดย Microsoft เช่นเดียวกัน โดย Mandiant ยังสามารถระบุรายชื่อองค์กรที่ถูกใช้ในการส่งไดรเวอร์ไปเพื่อขอรับการรับรอง (signed) จาก Microsoft ได้ดังนี้

- Qi Lijun

- Luck Bigger Technology Co., Ltd

- XinSing Network Service Co., Ltd

- Hangzhou Shunwang Technology Co.,Ltd

- Fuzhou Superman

- Beijing Hongdao Changxing International Trade Co., Ltd.

- Fujian Altron Interactive Entertainment Technology Co., Ltd.

- Xiamen Hengxin Excellence Network Technology Co., Ltd.

- Dalian Zongmeng Network Technology Co., Ltd.

Microsoft response

- Microsoft ได้เผยแพร่การอัปเดตความปลอดภัยเพื่อเพิกถอน certificates ที่ใช้ไฟล์ที่เป็นอันตราย และได้ระงับบัญชีที่ใช้ในการส่งไดรเวอร์

- Microsoft Defender เวอร์ชันใหม่ signatures (1.377.987.0) จะสามารถตรวจหาไดรเวอร์ที่ถึงแม้จะถูก signed อย่างถูกต้อง แต่มีส่วนเกี่ยวข้องกับการโจมตี

- Microsoft Partner Center กำลังทำโซลูชันระยะยาวเพื่อจัดการกับพฤติกรรมเหล่านี้ และป้องกันผลกระทบของผู้ใช้งานในอนาคต

ไม่มีความคิดเห็น:

แสดงความคิดเห็น