รูปแบบการโจมตีแบบใหม่ที่ชื่อว่า FakeUpdate มีเป้าหมายไปยังผู้ใช้งานในประเทศฝรั่งเศส โดยการใช้ประโยชน์จากเว็บไซต์ที่ถูกโจมตี เพื่อหลอกให้มีการอัปเดตเบราว์เซอร์ และแอปพลิเคชันปลอม ทำให้เกิดการแพร่กระจายของ WarmCookie backdoor

FakeUpdate เป็นวิธีการโจมตีทางไซเบอร์ที่ใช้โดยกลุ่มผู้ไม่ประสงค์ดีที่ชื่อ SocGolish ซึ่งมีการโจมตี และสร้างเว็บไซต์ปลอมขึ้นมาเพื่อแจ้งเตือนการอัปเดตปลอมแก่ผู้ใช้งานในแอปพลิเคชันต่าง ๆ เช่น เว็บเบราว์เซอร์, Java, VMware Workstation, WebEx และ Proton VPN

เมื่อผู้ใช้คลิกที่การอัปเดตที่ได้รับการออกแบบมาโดยเฉพาะ และดูน่าเชื่อถือ จะมีการดาวน์โหลดการอัปเดตปลอม ซึ่งจะปล่อย Payload ที่เป็นอันตราย เช่น โปรแกรมขโมยข้อมูล, โปรแกรมดูดเงินดิจิตอล และโปรแกรม Remote Access Trojan (RATs) รวมไปถึงแรนซัมแวร์

รูปแบบล่าสุดนี้ถูกพบโดยนักวิจัยจาก Gen Threat Labs ซึ่งพบว่า Backdoor WarmCookie ถูกใช้ในรูปแบบคำแจ้งเตือนปลอมใน Google Chrome, Mozilla Firefox, Microsoft Edge และการอัปเดต Java

WarmCookie ถูกพบครั้งแรกโดย eSentire ในกลางปี 2023 โดยเป็น Backdoor บน Windows ที่แพร่กระจายในรูปแบบ Phishing โดยใช้ข้อเสนองานเป็นวิธีการในการหลอกลวงผู้ใช้งาน

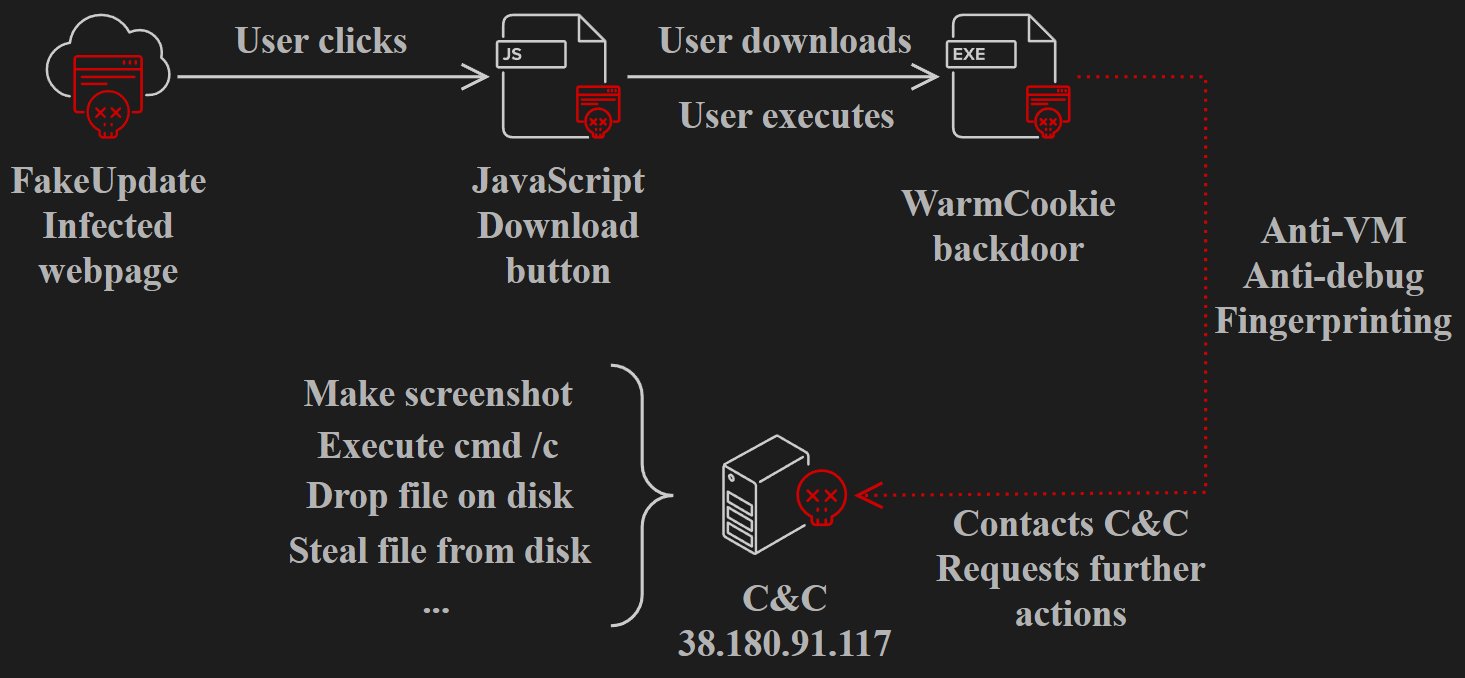

โดยรูปแบบดังกล่าวมีความสามารถ เช่น ขโมยข้อมูล และไฟล์, จัดทำโปรไฟล์อุปกรณ์, ตรวจสอบโปรแกรมผ่านทาง Windows Registry, ดำเนินการคำสั่งที่ไม่ได้รับอนุญาตผ่าน CMD และจับภาพหน้าจอ รวมไปถึงสามารถเพิ่มเพย์โหลดลงในระบบที่ถูกโจมตีได้

ในรูปแบบล่าสุดที่ถูกพบโดย Gen Threat Labs พบว่า Backdoor WarmCookie ได้รับการอัปเดตด้วยฟีเจอร์ใหม่ ๆ รวมถึงการเรียกใช้ DLL จากโฟลเดอร์ชั่วคราว และส่งเอาต์พุตกลับมา ซึ่งยังสามารถ execute ไฟล์ EXE หรือ PowerShell ได้

สิ่งที่ใช้เพื่อทำให้เครื่องติด Malware คือ การหลอกอัปเดตเบราว์เซอร์ปลอม ซึ่งมักพบในการโจมตีแบบ FakeUpdate อย่างไรก็ตาม Gen Digital ยังค้นพบเว็บไซต์ที่โปรโมตการอัปเดต Java ปลอมในรูปแบบนี้ด้วย

ลำดับการติด Malware จะเริ่มต้นจากที่ผู้ใช้งานคลิกที่ข้อความแจ้งเตือนการอัปเดตเบราว์เซอร์ปลอม ซึ่งจะทำให้ JavaScript ไปดาวน์โหลดตัวติดตั้งของ WarmCookie มา และแจ้งให้ผู้ใช้บันทึกไฟล์

เมื่อดำเนินการอัปเดตซอฟต์แวร์ปลอมแล้ว Malware จะมีการตรวจสอบด้วย anti-VM เพื่อให้แน่ใจว่าไม่ได้ทำงานอยู่บนระบบ Virtual Machine ของนักวิเคราะห์ และจะมีการส่ง fingerprint ของระบบที่เพิ่งติด Malware ออกไปยัง command and control (C2) server เพื่อรอรับคำสั่ง

แม้ว่า Gen Threat Labs จะระบุว่าผู้ไม่ประสงค์ดีใช้เว็บไซต์ที่ถูกโจมตีในรูปแบบนี้ แต่โดเมนบางส่วนที่แชร์ใน IoC เช่น edgeupdate[.]com และ mozilaupgrade[.]com ดูเหมือนว่าจะถูกเลือกมาโดยเฉพาะเพื่อให้ตรงกับธีม FakeUpdate

แนะนำว่าปัจจุบัน Chrome, Brave, Edge, Firefox และเบราว์เซอร์สมัยใหม่ทั้งหมด จะได้รับการอัปเดตโดยอัตโนมัติเมื่อมีการอัปเดตใหม่ ๆ ออกมา

ถึงแม้อาจต้องมีการรีสตาร์ทเบราว์เซอร์ก่อนจึงจะสามารถทำให้อัปเดตทำงานได้ แต่การดาวน์โหลด และอัปเดตแพ็คเกจด้วยตนเองไม่ถือว่าเป็นส่วนหนึ่งของกระบวนการอัปเดตปกติ และควรถือว่าเป็นวิธีการที่อาจเป็นอันตราย

ในหลายกรณี FakeUpdates จะเข้ายึดเว็บไซต์ที่ถูกต้อง และน่าเชื่อถือ ดังนั้นควรระมัดระวังการแจ้งเตือนการอัปเดตเหล่านี้ แม้ว่าจะเป็นเว็บไซต์ที่ใช้งานเป็นประจำก็ตาม

Ref : bleepingcomputer

Ref : bleepingcomputer

ไม่มีความคิดเห็น:

แสดงความคิดเห็น