รูปแบบการโจมตีแบบ phishing-as-a-service (PhaaS) ที่เกิดขึ้นใหม่ชื่อว่า Mamba 2FA ถูกตรวจพบว่ากำลังมุ่งเป้าไปที่บัญชี Microsoft 365 ในการโจมตีแบบAiTM โดยใช้หน้าเข้าสู่ระบบที่ออกแบบมาอย่างดี

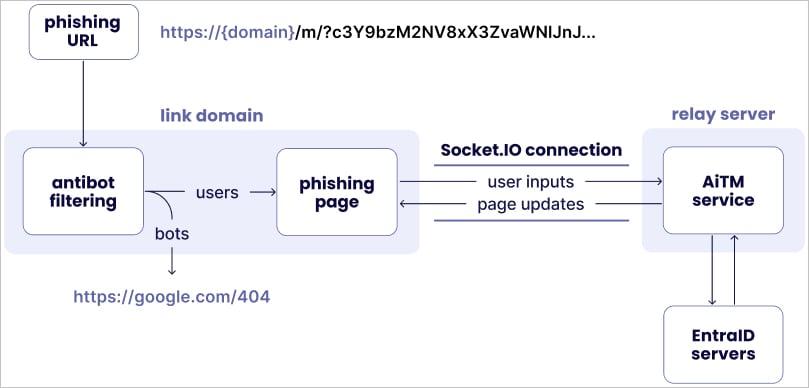

นอกจากนี้ Mamba 2FA ยังมีระบบโจมตีแบบ Adversary-in-The-Middle (AiTM) เพื่อดักจับ authentication tokens ของเหยื่อ และ bypass multi-factor authentication (MFA) ในบัญชีของเหยื่อ

Mamba 2FA กำลังถูกขายให้กับกลุ่มผู้ไม่ประสงค์ดีในราคา 250 ดอลลาร์ต่อเดือน ซึ่งเป็นราคาที่จับต้องได้ และทำให้มันเป็นหนึ่งในรูปแบบการโจมตีแบบ ฟิชชิ่งที่ดึงดูด และเติบโตเร็วที่สุดในวงการนี้

การค้นพบ และพัฒนา

Mamba 2FA ถูกพบครั้งแรกโดยนักวิเคราะห์ของ Any.Run ในปลายเดือนมิถุนายน 2024 แต่ Sekoia รายงานว่าได้ติดตามกิจกรรมที่เชื่อมโยงกับรูปแบบการโจมตีแบบ ฟิชชิ่งนี้มาตั้งแต่เดือนพฤษภาคม 2024

หลักฐานเพิ่มเติมแสดงให้เห็นว่า Mamba 2FA ถูกใช้ในแคมเปญฟิชชิ่งมาตั้งแต่เดือนพฤศจิกายน 2023 โดยชุดเครื่องมือดังกล่าวถูกขายผ่าน ICQ และต่อมาที่ Telegram

หลังจากรายงานของ Any.Run เกี่ยวกับแคมเปญที่ได้รับการสนับสนุนโดย Mamba 2FA ผู้ดำเนินการของชุดเครื่องมือฟิชชิ่งได้ทำการเปลี่ยนแปลงหลายอย่างใน Infrastructure และวิธีการของพวกเขา เพื่อเพิ่มการหลบหลีกการตรวจจับของแคมเปญฟิชชิ่ง

ตัวอย่างเช่น ตั้งแต่เดือนตุลาคม Mamba 2FA ได้ใช้เซิร์ฟเวอร์พร็อกซีที่มาจาก IPRoyal ซึ่งเป็นผู้ให้บริการเชิงพาณิชย์ เพื่อซ่อนที่อยู่ IP ของเซิร์ฟเวอร์รีเลย์สำหรับ authentication logs

ก่อนหน้านี้ เซิร์ฟเวอร์รีเลย์จะเชื่อมต่อโดยตรงกับเซิร์ฟเวอร์ Microsoft Entra ID ซึ่งทำให้ที่อยู่ IP ถูกเปิดเผย และทำให้การบล็อกทำได้ง่ายขึ้น

โดเมนลิงก์ที่ใช้ใน URL ฟิชชิ่งในปัจจุบันมีอายุการใช้งานที่สั้นมาก และมักจะถูกหมุนเวียนทุกสัปดาห์เพื่อหลีกเลี่ยงการถูกบล็อกโดยโซลูชันด้านความปลอดภัย

การเปลี่ยนแปลงอีกอย่างคือการปรับปรุงไฟล์แนบ HTML ที่ใช้ในแคมเปญฟิชชิ่งโดยเพิ่มเนื้อหาที่ไม่เป็นอันตรายเพื่อซ่อนส่วนเล็ก ๆ ของ JavaScript ที่ทำให้เกิดการโจมตี ทำให้เครื่องมือด้านความปลอดภัยตรวจจับได้ยากขึ้น

ผู้ใช้งาน Microsoft 365

Mamba 2FA ถูกออกแบบมาโดยเฉพาะ เพื่อมุ่งเป้าไปที่ผู้ใช้บริการ Microsoft 365 ทั้งบัญชีขององค์กร และบัญชีส่วนบุคคล

เช่นเดียวกับรูปแบบการโจมตีแบบ PhaaS อื่น ๆ มันใช้เซิร์ฟเวอร์พร็อกซีในการดำเนินการโจมตีฟิชชิ่งแบบ AiTM ซึ่งทำให้ผู้ไม่หวังดีสามารถเข้าถึงรหัสผ่านแบบใช้ครั้งเดียว (OTP) และ authentication cookies

AiTM ใช้ไลบรารี JavaScript Socket.IO เพื่อสร้างการสื่อสารระหว่างหน้าเว็บฟิชชิ่ง และเซิร์ฟเวอร์รีเลย์ที่อยู่ในส่วนแบ็กเอนด์ ซึ่งเซิร์ฟเวอร์เหล่านี้จะสื่อสารกับเซิร์ฟเวอร์ของ Microsoft โดยใช้ข้อมูลที่ถูกขโมยมา

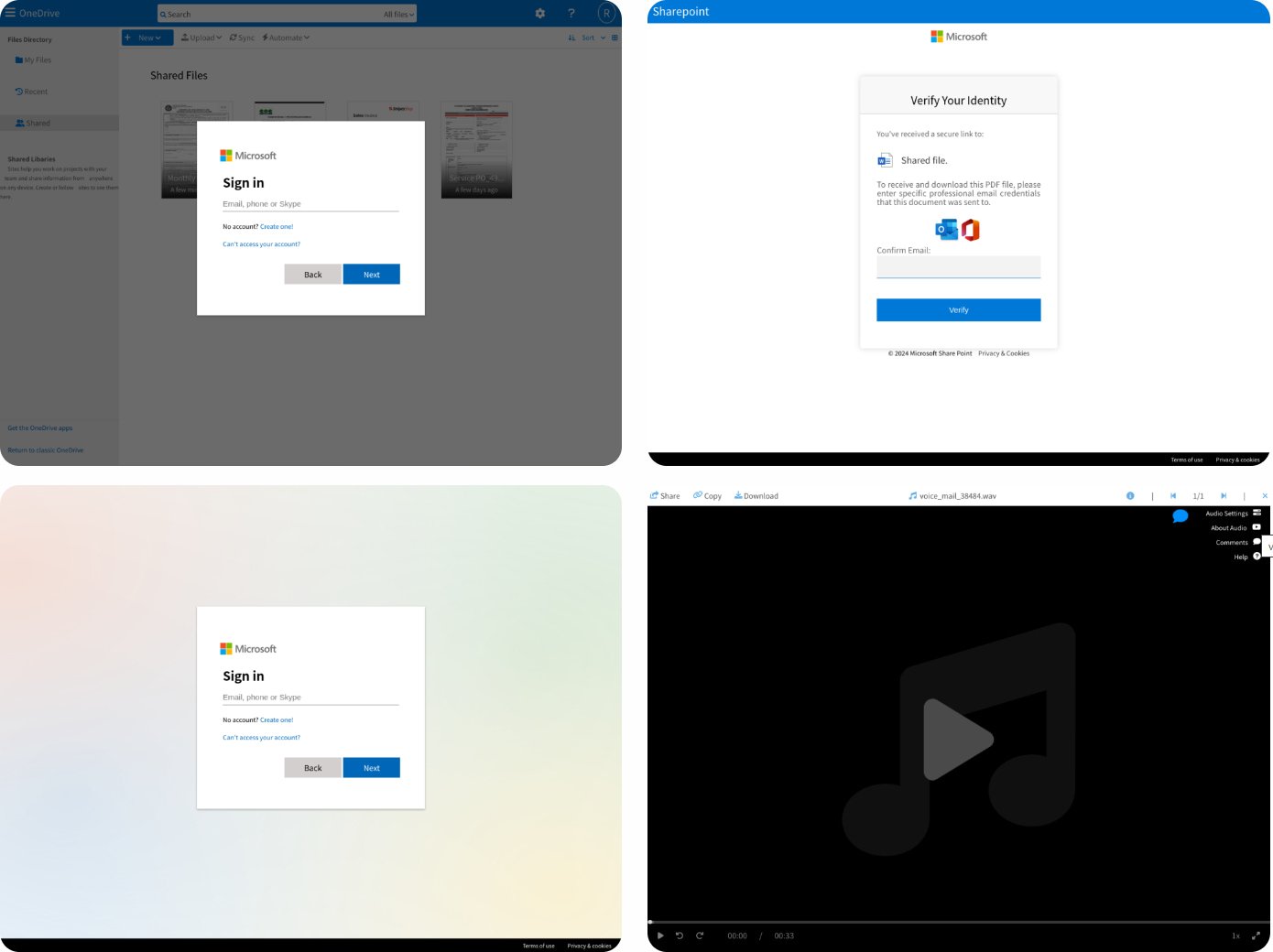

Mamba 2FA มีเทมเพลตฟิชชิ่งสำหรับบริการต่าง ๆ ของ Microsoft 365 รวมถึง OneDrive, SharePoint Online, หน้าเข้าสู่ระบบของ Microsoft แบบทั่วไป และการแจ้งเตือนข้อความเสียงปลอมที่เปลี่ยนเส้นทางไปยังหน้าเข้าสู่ระบบของ Microsoft

สำหรับบัญชีองค์กร หน้าเว็บฟิชชิ่งจะปรับเปลี่ยนตามแบรนดิ้งการเข้าสู่ระบบที่กำหนดเองขององค์กรที่ตกเป็นเป้า รวมถึงโลโก้ และภาพพื้นหลัง ทำให้การโจมตีดูมีความน่าเชื่อถือมากขึ้น

ข้อมูล credentials ที่ถูกดักจับ และ authentication cookies จะถูกส่งไปยังผู้โจมตีผ่าน Telegram bot ซึ่งช่วยให้พวกเขาสามารถใช้งานเซสชันได้ในทันที

Mamba 2FA ยังมีฟีเจอร์ตรวจจับการทำงาน Sandbox โดยจะเปลี่ยนเส้นทางผู้ใช้ไปยังหน้าเว็บ 404 ของ Google เมื่อมันวิเคราะห์พบว่ากำลังถูกตรวจสอบ

โดยรวมแล้ว รูปแบบการโจมตีแบบ Mamba 2FA ถือเป็นภัยคุกคามอีกหนึ่งอย่างต่อองค์กรต่าง ๆ ซึ่งช่วยให้ผู้ไม่หวังดีที่ไม่มีทักษะสามารถดำเนินการโจมตีฟิชชิ่งที่มีประสิทธิภาพสูงได้

เพื่อป้องกันการดำเนินการ PhaaS ที่ใช้ AiTM ควรพิจารณาใช้ hardware security keys, certificate-based authentication, geo-blocking, การอนุญาตที่อยู่ IP และการลดระยะเวลาอายุการใช้งานของโทเค็น

Ref : bleepingcomputer

ไม่มีความคิดเห็น:

แสดงความคิดเห็น