ศูนย์ตอบสนองเหตุภัยคุกคามด้านคอมพิวเตอร์ของญี่ปุ่น (JPCERT/CC) ได้เผยแพร่เทคนิคในการตรวจจับการโจมตีของกลุ่ม Ransomware ต่าง ๆ โดยใช้รายการใน Windows Event Logs ที่ช่วยให้สามารถตรวจจับการโจมตีที่เกิดขึ้นได้ทันท่วงที ก่อนที่การโจมตีเหล่านั้นจะแพร่กระจายไปในเครือข่าย

JPCERT/CC ระบุว่าเทคนิคดังกล่าวสามารถตรวจจับการโจมตีจาก ransomware และระบุ attack vector ที่จะได้รับผลกระทบจากการโจมตี ทำให้สามารถรับมือ และลดผลกระทบได้อย่างทันท่วงที

การตรวจจับการโจมตี Ransomware ด้วย Event Logs

เทคนิคการตรวจจับที่เผยแพร่โดย JPCERT/CC ครอบคลุม Logs 4 ประเภทดังนี้ :

- Application logs

- Security logs

- System logs

- Setup logs

logs เหล่านี้มักประกอบด้วยร่องรอยที่ทิ้งไว้จากการโจมตีด้วย ransomware ซึ่งสามารถเปิดเผยจุดที่ใช้โจมตี และ "digital identity" ของพวกเขา

ตัวอย่างร่องรอยของแรนซัมแวร์บางส่วน

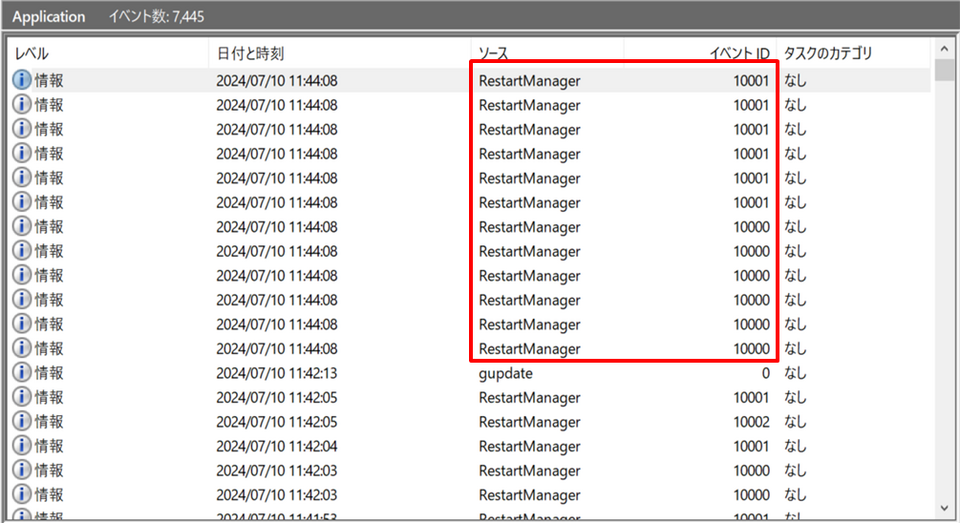

Conti : สามารถระบุโดยใช้ logs จำนวนมากที่เกี่ยวข้องกับ Windows Restart Manager (event Ids : 10000, 10001) ร่องรอยดังกล่าวคล้ายคลึงกับการโจมตีของกลุ่ม Akira, Lockbit3.0, HelloKitty, Abysslocker, Avaddon, Bablock และมัลแวร์อื่น ๆ ที่สร้างจาก Lockbit และ Conti

Phobos : ทิ้งร่องรอยไว้เมื่อลบ system backups (event IDs: 612, 524, 753) โดย logs ลักษณะคล้ายกันนี้เกิดขึ้นกับ 8base และ Elbie ด้วย

Midas : จะทำการ Changes network settings เพื่อแพร่กระจายตัวเองในระบบ โดยทำให้เกิด event ID 7040 ใน logs

BadRabbit : event ID 7045 เมื่อมีการติดตั้ง encryption component

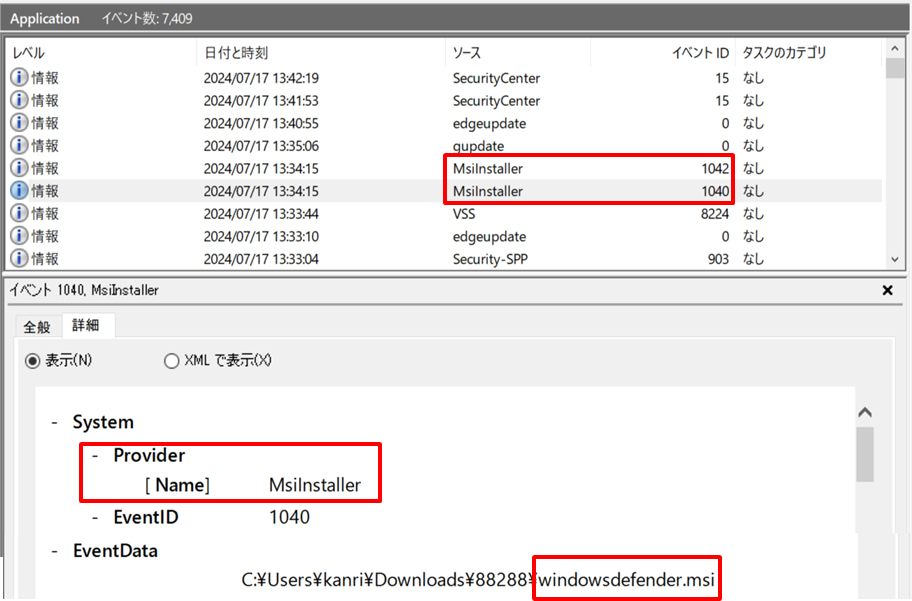

Bisamware : Logs ของ Windows Installer transaction start (1040) และ end (1042)

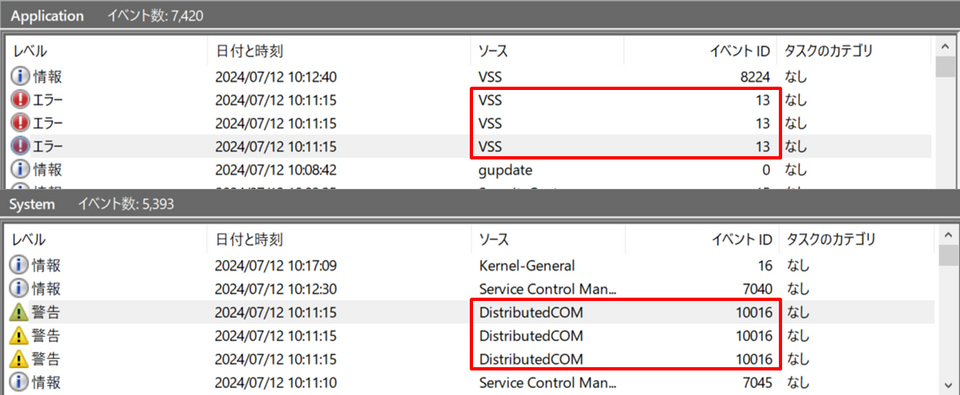

รวมถึง JPCERT/CC ยังระบุอีกว่า ransomware ที่ดูเหมือนไม่เกี่ยวข้องกัน เช่น Shade, GandCrab, AKO, AvosLocker, BLACKBASTA และ Vice Society ได้ทิ้งร่องรอยที่เหมือนกันคือ (event IDs: 13, 10016)

ทั้ง 2 รายการเกิดจากการขาด permissions เมื่อเข้าถึง COM applications เพื่อลบ Volume Shadow Copies ทำให้กู้คืนไฟล์ที่เข้ารหัสได้ยากขึ้น

ทั้งนี้เทคนิคที่กล่าวมาไม่สามารถที่จะใช้เพื่อยืนยันการโจมตี ransomware ได้อย่าง 100% แต่สามารถใช้เพื่อประกอบกับข้อมูลอื่น ๆ เพื่อตรวจจับการโจมตีก่อนที่จะแพร่กระจายไปในเครือข่าย

JPCERT/CC ระบุว่า ransomware สายพันธุ์เก่าเช่น WannaCry และ Petya ไม่ได้ทิ้งร่องรอยไว้ใน Windows logs แต่เมื่อสถานการณ์ของ ransomware สมัยใหม่เปลี่ยนไป เทคนิคดังกล่าวจึงมีประสิทธิภาพในปัจจุบัน

Ref : bleepingcomputer

ไม่มีความคิดเห็น:

แสดงความคิดเห็น