ผู้เชี่ยวชาญด้านความปลอดภัยสารสนเทศพบว่าผู้ไม่ประสงค์ดีกำลังใช้ Cloudflare Tunnels เพื่อสร้าง Covert Communications จากโฮสต์ที่ตกเป็นเป้าหมาย และสร้างการเชื่อมต่อสำหรับการแฝงตัวอยู่บนระบบของเป้าหมาย

Nic Finn นักวิเคราะห์ข้อมูลความเสี่ยงที่ GuidePoint Security ระบุว่า "Cloudflared มีความคล้ายคลึงการทำงานกับ ngrok อย่างมาก" อย่างไรก็ตาม Cloudflared แตกต่างจาก ngrok โดยมีความสามารถที่มากกว่าในการใช้งานฟรี รวมถึงความสามารถในการเชื่อมต่อแบบ TCP ผ่าน cloudflared

Cloudflared ใช้เครื่องมือ command-line สำหรับ Cloudflare Tunnel ที่ช่วยให้ผู้ใช้งานสามารถสร้างการเชื่อมต่อที่ปลอดภัยระหว่างเว็บเซิร์ฟเวอร์ และ data center ของ Cloudflare ที่ใกล้ที่สุด เพื่อซ่อนที่อยู่ IP ของเว็บเซิร์ฟเวอร์ และป้องกันการโจมตีแบบ volumetric distributed denial-of-service (DDoS) และการโจมตี brute-force login

สำหรับผู้ไม่ประสงค์ดีที่ได้สิทธิ์ระดับสูงบนโฮสต์ที่ถูกโจมตีนั้น feature นี้มีประโยชน์อย่างมากในการสร้าง Tunnel เพื่อเชื่อมต่อจากเครื่องของเหยื่อ

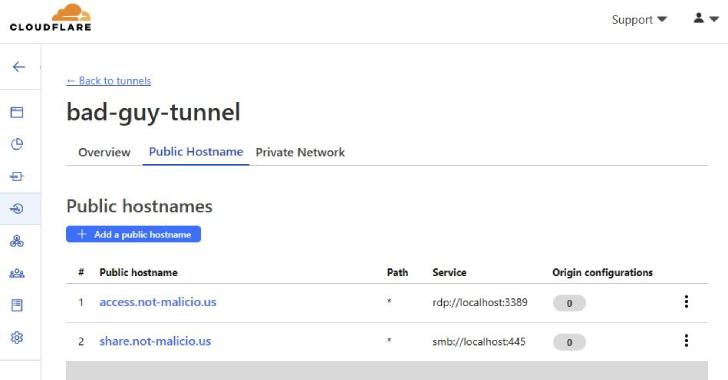

Finn อธิบายว่า "Tunnel จะอัปเดตทันทีเมื่อมีการเปลี่ยนแปลงการกำหนดค่าใน Cloudflare Dashboard ทำให้ผู้ไม่ประสงค์ดีสามารถเปิดใช้งานฟังก์ชันได้เฉพาะเมื่อต้องการดำเนินการบนเครื่องของเหยื่อ จากนั้นปิดใช้งานฟังก์ชัน เพื่อป้องกันการเปิดเผย infrastructure ของพวกเขา"

"ตัวอย่างเช่น ผู้ไม่ประสงค์ดีอาจเปิดใช้งานการเชื่อมต่อ RDP เพื่อเก็บข้อมูลจากเครื่องเหยื่อ แล้วปิดการเชื่อมต่อ RDP จนถึงวันถัดไป เพื่อลดโอกาสในการตรวจพบ หรือการสังเกตชื่อโดเมนที่ใช้เพื่อเชื่อมต่อ"

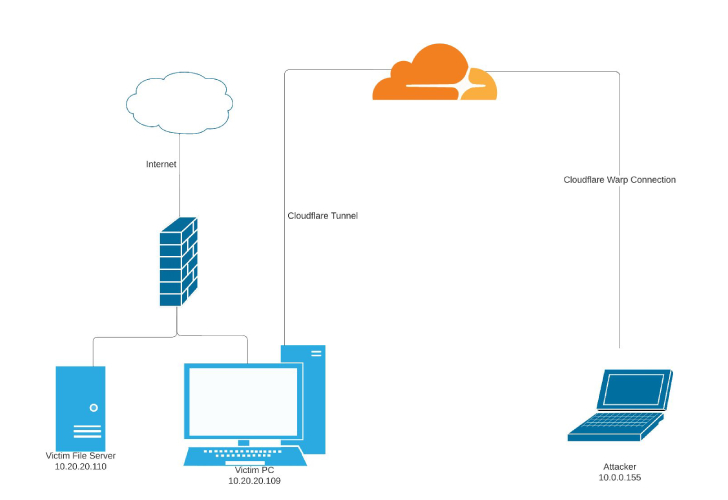

สิ่งที่น่าเป็นห่วงยิ่งกว่านั้น คือผู้ไม่ประสงค์ดีอาจใช้ประโยชน์จากฟังก์ชัน Private Networks เพื่อลักลอบเข้าถึง range ของที่อยู่ IP (หรือปลายทางของเครือข่ายภายใน) เสมือนว่า "อยู่ในตำแหน่งเดียวกับเครื่องของเป้าหมายที่เป็นโฮสต์ของ Tunnel"

เทคนิคนี้ได้ถูกนำมาใช้จริงแล้วในช่วงต้นปีนี้ Phylum และ Kroll ได้แสดงรายละเอียดเกี่ยวกับการโจมตีแบบ supply chain attacks ที่มีเป้าหมายไปที่ Python Package Index (PyPI) โดยที่พบว่าแพ็คเกจที่ไม่ถูกต้องถูกดาวน์โหลดเพื่อใช้ cloudflared เพื่อเข้าถึงจากภายนอกผ่าน Flask web application.

Finn ระบุว่า "องค์กรที่ใช้บริการจาก Cloudflare อาจจะสามารถจำกัดบริการของพวกเขาที่จะเชื่อมต่อไปยัง data centers และสร้างการตรวจจับสำหรับ traffic ต่าง ๆ เช่น Cloudflared tunnels ที่เชื่อมต่อไปที่อื่น ๆ นอกเหนือจาก data centers ที่ระบุไว้ ซึ่งวิธีนี้อาจช่วยในการตรวจจับ tunnel ที่ไม่ได้รับอนุญาตได้"

เพื่อป้องกันการถูกนำ Cloudflared มาใช้อย่างไม่ถูกต้อง แนะนำให้องค์กรใช้ logging mechanisms ที่เพียงพอเพื่อตรวจสอบคำสั่งที่ผิดปกติ ข้อมูลการเรียกใช้ DNS และการเชื่อมต่อออกไปภายนอก พร้อมกับการป้องกันการพยายามดาวน์โหลดไฟล์ executable

Ref : thehackernews

ไม่มีความคิดเห็น:

แสดงความคิดเห็น