นักวิจัยจาก Trend Micro บริษัทรักษาความปลอดภัยทางไซเบอร์ พบ Backdoor ตัวใหม่ ในชื่อ WhiskerSpy ที่ถูกเผยแพร่โดยกลุ่ม Hacker ที่มีชื่อว่า Earth Kitsune ซึ่งมุ่งเป้าหมายการโจมตีไปยังกลุ่มผู้สนับสนุนประเทศเกาหลีเหนือ โดย Trend Micro ได้เริ่มติดตามการดำเนินกิจกรรมของกลุ่ม Hacker ดังกล่าวมาตั้งแต่ปี 2019

การโจมตีแบบ Watering hole attack

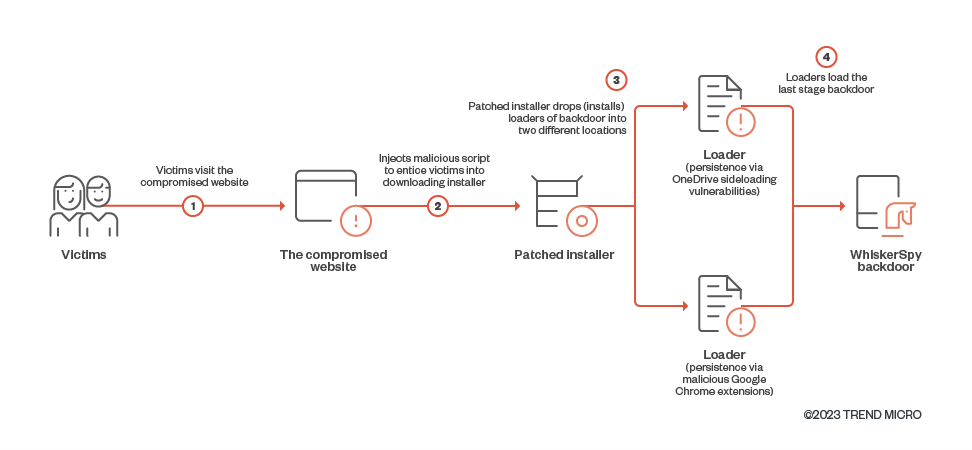

นักวิจัยพบว่า Hacker จะเลือกเป้าหมายการโจมตีไปยังกลุ่มผู้เยี่ยมชมเว็บไซต์ที่มีเนื้อหาสนับสนุนประเทศเกาหลีเหนือ โดยพบว่า Hacker จะกำหนดเป้าหมายการโจมตีไปยัง ผู้เยี่ยมชมเว็บไซต์ที่มีที่ IP address มาจาก ประเทศจีน, ประเทศญี่ปุ่น และประเทศบราซิล จากการตรวจสอบเพิ่มเติมพบว่า ผู้เยี่ยมชมเว็บไซต์ที่มีที่ IP address จากประเทศบราซิล ถูกใช้เพื่อทดสอบการโจมตีแบบ watering hole โดยใช้การเชื่อมต่อแบบ VPN เท่านั้น ซึ่งเป้าหมายที่แท้จริงก็คือ ผู้เยี่ยมชมเว็บไซต์ที่มีที่ IP address จากประเทศจีน และประเทศญี่ปุ่น Hacker จะทำการโจมตีเว็บไซต์ดังกล่าว และฝังสคริปต์ที่เป็นอันตราย ที่จะขอให้เป้าหมายทำการติดตั้งซอฟต์แวร์ video codec (ที่มีการฝัง Backdoor เอาไว้) เพื่อให้สามารถที่จะเปิดสื่อวิดีโอได้ และทำเหยื่อไม่สงสัย

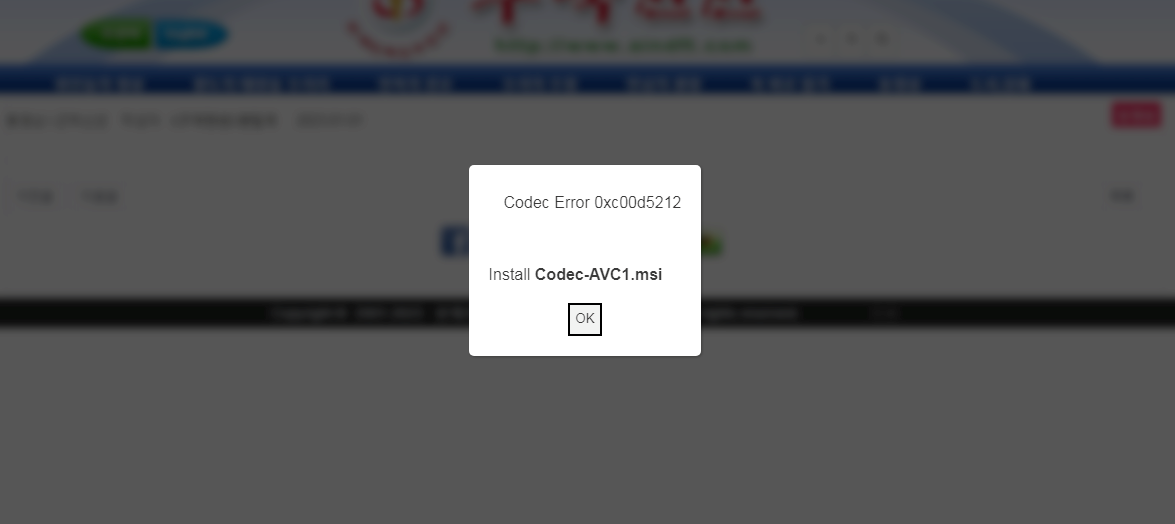

ซึ่งเป้าหมายจะได้รับข้อความแสดงข้อผิดพลาดด้านล่าง ซึ่งเป็นการแจ้งให้ติดตั้งซอฟต์แวร์ video codec แต่ในความจริงแล้วซอฟต์แวร์ video codec ดังกล่าวคือ MSI executable เพื่อเรียกใช้คำสั่ง PowerShell ในการดาวน์โหลด WhiskerSpy นั้นเอง

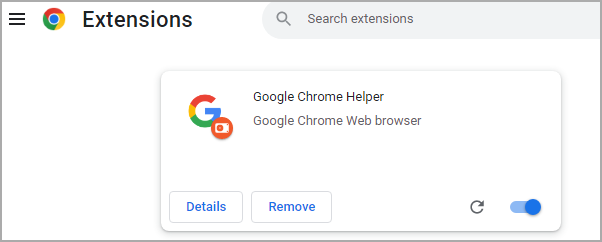

รวมไปถึงยังพบว่า Hacker ยังได้ใช้วิธีการฝังตัวเองในระบบ (Persistence) โดยการ ติดตั้งโปรแกรมอันตรายในส่วนขยายของ Google Chrome ที่มีชื่อว่า Google Chrome Helper ซึ่งจะทำหน้าที่ในการอนุญาตให้ดำเนินการเพย์โหลดอันตรายทุกครั้งที่เบราว์เซอร์เริ่มทำงาน นอกจากนี้ยังได้ใช้ประโยชน์จากช่องโหว่ของ OneDrive ในการแนบไฟล์อันตราย (fake “vcruntime140.dll”) ในไดเร็กทอรี OneDrive อีกด้วย

รายละเอียด WhiskerSpy

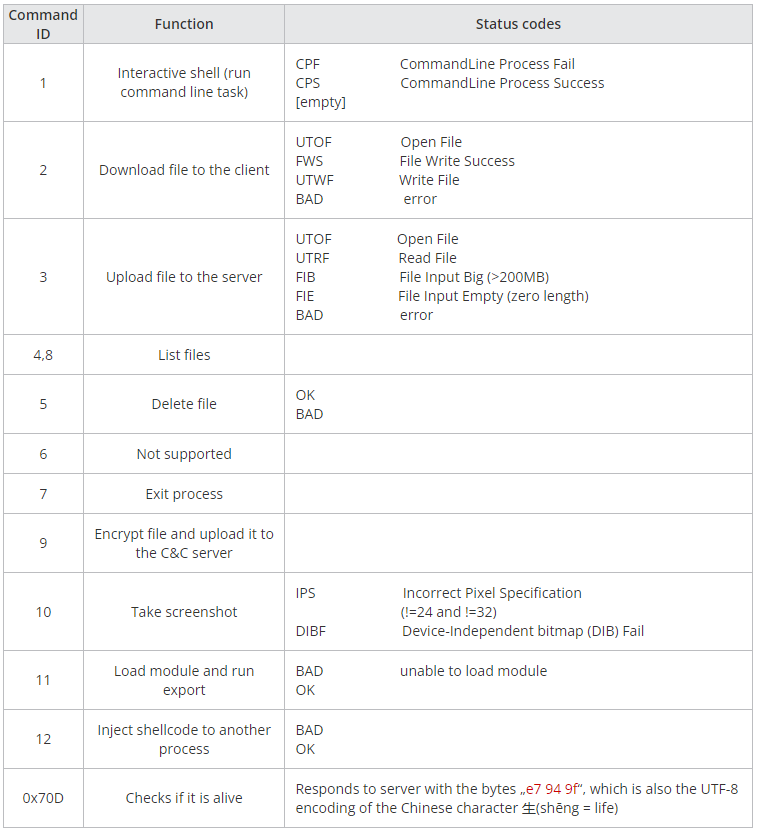

WhiskerSpy เป็นเพย์โหลดหลักที่ใช้ในแคมเปญการโจมตีล่าสุดของกลุ่ม Earth Kitsune โดยเรียกใช้คำสั่งจาก command and control (C2) server ซึ่งจะทำการเชื่อมต่อเป็นระยะ ๆ เพื่ออัปเดตสถานะ โดยใช้ 16-byte AES key สำหรับการเข้ารหัส

มีความสามารถดังต่อไปนี้

- ใช้ shellcode ในการตอบโต้ และสั่งการ

- ดาวน์โหลดไฟล์

- อัพโหลดไฟล์

- ลบไฟล์

- รวบรวมรายการ files

- ดาวน์โหลดคำสั่งการ และส่งออกข้อมูล

- แทรก shellcode ใน process ของระบบ

- ถ่ายภาพหน้าจอ

นอกจากนี้ยังพบว่า WhiskerSpy เวอร์ชันก่อนหน้านี้ ได้ ใช้ FTP protocol แทน HTTP สำหรับการสื่อสารกับ C2 server แต่พบว่าเวอร์ชันดังกล่าวนั้นมีข้อบกพร่อง จึงได้มีการพัฒนาจนกลายเป็นเวอร์ชันปัจจุบัน

ไม่มีความคิดเห็น:

แสดงความคิดเห็น