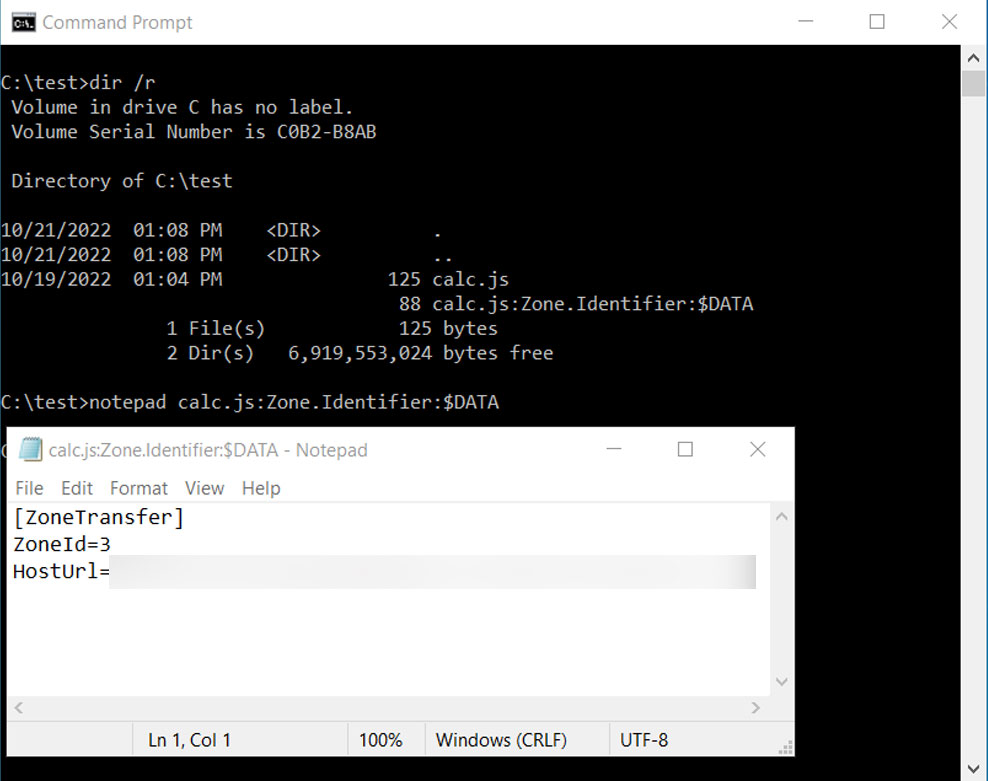

ช่องโหว่ Zero-day ตัวใหม่บน Windows ช่วยให้ผู้ไม่ประสงค์ดีสามารถใช้ไฟล์ JavaScript ที่เป็นอันตราย เพื่อ bypass คำเตือนด้านความปลอดภัยของ Windows ที่เรียกว่า Mark-of-the-Web ได้ ซึ่งผู้ไม่ประสงค์ดีสามารถใช้ช่องโหว่ดังกล่าวในการโจมตีด้วย Ransomware ได้ ฟีเจอร์ที่เรียกว่า Mark-of-the-Web (MoTW) ของ Windows จะทำการระบุค่าสถานะของไฟล์ว่าถูกดาวน์โหลดมาจากอินเทอร์เน็ต ดังนั้นควรระมัดระวัง เนื่องจากอาจเป็นอันตรายได้ MoTW จะถูกเพิ่มลงในไฟล์ที่ถูกดาวน์โหลดมาจากอินเทอร์เน็ต หรือจากไฟล์แนบในอีเมล ที่เรียกว่า 'Zone.Identifier' ซึ่งสามารถดูได้โดยใช้คำสั่ง 'dir /R' และเปิดได้โดยตรงใน Notepad

The Mark-of-the-Web alternate data stream

'Zone.Identifier' นี้จะระบุข้อมูล URL security zone (เลข 3 ตามภาพด้านบนคือมาจากอินเทอร์เน็ต), referrer และ URL ไปยังไฟล์เมื่อผู้ใช้พยายามเปิดไฟล์ที่มี Mark-of-the-Web Windows ระบบจะแสดงคำเตือนว่าไฟล์ควรได้รับความระมัดระวังโดย Microsoft Office ก็ใช้ MoTW เพื่อกำหนดว่าไฟล์ควรถูกเปิดใน Protected View ซึ่งจะทำให้ macros ที่อยู่ภายในไฟล์ถูกปิดการทำงาน MoTW บน Windows สามารถ bypass ได้ด้วยช่องโหว่ Zero-day

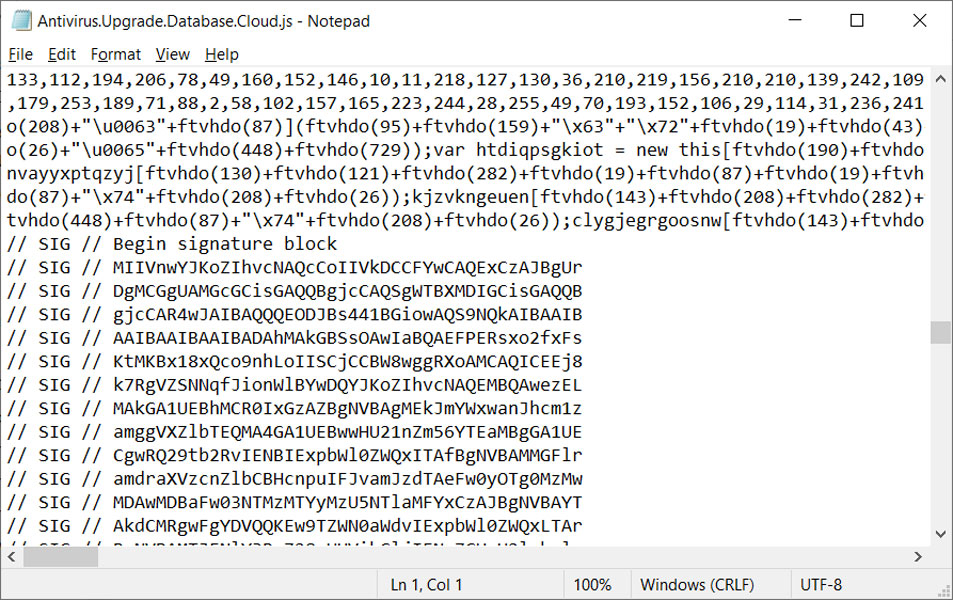

ผู้เชี่ยวชาญด้านความปลอดภัยของ HP ได้รายงานเมื่อเร็ว ๆ นี้ว่า ผู้ไม่หวังดีกำลังโจมตีด้วย Magniber ransomware โดยการใช้ไฟล์ประเภท JavaScript โดยไฟล์ JavaScript ดังกล่าวไม่ใช่ไฟล์ในลักษณะที่ใช้กันทั่วไปในเว็บไซต์ แต่ไฟล์ .JS ที่ถูกใช้โดยผู้ไม่ประสงค์ดีเป็นไฟล์แนบ หรือไฟล์ดาวน์โหลดที่สามารถเรียกใช้นอกเว็บเบราว์เซอร์ได้ โดยไฟล์ JavaScript ที่ถูกใช้โดยกลุ่ม Magniber มี digitally signed ด้วย base64 encoded

เมื่อ signed มีลักษณะแบบนี้ แม้ว่าไฟล์ .JS จะถูกดาวน์โหลดจากอินเทอร์เน็ต และได้รับ MoTW Microsoft จะไม่แสดงคำเตือนด้านความปลอดภัย และสคริปต์จะยังสามารถดำเนินการติดตั้ง Magniber ransomware ได้โดยอัตโนมัติ

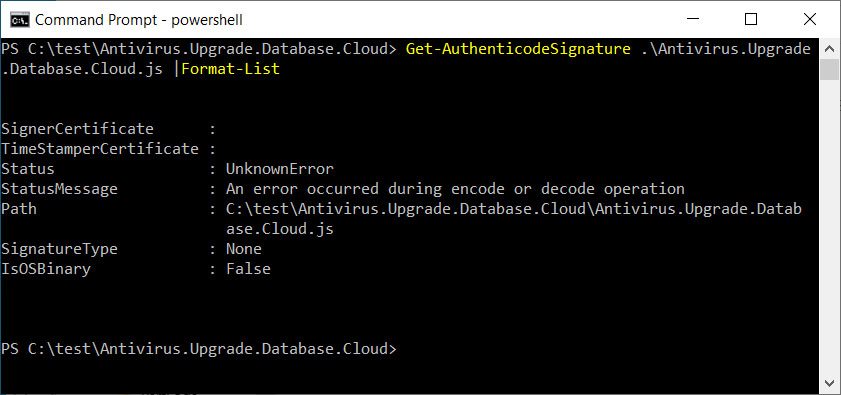

Dormann ได้ทดสอบการใช้ malformed signature นี้ในไฟล์ JavaScript และสามารถสร้างไฟล์ JavaScript ที่พิสูจน์ได้ว่าสามารถ bypass MoTW ของ Windows ได้

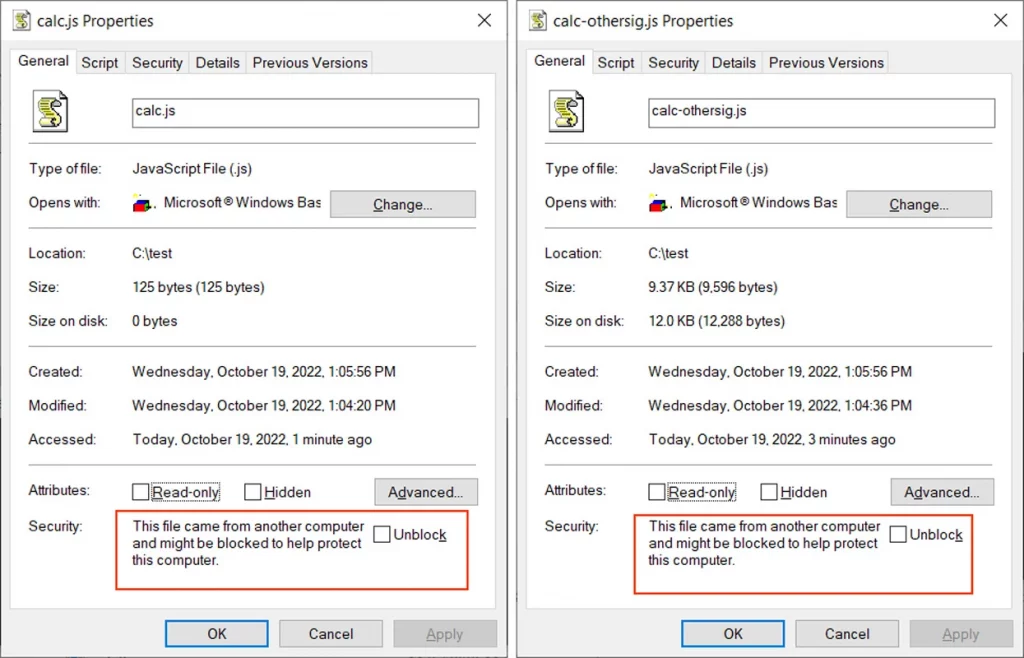

ไฟล์ JavaScript (.JS) ทั้งสองไฟล์นี้ถูกส่งให้กับ BleepingComputer และทั้งคู่ได้รับ Mark-of-the-Web เมื่อดาวน์โหลดจากเว็บไซต์

ดังนั้นเมื่อใช้เทคนิคนี้ ผู้ไม่ประสงค์ดีจะสามารถ bypass คำเตือนความปลอดภัย ที่ปกติจะแสดงเมื่อเปิดไฟล์ JS ที่ดาวน์โหลดมาจากอินเทอร์เน็ต และเรียกใช้สคริปต์โดยอัตโนมัติ BleepingComputer สามารถทดสอบพฤติกรรมดังกล่าวกับ Windows 10 ได้สำเร็จ อย่างไรก็ตาม สำหรับ Windows 11 ช่องโหว่จะสามารถทำงานได้ก็ต่อเมื่อ เมื่อเรียกใช้ไฟล์ JS โดยตรงจาก archive เท่านั้น

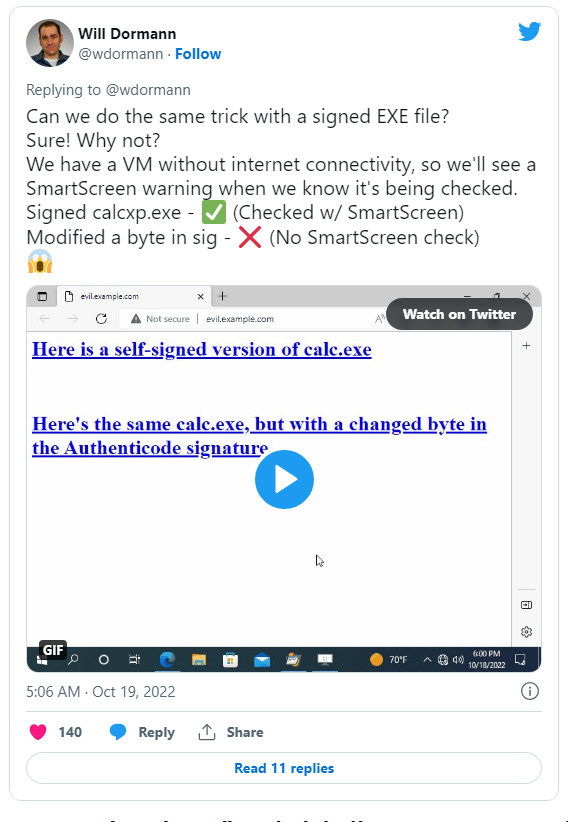

Dormann ระบุกับ BleepingComputer ว่าผู้โจมตีสามารถแก้ไขไฟล์ .EXE เพื่อ bypass MoTW ได้

โดยการใช้ hex editor ในการแก้ไขข้อมูลบางส่วนใน signature portion ของไฟล์ เมื่อ signature ถูกทำให้เสียหาย Windows จะไม่ตรวจสอบไฟล์โดยใช้ SmartScreen ราวกับว่าไม่มี MoTW และจะอนุญาตให้ไฟล์สามารถทำงานได้

Ref : BleepingComputer

ไม่มีความคิดเห็น:

แสดงความคิดเห็น