กลุ่มผู้ไม่ประสงค์ดีที่ชื่อว่า Polonium ซึ่งเชื่อมโยงกับการโจมตีที่มีเป้าหมายเป็นองค์กรระดับสูงจำนวนมาก และพบว่ามีการใช้ Backdoors ที่ถูกสร้างขึ้นเองกว่า 7 รูปแบบที่แตกต่างกันตั้งแต่เดือนกันยายน 2564

ESET ระบุว่าการโจมตีเหล่านี้มุ่งเป้าไปยังองค์กรในลักษณะต่าง ๆ เช่น วิศวกรรม เทคโนโลยีสารสนเทศ กฎหมาย การสื่อสาร การสร้างแบรนด์ และการตลาด สื่อ การประกันภัย และบริการทางสังคม

โดย Polonium เป็นชื่อที่เกี่ยวกับองค์ประกอบทางเคมีที่ Microsoft เป็นคนตั้งให้ พฤติกรรมของกลุ่มนี้เกิดขึ้นครั้งแรกเมื่อต้นเดือนมิถุนายน เมื่อ Microsoft ระบุว่าได้ระงับบัญชี OneDrive ที่เป็นอันตรายมากกว่า 20 บัญชีที่ถูกสร้างโดยผู้ไม่ประสงค์ดี เพื่อวัตถุประสงค์ในการทำเป็น command-and-control (C2)

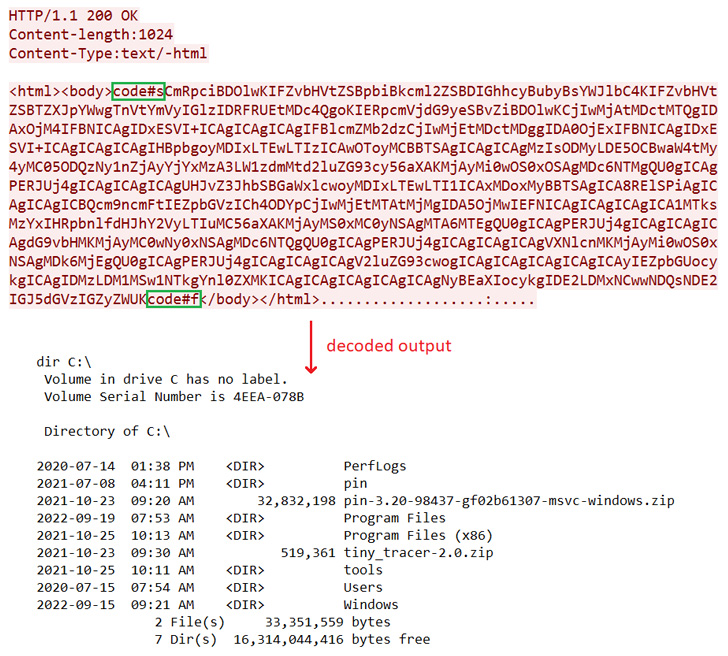

การโจมตีคือการติดตั้ง CreepyDrive และ CreepyBox เพื่อใช้ในการขโมยข้อมูลที่มีความสำคัญออกไปยังบัญชี OneDrive และ Dropbox ที่ถูกควบคุมโดยผู้ไม่ประสงค์ดี และยังพบว่ามีการใช้ backdoor PowerShell ที่มีชื่อว่า CreepySnail การค้นพบล่าสุดของ ESET เกี่ยวกับ backdoor ที่ไม่เคยถูกพบก่อนหน้านี้อีก 5 รายการ ทำให้กลุ่มดังกล่าวน่าสนใจมากขึ้น เนื่องจากมีการพัฒนาปรับแต่ง และปรับปรุงมัลแวร์อย่างต่อเนื่อง

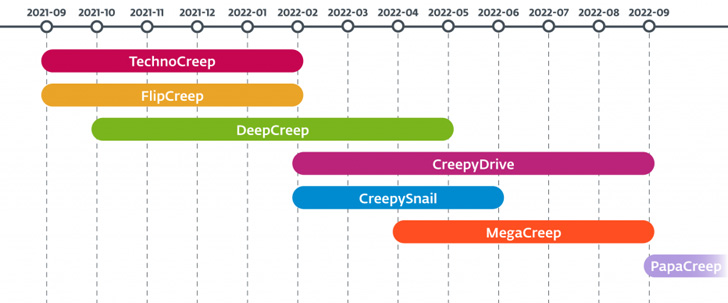

การเปลี่ยนแปลงมากมายที่ Polonium นํามาใช้ แสดงให้เห็นถึงความพยายามในการสอดแนมเป้าหมายของกลุ่ม" Matías Porolli นักวิจัยของ ESET ระบุ "แต่ดูเหมือนว่ากลุ่มดังกล่าวจะไม่มีการดำเนินการในลักษณะของแรนซัมแวร์" รายการ hacking tools มีดังนี้

- CreepyDrive/CreepyBox - backdoor PowerShell อ่าน และรันคำสั่งจากไฟล์ข้อความที่จัดเก็บไว้ใน OneDrive หรือ Dropbox

- CreepySnail - backdoor PowerShell ที่ได้รับคำสั่งจากเซิร์ฟเวอร์ C2 ของผู้ไม่ประสงค์ดี

- DeepCreep - backdoor C# อ่านคำสั่งจากไฟล์ข้อความที่จัดเก็บไว้ในบัญชี Dropbox และใช้ขโมยข้อมูลออกไป

- MegaCreep - backdoor C# อ่านคำสั่งจากไฟล์ข้อความที่จัดเก็บไว้ในบริการจัดเก็บข้อมูลบนคลาวด์ขนาดใหญ่

- FlipCreep - backdoor C# อ่านคำสั่งจากไฟล์ข้อความที่จัดเก็บไว้ในเซิร์ฟเวอร์ FTP และใช้ขโมยข้อมูลออกไป

- TechnoCreep - backdoor C# ที่ใช้ติดต่อกับเซิร์ฟเวอร์ C2 ผ่าน TCP เพื่อรันคำสั่ง และใช้ขโมยข้อมูลออกไป

- PapaCreep - backdoor C ++ ที่สามารถรับ และรันคำสั่งจากเซิร์ฟเวอร์ภายนอกผ่าน TCP

PapaCreep ถูกค้นพบเมื่อเดือนกันยายน 2565 เป็นมัลแวร์ที่มีส่วนประกอบ 4 ส่วนที่แตกต่างกันสำหรับการเรียกใช้คำสั่ง และส่งคำสั่ง output รวมทั้งอัปโหลด และดาวน์โหลดไฟล์ ESET ระบุว่า ได้ค้นพบโมดูลอื่น ๆ เช่นการบันทึกการกดแป้นพิมพ์ จับภาพหน้าจอ ถ่ายภาพผ่านเว็บแคม และ reverse shell

แม้จะมีมัลแวร์จำนวนมากที่ใช้ในการโจมตี แต่ช่องทางที่ใช้ในการเข้าถึงในขั้นตอนแรกยังไม่เป็นที่ทราบแน่ชัด แม้จะมีข้อสงสัยว่าอาจเกี่ยวข้องกับการใช้ประโยชน์จากช่องโหว่ของ VPN "โมดูลที่เป็นอันตรายส่วนใหญ่มีขนาดเล็ก มีฟังก์ชันการทำงานที่จำกัด ผู้ไม่ประสงค์ดีจะแบ่งโค้ด backdoor โดยแบ่งฟังก์ชันการทำงานที่เป็นอันตรายไปยัง DLLs ที่มีขนาดเล็ก โดยคาดหวังว่าการป้องกัน หรือนักวิจัยจะไม่สังเกตเห็นการโจมตีได้ทั้งหมด"

Ref: The Hacker News

ไม่มีความคิดเห็น:

แสดงความคิดเห็น