ผู้ไม่ประสงค์ดีใช้ Ads ของ Google เป็นช่องทางในการหลอกเป้าหมายที่ค้นหาซอฟต์แวร์ Webex โดยสร้างโฆษณาที่ดูเสมือนจริงมาก ซึ่งเมื่อทำการดาวน์โหลด จะถูกเปลี่ยนเส้นทางไปยังเว็บไซต์ที่มีมัลแวร์ BatLoader

โดย Webex คือโปรแกรมการประชุมทางวิดีโอ และการติดต่อสื่อสาร ซึ่งเป็นส่วนหนึ่งของกลุ่มผลิตภัณฑ์ของ Cisco ส่วนมากใช้โดยองค์กร และธุรกิจต่าง ๆ ทั่วโลก

Malwarebytes รายงานว่าแคมเปญ Malvertising ถูกฝังอยู่ใน Google Search เป็นเวลากว่า 1 สัปดาห์ โดยกลุ่มผู้ไม่ประสงค์ดีที่คาดว่ามาจากเม็กซิโก

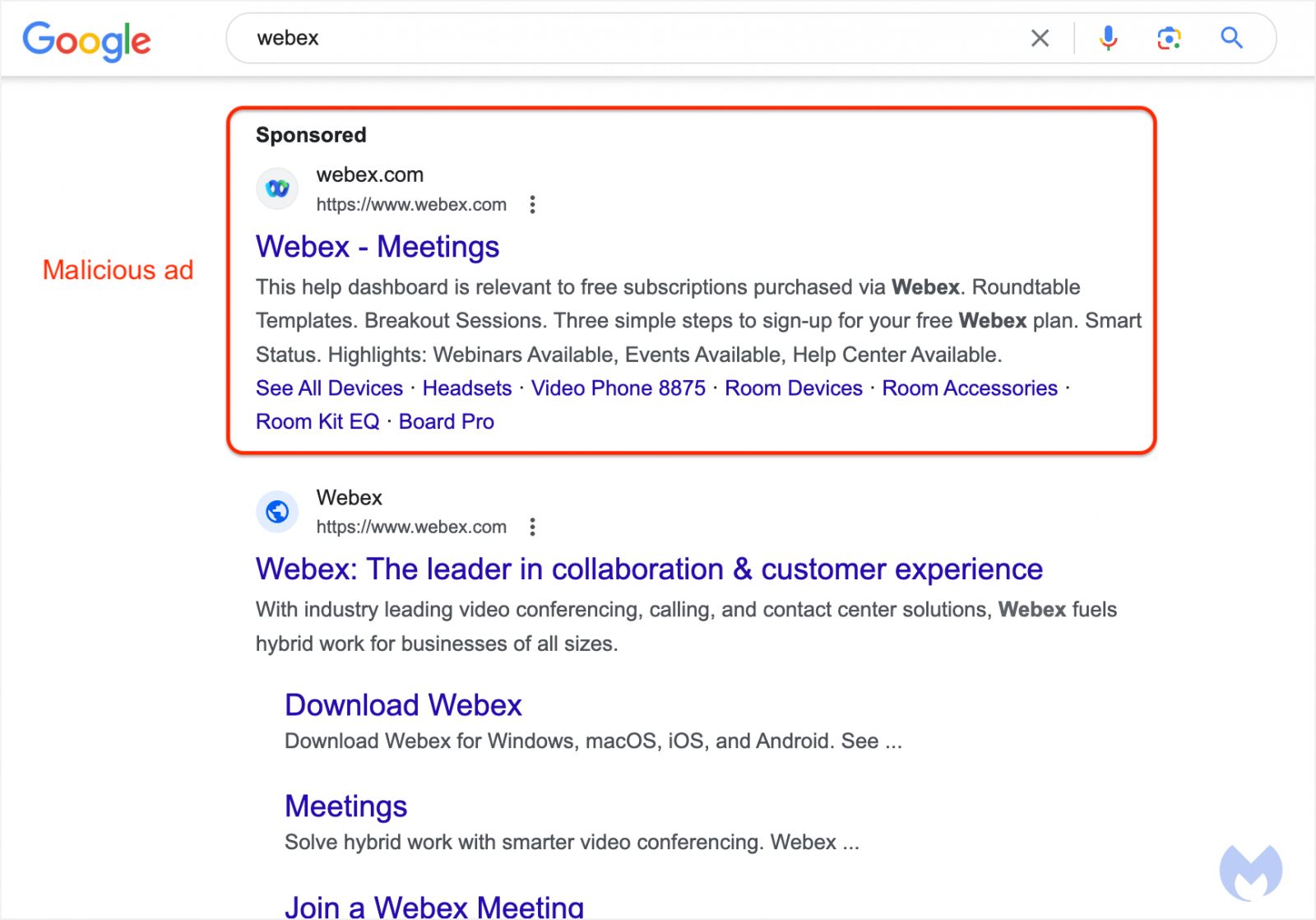

มัลแวร์ที่แฝงใน Google Ad

Malwarebytes รายงานว่าพอร์ทัลดาวน์โหลด Webex ปลอมใน Google Ads อยู่อันดับสูงสุดของผลการค้นหาคำว่า "webex" ซึ่งสิ่งที่ทำให้ดูน่าเชื่อถือคือการใช้โลโก้ Webex จริง และแสดง URL ที่ถูกต้อง "webex.com" ทำให้ดูไม่ต่างจากโฆษณาจริงของ Cisco โดยผู้ไม่ประสงค์ดีอาศัยช่องโหว่ใน Google Ad platform's tracking template ซึ่งช่วยให้สามารถเปลี่ยนเส้นทางได้ตามที่ต้องการโดยไม่ผิดกฎของ Google

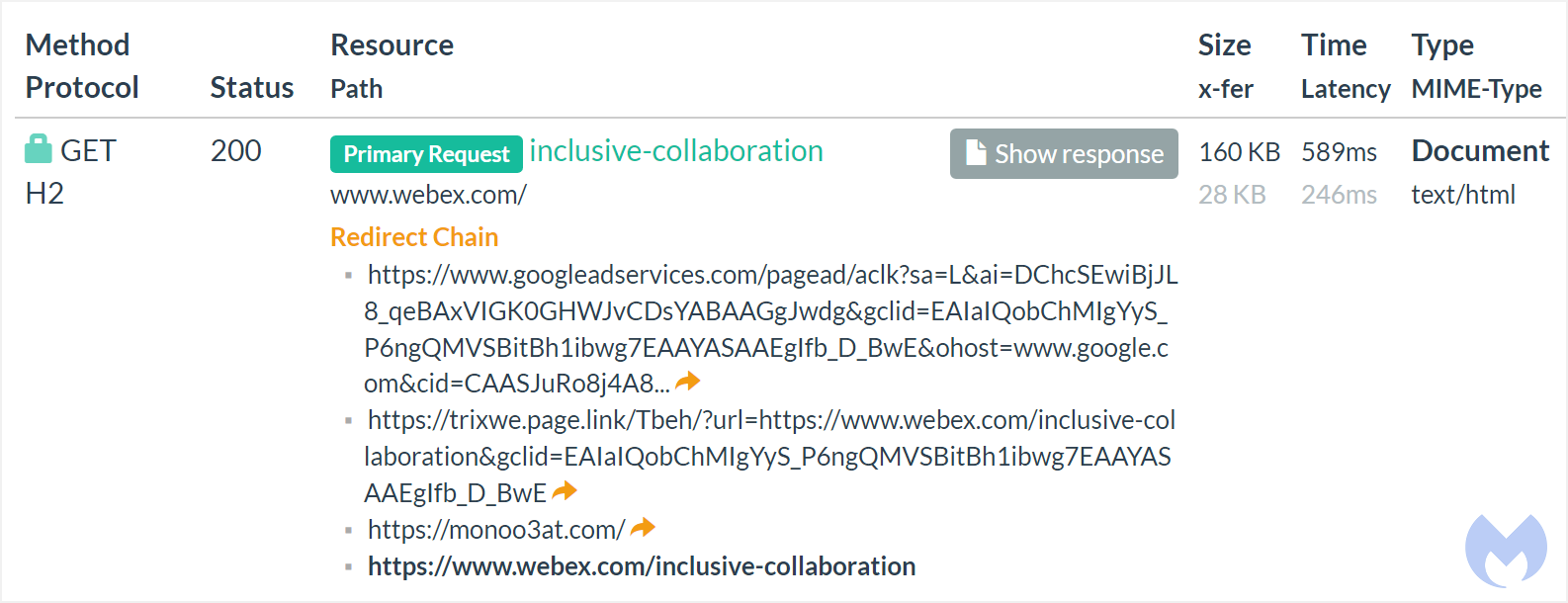

ทั้งนี้ Google ระบุว่าผู้ลงโฆษณาอาจใช้ tracking template กับ URL parameters ที่กำหนด "final URL" ตามข้อมูลผู้ใช้จากอุปกรณ์ ตำแหน่ง และอื่น ๆ ที่เกี่ยวข้องกับการโต้ตอบต่อโฆษณา ซึ่งตามนโยบายได้กำหนดว่า URL ที่แสดงของโฆษณา และ URL สุดท้ายต้องเป็นของโดเมนเดียวกัน แต่ก็ยังทำให้ tracking template เปลี่ยนเส้นทางผู้ใช้ไปยังเว็บไซต์นอกโดเมนที่ระบุได้ โดยในกรณีนี้ ผู้ไม่ประสงค์ดีใช้ Firebase URL ("trixwe[.]page[.]link") เป็น tracking template ซึ่งมี URL สุดท้ายเป็น https://www[.]webex[.]com หากมีการคลิกโฆษณาแล้ว เป้าหมายจะถูกเปลี่ยนเส้นทางไปยังลิงก์ "trixwe.page[.]" ซึ่งจะ Filter นักวิจัย และโปรแกรมสำหรับรวบรวมข้อมูลอัตโนมัติออก

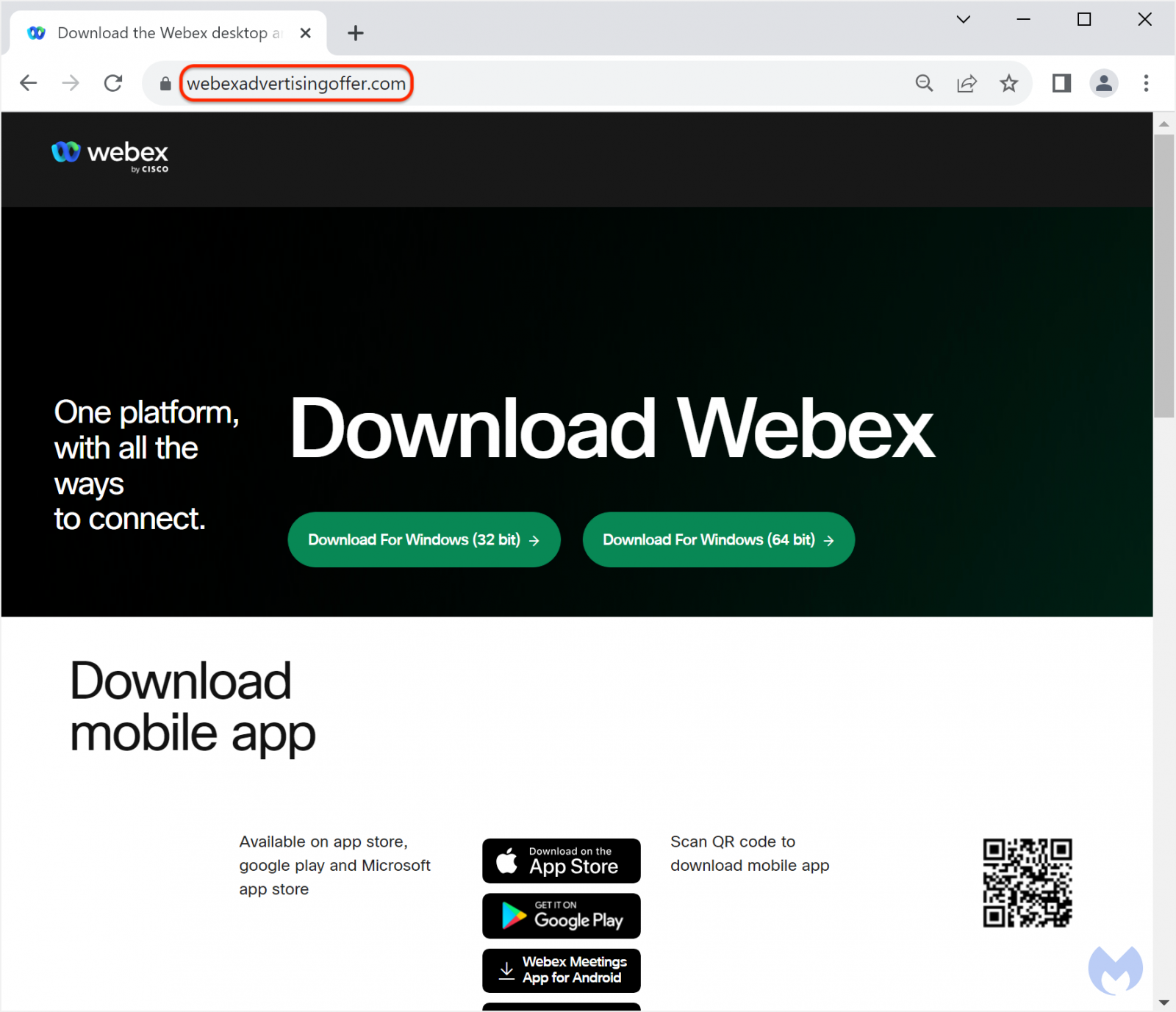

หลังจากนั้นจะเปลี่ยนเส้นทางต่อไปยัง "monoo3at[.]com" ซึ่งจะมีการตรวจสอบเพิ่มเติมอีกครั้ง หากเป้าหมายเป็นเป้าหมายของผู้ไม่ประสงค์ดี จะถูกนำไปยัง "webexadvertisingoffer[.]com" และส่วนที่ไม่ใช่เป้าหมายจะไปยังเว็บไซต์ที่ถูกต้องแทน

โปรแกรมติดตั้ง Webex ปลอม

หากเป้าหมายเข้าถึงหน้า Webex ปลอม และคลิกที่ปุ่มดาวน์โหลด จะได้รับตัวติดตั้ง MSI ที่จะรันคำสั่ง PowerShell เพื่อติดตั้งมัลแวร์ BatLoader ซึ่งจะดึงข้อมูล, ถอดรหัส และดำเนินการเพย์โหลดมัลแวร์ DanaBot เพิ่มเติมในท้ายที่สุด ซึ่ง DanaBot เป็นโทรจันที่แพร่กระจายมาตั้งแต่ปี 2561 โดยมีความสามารถในการขโมยรหัสผ่าน, การจับภาพหน้าจอ, โหลดโมดูลแรนซัมแวร์, ปิดบังการรับส่งข้อมูลกับ C2 และเปิดช่องทางการเข้าถึงโดยตรงให้กับผู้ไม่ประสงค์ดีผ่าน HVNC โดยผู้ที่โดน DanaBot จะถูกขโมยข้อมูลส่วนตัวส่งไปยังผู้ไม่ประสงค์ดี ซึ่งจะใช้ข้อมูลเหล่านี้เพื่อการโจมตีเพิ่มเติม หรือขายให้กับผู้ไม่ประสงค์ดีรายอื่น

ดังนั้น เมื่อต้องการค้นหาซอฟต์แวร์ต้นฉบับ สิ่งที่ควรทำคือข้ามการค้นหาที่เป็น Google Ads และดาวน์โหลดโดยตรงจากเว็บไซต์ที่มีชื่อเสียง และเชื่อถือได้เท่านั้น

ล่าสุด Google ให้ข้อมูลกับ BleepingComputer ว่า "การปกป้องเป้าหมายถือเป็นสิ่งสำคัญสูงสุด โดย Google จะไม่อนุญาตให้ผู้ลงโฆษณาบนแพลตฟอร์มเผยแพร่ซอฟต์แวร์ที่เป็นอันตราย ปัจจุบันได้ตรวจสอบโฆษณาที่เป็นปัญหา และดำเนินการอย่างเหมาะสมกับบัญชีที่เกี่ยวข้องเรียบร้อยแล้ว"

Ref : bleepingcomputer

ไม่มีความคิดเห็น:

แสดงความคิดเห็น