มีการค้นพบช่องโหว่ความรุนแรงสูงในโปรแกรมบีบอัดไฟล์ 7-Zip ที่ช่วยให้ผู้โจมตีสามารถหลีกเลี่ยงฟีเจอร์ความปลอดภัย Mark of the Web (MotW) ของ Windows และรันโค้ดบนคอมพิวเตอร์ของผู้ใช้เมื่อทำการแตกไฟล์อันตรายจากไฟล์เก็บข้อมูลซ้อนกัน (nested archives)

7-Zip ได้เพิ่มการรองรับฟีเจอร์ MotW ตั้งแต่เดือนมิถุนายน 2022 ในเวอร์ชัน 22.00 โดยจะเพิ่มแฟล็ก MotW (ข้อมูลสตรีม Zone.Id แบบพิเศษ) ให้กับทุกไฟล์ที่ถูกแตกจากไฟล์เก็บข้อมูลที่ดาวน์โหลดมาโดยอัตโนมัติ

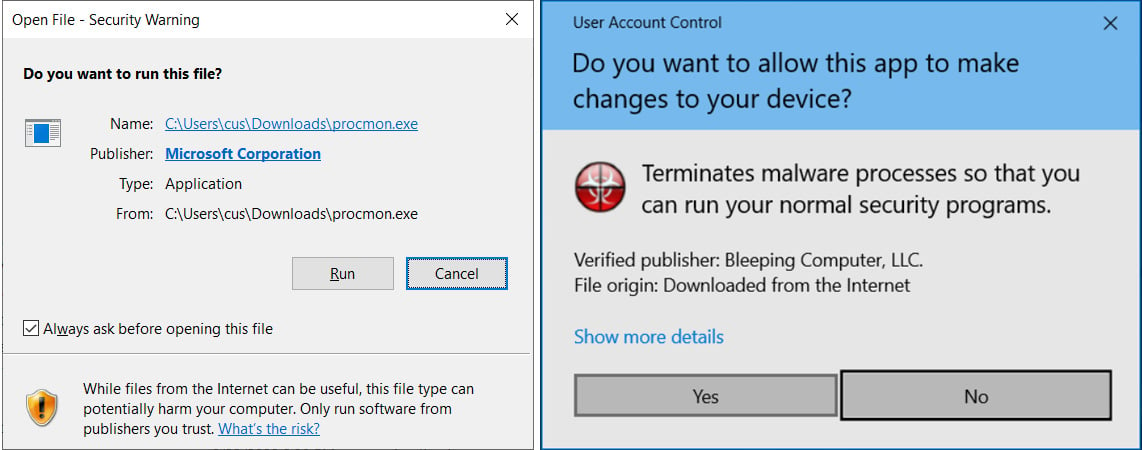

แฟล็กนี้จะช่วยแจ้งเตือนระบบปฏิบัติการเบราว์เซอร์ และแอปพลิเคชันอื่น ๆ ว่าไฟล์อาจมาจากแหล่งที่ไม่น่าเชื่อถือและควรได้รับการพิจารณาด้วยความระมัดระวัง เมื่อผู้ใช้ดับเบิลคลิกเปิดไฟล์ที่มีความเสี่ยงซึ่งถูกแตกไฟล์โดย 7-Zip ระบบจะแสดงคำเตือนว่าการเปิดหรือรันไฟล์ดังกล่าวอาจนำไปสู่พฤติกรรมอันตราย เช่น การติดตั้งมัลแวร์บนอุปกรณ์ของผู้ใช้

Microsoft Office ก็มีการตรวจสอบแฟล็ก MotW เช่นกัน โดยหากพบแฟล็กนี้ ไฟล์จะถูกเปิดในโหมด Protected View ซึ่งเป็นโหมดอ่านอย่างเดียวและปิดใช้งานแมโครโดยอัตโนมัติ

อย่างไรก็ตาม บริษัท Trend Micro ได้ออกคำแนะนำเมื่อสุดสัปดาห์ที่ผ่านมาเกี่ยวกับช่องโหว่ด้านความปลอดภัยที่ได้รับการติดตามภายใต้รหัส CVE-2025-0411 ซึ่งช่วยให้ผู้โจมตีสามารถหลีกเลี่ยงคำเตือนความปลอดภัยและรันโค้ดที่เป็นอันตรายบนคอมพิวเตอร์ของเป้าหมายได้

"ช่องโหว่นี้ช่วยให้ผู้โจมตีทางไกลสามารถหลีกเลี่ยงกลไกการป้องกัน Mark-of-the-Web บน 7-Zip ที่ได้รับผลกระทบ โดยต้องอาศัยการกระทำของผู้ใช้ เช่น การเยี่ยมชมหน้าเว็บที่เป็นอันตรายหรือเปิดไฟล์ที่เป็นอันตราย" Trend Micro กล่าว

"ข้อบกพร่องเฉพาะเกิดขึ้นในการจัดการไฟล์เก็บข้อมูล โดยเมื่อแตกไฟล์จากไฟล์เก็บข้อมูลที่มีเครื่องหมาย MotW โปรแกรม 7-Zip ไม่ได้ถ่ายทอดเครื่องหมาย MotW ไปยังไฟล์ที่ถูกแตกออกมา ผู้โจมตีสามารถใช้ช่องโหว่นี้เพื่อรันโค้ดอันตรายในบริบทของผู้ใช้ปัจจุบัน"

โชคดีที่นักพัฒนา 7-Zip นาย Igor Pavlov ได้ออกแพตช์แก้ไขช่องโหว่นี้แล้วเมื่อวันที่ 30 พฤศจิกายน 2024 ด้วยการปล่อยเวอร์ชัน 7-Zip 24.09

"โปรแกรม 7-Zip File Manager ไม่ได้ถ่ายทอดสตรีม Zone.Identifier ไปยังไฟล์ที่แตกออกมาจากไฟล์เก็บข้อมูลซ้อนกัน (กรณีเปิดไฟล์เก็บข้อมูลภายในไฟล์เก็บข้อมูลอื่น)" Pavlov กล่าว

ช่องโหว่ลักษณะเดียวกันถูกนำไปใช้ในการโจมตีมัลแวร์

เนื่องจาก 7-Zip ไม่มีฟีเจอร์อัปเดตอัตโนมัติ ผู้ใช้จำนวนมากยังคงใช้เวอร์ชันที่มีช่องโหว่อยู่ ซึ่งอาจถูกผู้ไม่หวังดีใช้โจมตีเพื่อแพร่กระจายมัลแวร์ได้ ผู้ใช้ 7-Zip ทุกคนควรทำการอัปเดตโดยด่วน เนื่องจากช่องโหว่ลักษณะนี้มักถูกใช้ในแคมเปญโจมตีมัลแวร์บ่อยครั้ง

ตัวอย่างเช่น ในเดือนมิถุนายนที่ผ่านมา Microsoft ได้แก้ไขช่องโหว่การหลีกเลี่ยงความปลอดภัย Mark of the Web (CVE-2024-38213) ซึ่งถูกกลุ่มผู้โจมตี DarkGate ใช้เป็น zero-day ตั้งแต่เดือนมีนาคม 2024 เพื่อหลีกเลี่ยงการป้องกันของ SmartScreen และติดตั้งมัลแวร์ที่ปลอมแปลงเป็นตัวติดตั้งซอฟต์แวร์ชื่อดัง เช่น Apple iTunes, NVIDIA และ Notion

กลุ่มผู้ไม่ประสงค์ดีที่มีแรงจูงใจทางการเงินชื่อ Water Hydra (หรือที่รู้จักในชื่อ DarkCasino) ก็เคยใช้ช่องโหว่ MotW อื่น (CVE-2024-21412) ในการโจมตีช่องทาง Telegram ของการซื้อขายหุ้นและฟอรัมฟอเร็กซ์เพื่อแพร่กระจายมัลแวร์ DarkMe remote access trojan (RAT)

Ref : bleepingcomputer.com

ไม่มีความคิดเห็น:

แสดงความคิดเห็น