Bot Net Malware ที่ใช้พื้นฐานจาก Corona Mirai กำลังแพร่กระจายผ่านช่องโหว่ remote code execution (RCE) แบบ zero-day ที่มีอายุ 5 ปี ในกล้อง IP ของ AVTECH ซึ่งได้ถูกยกเลิกการผลิตไปหลายปีแล้วและจะไม่ได้รับแพตช์อีกต่อไป

ช่องโหว่นี้ถูกค้นพบโดย Aline Eliovich จาก Akamai และติดตามในฐานะ CVE-2024-7029 ซึ่งเป็นช่องโหว่ที่มีความรุนแรงสูง (คะแนน CVSS v4: 8.7) ในฟังก์ชัน "brightness" ของกล้อง ทำให้ผู้โจมตีที่ไม่ได้รับการยืนยันตัวตนสามารถใช้คำสั่งผ่านมาทางเครือข่ายโดยใช้คำขอที่ถูกสร้างขึ้นมาเป็นพิเศษ

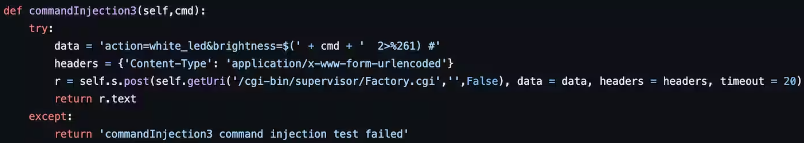

โดยเฉพาะอย่างยิ่ง ช่องโหว่ที่สามารถถูกใช้งานได้ง่ายนี้อยู่ในพารามิเตอร์ "brightness" ใน "action=" ของ Firmware ของกล้อง AVTECH ซึ่งมีจุดประสงค์ให้ผู้ใช้สามารถปรับความสว่างของกล้องจากระยะไกลได้

ช่องโหว่นี้มีผลกระทบต่อกล้อง AVTECH AVM1203 IP ทั้งหมดที่ใช้ Firmware เวอร์ชันตั้งแต่ Fullmg-1023-1007-1011-1009 ขึ้นไป เนื่องจากรุ่นของกล้องที่ได้รับผลกระทบไม่ได้รับการสนับสนุนจากผู้ขายในไต้หวันแล้ว โดยกล้องเหล่านี้ได้ถึงจุดสิ้นสุดการใช้งาน (EoL) ตั้งแต่ปี 2019 ทำให้ไม่มีแพตช์ที่สามารถแก้ไขช่องโหว่ CVE-2024-7029 และไม่คาดว่าจะมีการออกรุ่นแก้ไขใด ๆ ในอนาคต

สำนักงานความมั่นคงทางไซเบอร์และโครงสร้างพื้นฐานของสหรัฐอเมริกา (CISA) ได้ออกคำแนะนำตั้งแต่ต้นเดือนเพื่อเตือนเกี่ยวกับช่องโหว่ CVE-2024-7029 และการมีอยู่ของช่องโหว่ที่สามารถใช้ประโยชน์ได้อย่างเปิดเผย โดยเตือนว่ากล้องเหล่านี้ยังคงถูกใช้งานในสถานประกอบการเชิงพาณิชย์, บริการทางการเงิน, การดูแลสุขภาพและสาธารณสุข, และระบบขนส่ง

Proof of Concept (PoC) หรือการทดสอบใช้ประโยชน์จากช่องโหว่เฉพาะนี้มีมาตั้งแต่ปี 2019 แต่ช่องโหว่ CVE เพิ่งได้รับการกำหนดหมายเลขในเดือนนี้ และยังไม่เคยมีการสังเกตการโจมตีแบบใช้งานจริงมาก่อนหน้านี้

Corona เป็น Botnet Malware ที่ใช้พื้นฐานจาก Mirai ซึ่งมีอยู่มาตั้งแต่ปี 2020 โดยใช้ประโยชน์จากช่องโหว่ต่าง ๆ ในอุปกรณ์ IoT เพื่อแพร่กระจายตัวเอง ทีม SIRT ของ Akamai รายงานว่า ตั้งแต่วันที่ 18 มีนาคม 2024 Corona ได้เริ่มใช้ช่องโหว่ CVE-2024-7029 ในการโจมตีที่พบในป่า โดยมีเป้าหมายเป็นกล้อง AVM1203 ที่ยังคงใช้งานอยู่แม้ว่าจะถึงจุดสิ้นสุดการใช้งานมาแล้วห้าปี

การโจมตีที่ใช้งานจริงครั้งแรกที่สังเกตได้เริ่มต้นในวันที่ 18 มีนาคม 2024 แต่การวิเคราะห์แสดงให้เห็นว่ามีกิจกรรมของมัลแวร์สายพันธุ์นี้มาตั้งแต่เดือนธันวาคม 2023 Proof of Concept (PoC) สำหรับ CVE-2024-7029 มีให้ใช้สาธารณะมาตั้งแต่เดือนกุมภาพันธ์ 2019 แต่ยังไม่ได้รับหมายเลข CVE อย่างเป็นทางการจนถึงเดือนสิงหาคม 2024

การโจมตีของ Corona ซึ่งจับได้ในฮันนีพ็อตของ Akamai ใช้ประโยชน์จาก CVE-2024-7029 เพื่อดาวน์โหลดและรันไฟล์ JavaScript ซึ่งจะโหลด payload หลักของบ็อตเน็ตเข้าสู่อุปกรณ์

เมื่อมัลแวร์ฝังตัวอยู่บนอุปกรณ์แล้ว มันจะเชื่อมต่อไปยังเซิร์ฟเวอร์คำสั่งและควบคุม (C2) และรอคำสั่งในการปฏิบัติการโจมตีแบบ distributed denial of service (DDoS)

ช่องโหว่อื่น ๆ ที่ถูกโจมตีโดย Corona ตามการวิเคราะห์ของ Akamai ได้แก่

- CVE-2017-17215: ช่องโหว่ในเราเตอร์ Huawei ที่อนุญาตให้ผู้โจมตีทางไกลสามารถรันคำสั่งใด ๆ บนอุปกรณ์ที่ได้รับผลกระทบผ่านการใช้ประโยชน์จากการตรวจสอบที่ไม่เหมาะสมในบริการ UPnP

- CVE-2014-8361: ช่องโหว่ remote code execution (RCE) ใน Realtek SDK ที่มักพบในเราเตอร์สำหรับผู้บริโภค ช่องโหว่นี้สามารถถูกโจมตีผ่านบริการ HTTP ที่ทำงานบนเราเตอร์เหล่านี้

- Hadoop YARN RCE: ช่องโหว่ภายในระบบจัดการทรัพยากร Hadoop YARN (Yet Another Resource Negotiator) ซึ่งสามารถถูกโจมตีเพื่อให้เกิดการรันโค้ดจากระยะไกลบนคลัสเตอร์ Hadoop

แนะนำ

ให้ผู้ใช้กล้อง AVTECH AVM1203 IP นำกล้องออกจากระบบทันทีและเปลี่ยนไปใช้รุ่นใหม่ที่ยังได้รับการสนับสนุน

เนื่องจากกล้อง IP มักถูกเปิดเผยต่ออินเทอร์เน็ต ทำให้เป็นเป้าหมายที่น่าสนใจสำหรับผู้โจมตี ควรอัปเดตเป็น Firmware เวอร์ชันล่าสุดเสมอเพื่อให้แน่ใจว่าบั๊กที่รู้จักได้รับการแก้ไขแล้ว หากอุปกรณ์ถูกยกเลิกการผลิต ควรเปลี่ยนเป็นรุ่นใหม่เพื่อรับการอัปเดตความปลอดภัยอย่างต่อเนื่อง

นอกจากนี้ ควรเปลี่ยนรหัสผ่านเริ่มต้นเป็นรหัสผ่านที่แข็งแรงและไม่ซ้ำใคร และควรแยกอุปกรณ์เหล่านี้ออกจากเครือข่ายที่สำคัญหรือการผลิต

Ref : bleepingcomputer

ไม่มีความคิดเห็น:

แสดงความคิดเห็น