"Blast-RADIUS" กับความสามารถในการ Bypass การตรวจสอบสิทธิ์ใน RADIUS/UDP protocol ทำให้ ผู้ไม่ประสงค์ดีสามารถเข้าถึงระบบเครือข่าย และอุปกรณ์ของเป้าหมาย ด้วยวิธีการโจมตีแบบ man-in-the-middle MD5 collision attacks

Networks Device จำนวนมาก (switches, routers และ routing infrastructure) ที่ใช้ในองค์กร และระบบบนเครือข่ายองค์กร และเครือข่ายโทรคมนาคม มีการใช้ RADIUS (Remote Authentication Dial-In User Service) protocol ในการตรวจสอบการ authentication และ authorization ซึ่งบางกรณีอาจมีอุปกรณ์หลายหมื่นเครื่องที่ทำการตรวจสอบสิทธิ์ผ่าน RADIUS ในเครื่องเดียว

RADIUS protocol ใช้สำหรับการยืนยันตัวตนใน DSL และ FTTH (Fiber to the Home), 802.1X และ Wi-Fi, Wi-Fi, 2G and 3G cellular roaming, 5G DNN (Data Network Name), private APN และ VPN รวมถึงเครือข่ายโครงสร้างพื้นฐานที่สำคัญ

วิธีการในการโจมตี

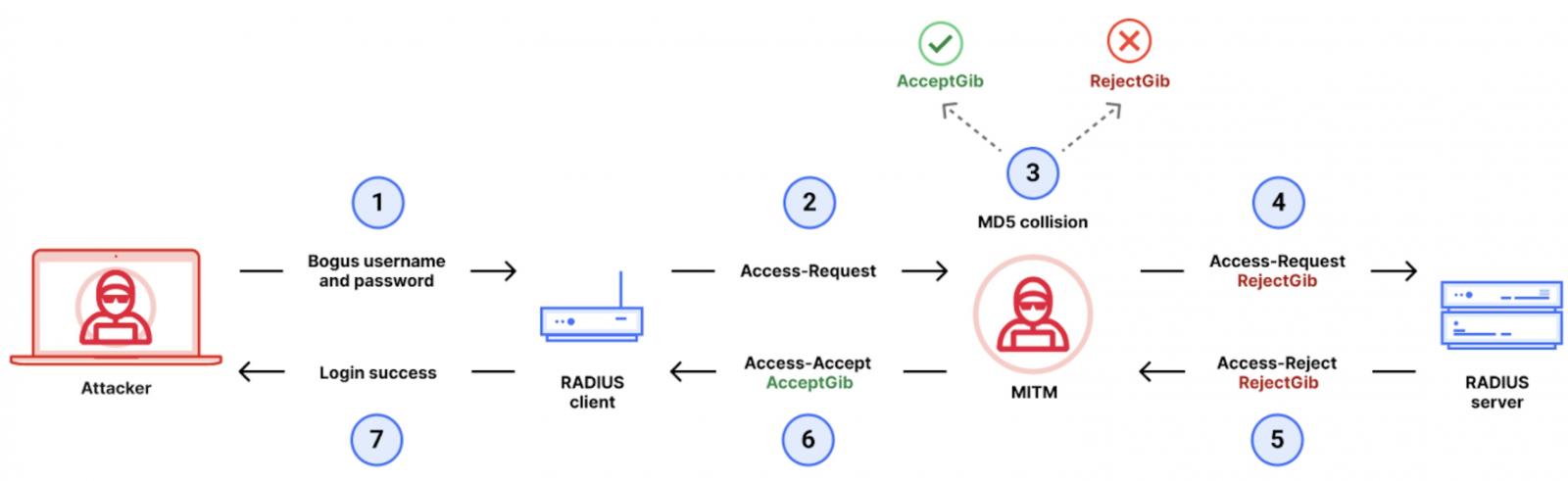

Blast-RADIUS คือการโจมตีโดยใช้ช่องโหว่ใน protocol (CVE-2024-3596) และ MD5 collision attack ในการโจมตี ทำให้ผู้โจมตีสามารถเข้าถึง RADIUS traffic, ควบคุมการตอบสนองของ server และเพิ่ม protocol attributes ได้ตามที่ต้องการ ทำให้ผู้โจมตีได้รับสิทธิ์ผู้ดูแลระบบบนอุปกรณ์ RADIUS ได้โดยไม่ต้อง brute forcing passwords หรือขโมยข้อมูล credentials

RADIUS protocol จะใช้ MD5 hashed ในการ requests และ responses ตรวจสอบสิทธิ์บนอุปกรณ์ โดยชุดสาธิตการโจมตีหรือ proof-of-concept exploit (PoC) ที่ยังไม่ถูกเปิดเผย จะคำนวณ MD5 chosen-prefix hash collision เพื่อปลอมแปลงการตอบสนอง "Access-Accept" เพื่อระบุ request การตรวจสอบสิทธิ์ที่ประสบความสำเร็จ จากนั้น MD5 hash ปลอมจะถูก inject เข้าสู่ระบบเครือข่าย โดยใช้การโจมตีแบบ man-in-the-middle ซึ่งทำให้ Hacker สามารถเข้าสู่ระบบได้

โดยการโจมตี Blast-RADIUS จะใช้เวลาในการโจมตี 3 ถึง 6 นาทีในการสร้าง MD5 hash ซึ่งนานกว่าเวลา second timeouts 30-60 วินาที ทั้งนี้ประสิทธิภาพในการโจมตีดังกล่าวขึ้นอยู่กับ ประสิทธิภาพของ hardware (GPUs, FPGAs หรือ hardware อื่น ๆ ที่ทันสมัย) ทำให้สามารถลดเวลาในการโจมตีได้ถึงหลายสิบ หรือหลายร้อยเท่า

วิธีการป้องกัน

เพื่อป้องกันการโจมตีแบบ Blast-RADIUS ผู้ให้บริการเครือข่ายสามารถอัปเกรดเป็น RADIUS over TLS (RADSEC) รวมถึงเปลี่ยนไปใช้การใช้งาน RADIUS แบบ "multihop" และแยกการรับส่งข้อมูล RADIUS ออกจากการเข้าถึงอินเทอร์เน็ตโดยใช้ restricted-access management VLANs หรือ TLS/ IPsec tunneling

Ref:bleepingcomputer

ไม่มีความคิดเห็น:

แสดงความคิดเห็น