พบรูปแบบการโจมตีใหม่ในชื่อ “Dev Popper” ซึ่งกำหนดเป้าหมายไปยัง software developers ด้วยการส่งนัดสัมภาษณ์งานปลอม โดยการส่ง job interview เพื่อให้เป้าหมายติดตั้ง Python Remote Access Trojan (RAT)

ซึ่งเป้าหมายจะถูกขอให้ทำสิ่งต่าง ๆ ระหว่างการสัมภาษณ์ เช่น การดาวน์โหลด และเรียกใช้โค้ดจาก GitHub เพื่อทำให้กระบวนการทั้งหมดดูปกติ แต่เป้าหมายของผู้ไม่ประสงค์ดีคือการให้เป้าหมายทำการดาวน์โหลดซอฟต์แวร์ที่เป็นอันตรายซึ่งจะทำการรวบรวมข้อมูลของระบบ และเปิดใช้งานการเข้าถึงเครื่องจากระยะไกล

จากการวิเคราะห์ของของ Securonix ระบุว่า จากวิธีการโจมตีรูปแบบการโจมตีดังกล่าวน่าจะมีที่มาจากผู้ไม่ประสงค์ดีชาวเกาหลีเหนือ แม้ว่าข้อมูลอาจจะยังไม่เพียงพอที่จะสามารถระบุแหล่งที่มาได้

การโจมตีแบบ Multi-stage infection chain

การโจมตี “Dev Popper” เป็นรูปแบบ multi-stage infection chain โดยอาศัยวิธีการ social engineering ซึ่งออกแบบมาเพื่อหลอกลวงเป้าหมายผ่านกระบวนการอย่างต่อเนื่องผู้ไม่ประสงค์ดี เริ่มต้นการติดต่อโดยสวมรอยเป็นนายจ้างที่เสนอตำแหน่ง developer ซึ่งในระหว่างการสัมภาษณ์ ผู้สมัครจะถูกขอให้ดาวน์โหลด และเรียกใช้งาน present ที่เป็น standard coding task จาก GitHub repository

ตัวอย่างไฟล์ ZIP ที่มี NPM package ซึ่งมี README.md รวมถึง frontend และ backend directory

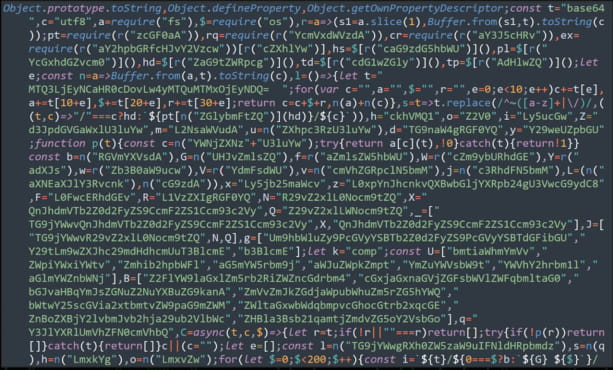

เมื่อ developer รัน NPM package ไฟล์ JavaScript ที่อันตราย (“imageDetails.js”) ที่ซ่อนอยู่ใน backend directory จะถูกเปิดใช้งาน โดยเรียกใช้คำสั่ง 'curl' ผ่าน Node.js process เพื่อดาวน์โหลดไฟล์เพิ่มเติม (“p.zi”) จากเซิร์ฟเวอร์ภายนอก

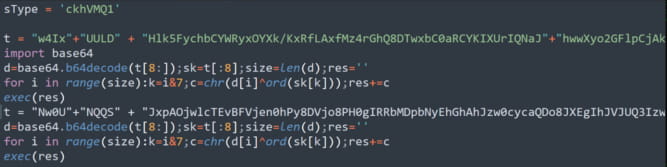

ภายในไฟล์คือเพย์โหลดสำหรับขั้นตอนถัดไป ซึ่งเป็นสคริปต์ Python ที่ใช้สร้างความสับสน (“npl”) ซึ่งทำหน้าที่เป็น RAT เมื่อ RAT ทำงานบนระบบของเหยื่อ มันจะรวบรวมข้อมูล และส่งข้อมูลระบบพื้นฐานไปยัง command and control (C2) server ซึ่งรวมไปถึงประเภทของระบบปฏิบัติการ ชื่อโฮสต์ และข้อมูลเครือข่ายของเป้าหมาย

Securonix รายงานว่า RAT มีความสามารถดังต่อไปนี้ :

- การเชื่อมต่อแบบแฝงตัวในเครื่องของเป้าหมายเพื่อการควบคุมอย่างต่อเนื่อง

- เรียกใช้คำสั่ง File system เพื่อค้นหา และขโมยไฟล์ หรือข้อมูลเฉพาะ

- ความสามารถในการดำเนินการคำสั่งจากระยะไกลสำหรับการโจมตีเพิ่มเติม หรือเรียกใช้มัลแวร์

- ขโมยข้อมูล FTP โดยตรงจากโฟลเดอร์ที่มีชื่อน่าสนใจ เช่น ‘Documents’ และ ‘Downloads’

- การบันทึก Clipboard และการกดแป้นพิมพ์ เพื่อตรวจสอบการใช้งานของผู้ใช้ และการบันทึกข้อมูล credentials

แม้จะยังไม่รู้ว่าผู้ไม่ประสงค์ดีได้ทำการโจมตีด้วย Dev Popper ไปมากแค่ไหน แต่กลยุทธ์ในการใช้เหยื่อล่อดังกล่าว ยังคงถูกใช้งานอย่างแพร่หลาย ดังนั้นจึงควรระมัดระวังความเสี่ยงในการถูกโจมตี

ทั้งนี้พบว่ากลุ่มผู้ไม่ประสงค์ดีชาวเกาหลีเหนือใช้กลยุทธ์ "fake job offer" ในการดำเนินงานหลายครั้งในช่วงหลายปีที่ผ่านมาเพื่อเข้าควบคุมเครื่องเป้าหมายบนแพลตฟอร์มต่าง ๆ

รวมถึงมีรายงานจำนวนมากในปี 2023 เกี่ยวกับกลุ่มผู้ไม่ประสงค์ดีชาวเกาหลีเหนือที่ใช้ "fake job offer" เพื่อติดต่อ และหลอกลวงนักวิจัยด้านความปลอดภัย องค์กรสื่อ นักพัฒนาซอฟต์แวร์ (โดยเฉพาะสำหรับแพลตฟอร์ม DeFi) หรือพนักงานของบริษัทการบิน และอวกาศ ซึ่งในการโจมตีแบบ spear-phishing attack กลุ่มผู้ไม่ประสงค์ดีชาวเกาหลีเหนือได้ปลอมตัวเป็นนักข่าวเพื่อรวบรวมข้อมูลจากนักวิจัย ศูนย์กลางการวิจัย และองค์กรวิชาการต่าง ๆ

Ref : bleepingcomputer

ไม่มีความคิดเห็น:

แสดงความคิดเห็น