14 พฤษภาคม 2567 ไมโครซอฟท์ได้ออกแพทช์ความปลอดภัยประจำเดือนพฤษภาคม 2567 แก้ไขช่องโหว่ 61 รายการ ในจำนวนช่องโหว่มีช่องโหว่ร้ายแรง (RCE) มีเพียงหนึ่งช่องโหว่บนซอฟต์แวร์ Microsoft SharePoint

รายละเอียดของแพทช์

แก้ไขช่องโหว่ Elevation of Privilege 17 รายการ

แก้ไขช่องโหว่ Security Feature Bypass 2

รายการ

แก้ไขช่องโหว่ Remote Code Execution (RCE) 27 รายการ

แก้ไขช่องโหว่ Information Disclosure 7

รายการ

แก้ไขช่องโหว่ Denial of Service 3 รายการ

แก้ไขช่องโหว่ Spoofing 4 รายการ

จำนวนช่องโหว่ทั้งหมด

61 รายการ โดยไม่รวมช่องโหว่ของ Microsoft Edge 2

รายการซึ่งได้รับการแก้ไขเมื่อวันที่ 2 พฤษภาคม และอีก 4 รายการได้รับการแก้ไขในวันที่

10 พฤษภาคม 2567

หากต้องการรายละเอียดเพิ่มเติมการอัปเดตความปลอดภัยของ

Windows 11 KB5037771 cumulative

update และ Windows 10 KB5037768

update

ไมโครซอฟท์แก้ไขช่องโหว่ Zero-day 3 รายการ

การอัปเดต Patch

Tuesday ประจำเดือนพฤษภาคม 2024 ของไมโครซอฟท์ ช่วยแก้ไขช่องโหว่ Zero-day

3 รายการ โดย 2 รายการถูกโจมตีใช้งานจริง และอีก 1

รายการเปิดเผยข้อมูลสู่สาธารณะ

Zero-day คืออะไร

ช่องโหว่ Zero-day คือช่องโหว่ที่ยังไม่มีการแก้ไข (Patch) อย่างเป็นทางการ

รายละเอียดช่องโหว่ Zero-day ที่ได้รับการแก้ไข

CVE-2024-30040 : ช่องโหว่ที่ช่วยให้หลีกเลี่ยงการป้องกัน OLE ใน Microsoft 365 และ Microsoft Office ช่องโหว่นี้ถูกโจมตีโดยใช้ไฟล์อันตรายที่แนบมากับอีเมลหรือข้อความแชท

CVE-2024-30051 : ช่องโหว่ใน Windows DWM

Core Library ที่ช่วยให้ผู้โจมตีมีสิทธิ์ระดับ SYSTEM (Administrator)

ซึ่งอันตรายมาก รายงานจาก Kaspersky ระบุว่า

มัลแวร์ Qakbot ใช้ช่องโหว่นี้ในการโจมตี

ช่องโหว่ที่เปิดเผยสู่สาธารณะ

CVE-2024-30046 : ช่องโหว่ Denial of Service

ใน Microsoft Visual Studio

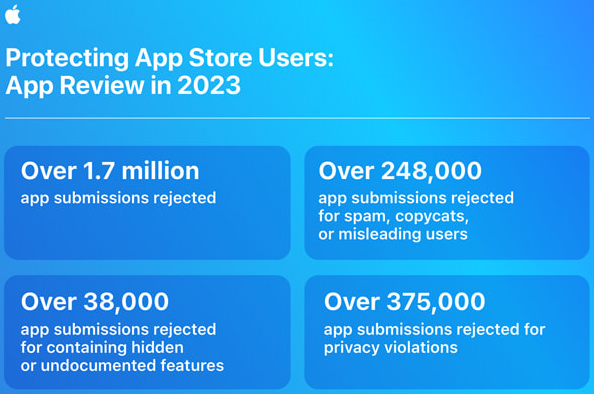

การอัปเดตจากบริษัทอื่นๆ ในเดือนพฤษภาคม 2024

Adobe : After Effects, Photoshop, Commerce, InDesign

Apple : แก้ไขช่องโหว่ Zero-day ใน RTKit และ Safari WebKit

Cisco : อุปกรณ์โทรศัพท์ IP

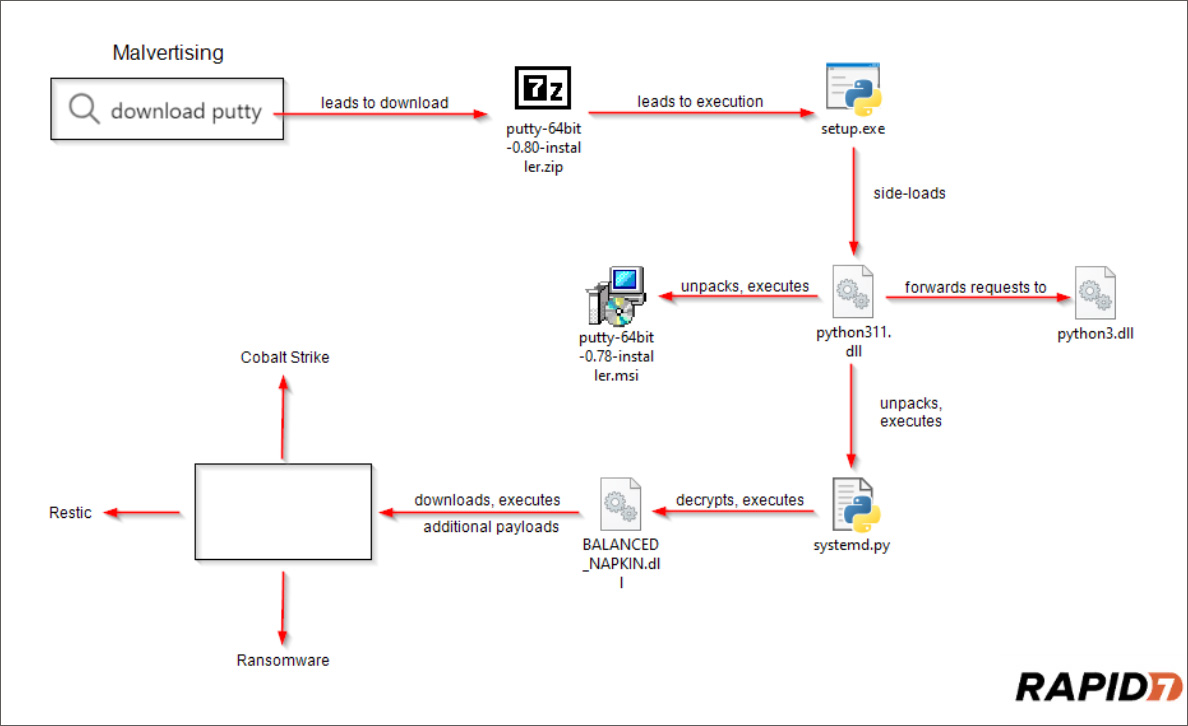

Citrix : แนะนำผู้ดูแลระบบ XenCenter ให้แก้ไขช่องโหว่ของ

Putty ด้วยตนเอง

F5 : BIG-IP Next Central Manager API

Google : แก้ไขช่องโหว่ Zero-day ลำดับที่ 6 ของปี

2024

TinyProxy : ช่องโหว่ Remote Code Execution

VMware : ช่องโหว่ Zero-day 3 รายการ

การอัปเดตความปลอดภัยในวันที่ 14 พฤษภาคม 2024

ด้านล่างนี้เป็นรายการความปลอดภัยที่แก้ไขในการอัปเดตความปลอดภัยในวันที่ 14

พฤษภาคม 2024สำหรับข้อมูลเพิ่มเติมเกี่ยวกับแต่ละช่องโหว่และระบบที่ได้รับผลกระทบ

ดูรายงานเต็มที่นี่

|

แท็ก

|

รหัส CVE

|

ชื่อเรื่อง CVE

|

ความรุนแรง

|

|

NET and Visual Studio

|

CVE-2024-30045

|

ช่องโหว่การเรียกใช้โค้ดระยะไกลของ

.NET และ Visual Studio

|

สำคัญ

|

|

Azure Migrate

|

CVE-2024-30053

|

ช่องโหว่การเขียนสคริปต์ข้ามไซต์ Azure Migrate

|

สำคัญ

|

|

Microsoft Bing

|

CVE-2024-30041

|

ช่องโหว่การปลอมแปลงการค้นหา Bing ของ Microsoft

|

สำคัญ

|

|

Microsoft Brokering File System

|

CVE-2024-30007

|

การยกระดับระบบไฟล์ Microsoft Brokering ของช่องโหว่สิทธิพิเศษ

|

สำคัญ

|

|

Microsoft Dynamics 365 Customer Insights

|

CVE-2024-30048

|

ช่องโหว่การปลอมแปลง Dynamics 365 Customer Insights

|

สำคัญ

|

|

Microsoft Dynamics 365 Customer Insights

|

CVE-2024-30047

|

ช่องโหว่การปลอมแปลง Dynamics 365 Customer Insights

|

สำคัญ

|

|

Microsoft Edge (Chromium-based)

|

CVE-2024-4558

|

โครเมียม: CVE-2024-4558 ใช้หลังฟรีใน ANGLE

|

ไม่ทราบ

|

|

Microsoft Edge (Chromium-based)

|

CVE-2024-4331

|

Chromium: CVE-2024-4331 ใช้หลัง Free

ใน Picture In Picture

|

ไม่ทราบ

|

|

Microsoft Edge (Chromium-based)

|

CVE-2024-4671

|

Chromium: CVE-2024-4671 ใช้หลังจากใช้งานฟรีใน

Visuals

|

ไม่ทราบ

|

|

Microsoft Edge (Chromium-based)

|

CVE-2024-30055

|

ช่องโหว่การปลอมแปลง Microsoft Edge (ที่ใช้ Chromium)

|

ต่ำ

|

|

Microsoft Edge (Chromium-based)

|

CVE-2024-4368

|

Chromium: CVE-2024-4368 ใช้หลังฟรีใน

Dawn

|

ไม่ทราบ

|

|

Microsoft Edge (Chromium-based)

|

CVE-2024-4559

|

Chromium: CVE-2024-4559 ฮีปบัฟเฟอร์ล้นใน

WebAudio

|

ไม่ทราบ

|

|

Microsoft Intune

|

CVE-2024-30059

|

Microsoft Intune สำหรับการจัดการแอปพลิเคชันมือถือ

Android การเจาะช่องโหว่

|

สำคัญ

|

|

Microsoft Office Excel

|

CVE-2024-30042

|

ช่องโหว่การเรียกใช้โค้ดจากระยะไกลของ

Microsoft Excel

|

สำคัญ

|

|

Microsoft Office SharePoint

|

CVE-2024-30044

|

ช่องโหว่การเรียกใช้โค้ดจากระยะไกลของ

Microsoft SharePoint Server

|

วิกฤต

|

|

Microsoft Office SharePoint

|

CVE-2024-30043

|

ช่องโหว่การเปิดเผยข้อมูล Microsoft SharePoint Server

|

สำคัญ

|

|

Microsoft WDAC OLE DB provider for SQL

|

CVE-2024-30006

|

ผู้ให้บริการ Microsoft WDAC OLE DB สำหรับช่องโหว่การเรียกใช้โค้ดระยะไกลของเซิร์ฟเวอร์

SQL

|

สำคัญ

|

|

Microsoft Windows SCSI Class System File

|

CVE-2024-29994

|

การยกระดับไฟล์ระบบ Microsoft Windows SCSI Class ของช่องโหว่สิทธิพิเศษ

|

สำคัญ

|

|

Microsoft Windows Search Component

|

CVE-2024-30033

|

การยกระดับบริการค้นหาของ Windows ของช่องโหว่สิทธิพิเศษ

|

สำคัญ

|

|

Power BI

|

CVE-2024-30054

|

ช่องโหว่การเปิดเผยข้อมูล Microsoft Power BI Client JavaScript SDK

|

สำคัญ

|

|

Visual Studio

|

CVE-2024-30046

|

Visual Studio ปฏิเสธช่องโหว่การบริการ

|

สำคัญ

|

|

Visual Studio

|

CVE-2024-32004

|

GitHub: CVE-2024-32004 การเรียกใช้โค้ดระยะไกลในขณะที่ทำการโคลนที่เก็บข้อมูลในเครื่องที่สร้างขึ้นเป็นพิเศษ

|

สำคัญ

|

|

Visual Studio

|

CVE-2024-32002

|

CVE-2024-32002 โคลนแบบเรียกซ้ำบนระบบไฟล์ที่ไม่คำนึงถึงตัวพิมพ์เล็กและตัวพิมพ์ใหญ่ที่สนับสนุน

symlink นั้นไวต่อการเรียกใช้โค้ดจากระยะไกล

|

สำคัญ

|

|

Windows Cloud Files Mini Filter Driver

|

CVE-2024-30034

|

ช่องโหว่การเปิดเผยข้อมูลไดรเวอร์ตัวกรองขนาดเล็กของ

Windows Cloud Files

|

สำคัญ

|

|

Windows CNG Key Isolation Service

|

CVE-2024-30031

|

บริการแยกคีย์ Windows CNG การยกระดับช่องโหว่ของสิทธิพิเศษ

|

สำคัญ

|

|

Windows Common Log File System Driver

|

CVE-2024-29996

|

การยกระดับไดรเวอร์ระบบไฟล์บันทึกทั่วไปของ

Windows ของช่องโหว่สิทธิพิเศษ

|

สำคัญ

|

|

Windows Common Log File System Driver

|

CVE-2024-30037

|

การยกระดับไดรเวอร์ระบบไฟล์บันทึกทั่วไปของ

Windows ของช่องโหว่สิทธิพิเศษ

|

สำคัญ

|

|

Windows Common Log File System Driver

|

CVE-2024-30025

|

การยกระดับไดรเวอร์ระบบไฟล์บันทึกทั่วไปของ

Windows ของช่องโหว่สิทธิพิเศษ

|

สำคัญ

|

|

Windows Cryptographic Services

|

CVE-2024-30020

|

ช่องโหว่การเรียกใช้โค้ดจากระยะไกลของ

Windows Cryptographic Services

|

สำคัญ

|

|

Windows Cryptographic Services

|

CVE-2024-30016

|

ช่องโหว่การเปิดเผยข้อมูลบริการเข้ารหัสลับของ

Windows

|

สำคัญ

|

|

Windows Deployment Services

|

CVE-2024-30036

|

ช่องโหว่การเปิดเผยข้อมูลบริการการปรับใช้

Windows

|

สำคัญ

|

|

Windows DHCP Server

|

CVE-2024-30019

|

การปฏิเสธบริการเซิร์ฟเวอร์ DHCP ของช่องโหว่การบริการ

|

สำคัญ

|

|

Windows DWM Core Library

|

CVE-2024-30008

|

ช่องโหว่การเปิดเผยข้อมูลไลบรารี Windows DWM Core

|

สำคัญ

|

|

Windows DWM Core Library

|

CVE-2024-30051

|

การยกระดับไลบรารี Windows DWM Core ของช่องโหว่สิทธิพิเศษ

|

สำคัญ

|

|

Windows DWM Core Library

|

CVE-2024-30035

|

การยกระดับไลบรารี Windows DWM Core ของช่องโหว่สิทธิพิเศษ

|

สำคัญ

|

|

Windows DWM Core Library

|

CVE-2024-30032

|

การยกระดับไลบรารี Windows DWM Core ของช่องโหว่สิทธิพิเศษ

|

สำคัญ

|

|

Windows Hyper-V

|

CVE-2024-30011

|

Windows Hyper-V ปฏิเสธช่องโหว่การบริการ

|

สำคัญ

|

|

Windows Hyper-V

|

CVE-2024-30017

|

ช่องโหว่การเรียกใช้โค้ดจากระยะไกลของ

Windows Hyper-V

|

สำคัญ

|

|

Windows Hyper-V

|

CVE-2024-30010

|

ช่องโหว่การเรียกใช้โค้ดจากระยะไกลของ

Windows Hyper-V

|

สำคัญ

|

|

Windows Kernel

|

CVE-2024-30018

|

การยกระดับเคอร์เนลของ Windows ของช่องโหว่สิทธิพิเศษ

|

สำคัญ

|

|

Windows Mark of the Web (MOTW)

|

CVE-2024-30050

|

Windows Mark ของช่องโหว่การข้ามคุณสมบัติความปลอดภัยบนเว็บ

|

ปานกลาง

|

|

Windows Mobile Broadband

|

CVE-2024-30002

|

ช่องโหว่การเรียกใช้โค้ดจากระยะไกลของไดรเวอร์

Windows Mobile Broadband

|

สำคัญ

|

|

Windows Mobile Broadband

|

CVE-2024-29997

|

ช่องโหว่การเรียกใช้โค้ดจากระยะไกลของไดรเวอร์

Windows Mobile Broadband

|

สำคัญ

|

|

Windows Mobile Broadband

|

CVE-2024-30003

|

ช่องโหว่การเรียกใช้โค้ดจากระยะไกลของไดรเวอร์

Windows Mobile Broadband

|

สำคัญ

|

|

Windows Mobile Broadband

|

CVE-2024-30012

|

ช่องโหว่การเรียกใช้โค้ดจากระยะไกลของไดรเวอร์

Windows Mobile Broadband

|

สำคัญ

|

|

Windows Mobile Broadband

|

CVE-2024-29999

|

ช่องโหว่การเรียกใช้โค้ดจากระยะไกลของไดรเวอร์

Windows Mobile Broadband

|

สำคัญ

|

|

Windows Mobile Broadband

|

CVE-2024-29998

|

ช่องโหว่การเรียกใช้โค้ดจากระยะไกลของไดรเวอร์

Windows Mobile Broadband

|

สำคัญ

|

|

Windows Mobile Broadband

|

CVE-2024-30000

|

ช่องโหว่การเรียกใช้โค้ดจากระยะไกลของไดรเวอร์

Windows Mobile Broadband

|

สำคัญ

|

|

Windows Mobile Broadband

|

CVE-2024-30005

|

ช่องโหว่การเรียกใช้โค้ดจากระยะไกลของไดรเวอร์

Windows Mobile Broadband

|

สำคัญ

|

|

Windows Mobile Broadband

|

CVE-2024-30004

|

ช่องโหว่การเรียกใช้โค้ดจากระยะไกลของไดรเวอร์

Windows Mobile Broadband

|

สำคัญ

|

|

Windows Mobile Broadband

|

CVE-2024-30021

|

ช่องโหว่การเรียกใช้โค้ดจากระยะไกลของไดรเวอร์

Windows Mobile Broadband

|

สำคัญ

|

|

Windows Mobile Broadband

|

CVE-2024-30001

|

ช่องโหว่การเรียกใช้โค้ดจากระยะไกลของไดรเวอร์

Windows Mobile Broadband

|

สำคัญ

|

|

Windows MSHTML Platform

|

CVE-2024-30040

|

ช่องโหว่การข้ามคุณลักษณะความปลอดภัยของแพลตฟอร์ม

Windows MSHTML

|

สำคัญ

|

|

Windows NTFS

|

CVE-2024-30027

|

การยกระดับสิทธิ์ NTFS ของช่องโหว่สิทธิพิเศษ

|

สำคัญ

|

|

Windows Remote Access Connection Manager

|

CVE-2024-30039

|

ช่องโหว่การเปิดเผยข้อมูลตัวจัดการการเชื่อมต่อการเข้าถึงระยะไกลของ

Windows

|

สำคัญ

|

|

Windows Routing and Remote Access Service (RRAS)

|

CVE-2024-30009

|

ช่องโหว่การเรียกใช้โค้ดจากระยะไกลของ

Windows Routing และ Remote Access Service

(RRAS)

|

สำคัญ

|

|

Windows Routing and Remote Access Service (RRAS)

|

CVE-2024-30024

|

ช่องโหว่การเรียกใช้โค้ดจากระยะไกลของ

Windows Routing และ Remote Access Service

(RRAS)

|

สำคัญ

|

|

Windows Routing and Remote Access Service (RRAS)

|

CVE-2024-30015

|

ช่องโหว่การเรียกใช้โค้ดจากระยะไกลของ

Windows Routing และ Remote Access Service

(RRAS)

|

สำคัญ

|

|

Windows Routing and Remote Access Service (RRAS)

|

CVE-2024-30029

|

ช่องโหว่การเรียกใช้โค้ดจากระยะไกลของ

Windows Routing และ Remote Access Service

(RRAS)

|

สำคัญ

|

|

Windows Routing and Remote Access Service (RRAS)

|

CVE-2024-30023

|

ช่องโหว่การเรียกใช้โค้ดจากระยะไกลของ

Windows Routing และ Remote Access Service

(RRAS)

|

สำคัญ

|

|

Windows Routing and Remote Access Service (RRAS)

|

CVE-2024-30014

|

ช่องโหว่การเรียกใช้โค้ดจากระยะไกลของ

Windows Routing และ Remote Access Service

(RRAS)

|

สำคัญ

|

|

Windows Routing and Remote Access Service (RRAS)

|

CVE-2024-30022

|

ช่องโหว่การเรียกใช้โค้ดจากระยะไกลของ

Windows Routing และ Remote Access Service

(RRAS)

|

สำคัญ

|

|

Windows Task Scheduler

|

CVE-2024-26238

|

Microsoft PLUGScheduler การยกระดับงานตามกำหนดเวลาของช่องโหว่ของสิทธิ์

|

สำคัญ

|

|

Windows Win32K - GRFX

|

CVE-2024-30030

|

การยกระดับสิทธิ์ Win32k ของช่องโหว่สิทธิพิเศษ

|

สำคัญ

|

|

Windows Win32K - ICOMP

|

CVE-2024-30038

|

การยกระดับสิทธิ์ Win32k ของช่องโหว่สิทธิพิเศษ

|

สำคัญ

|

|

Windows Win32K - ICOMP

|

CVE-2024-30049

|

การยกระดับระบบย่อยเคอร์เนล Windows Win32 ของช่องโหว่สิทธิพิเศษ

|

สำคัญ

|

|

Windows Win32K - ICOMP

|

CVE-2024-30028

|

การยกระดับสิทธิ์ Win32k ของช่องโหว่สิทธิพิเศษ

|

สำคัญ

|

Ref : bleepingcomputer