ผู้เชี่ยวชาญด้านความปลอดภัยพบ Firewall ของ SonicWall (Next-Generation Firewalls) มากกว่า 178,000 เครื่อง ที่เปิดให้เข้าถึง management interface ได้จากอินเทอร์เน็ต ซึ่งทำให้มีความเสี่ยงที่จะถูกโจมตีในรูปแบบ Denial-of-Service (DoS) และการเรียกใช้โค้ดที่เป็นอันตรายจากระยะไกล (Remote Code Execution)

อุปกรณ์เหล่านี้ได้รับผลกระทบจากช่องโหว่ด้านความปลอดภัยในรูปแบบ Denial-of-Service (DoS) สองรายการ ได้แก่

- ช่องโหว่ CVE-2022-22274

- ช่องโหว่ CVE-2023-0656

ซึ่งช่องโหว่แรกมีความเสี่ยงที่ทำให้สามารถโจมตีด้วยการเรียกใช้โค้ดที่เป็นอันตรายจากระยะไกลได้ด้วย Jon Williams วิศวกรด้านความปลอดภัยจาก Bishop Fox เปิดเผยว่า"จากการใช้แหล่งข้อมูลของ BinaryEdge ผู้เชี่ยวชาญได้ทำการสแกนไฟร์วอลล์ SonicWall ที่เปิดให้เข้าถึง management interface ได้จากอินเทอร์เน็ต พบว่า 76% (178,637 จากทั้งหมด 233,984) มีความเสี่ยงไม่ช่องโหว่ใดก็ช่องโหว่หนึ่ง หรือทั้งสองช่องโหว่"

Bishop Fox ระบุเพิ่มเติมว่า "ช่องโหว่ทั้งสองรายการจะมีลักษณะที่คล้ายกัน เนื่องจากมีการนำรูปแบบโค้ดที่มีช่องโหว่เดียวกันกลับมาใช้ใหม่ ซึ่งทำให้ผู้ไม่หวังดีสามารถนำมาใช้ในการโจมตี HTTP URI paths ที่แตกต่างกันได้"และยังเปิดเผยอีกว่า"จากการตรวจสอบในเบื้องต้นของเราตรงกับคำยืนยันของ SonicWall ว่ายังไม่มีการนำช่องโหว่มาใช้ในการโจมตี แต่เมื่อเราสามารถระบุโค้ดที่มีช่องโหว่ได้ ก็พบว่าเป็นปัญหาเดียวกันกับช่องโหว่ CVE-2023-0656 ที่ถูกเปิดเผยในอีกหนึ่งปีถัดมา"

"เราพบว่าช่องโหว่ CVE-2022-22274 เกิดจากรูปแบบโค้ดที่มีช่องโหว่เดียวกันในตำแหน่งอื่น และการโจมตีโดยใช้ประโยชน์จากช่องโหว่นี้สามารถใช้งานได้กับสาม URI paths"

แม้ว่าผู้ไม่ประสงค์ดีจะไม่สามารถรันโค้ดบนอุปกรณ์ของเหยื่อได้ แต่ผู้ไม่ประสงค์ดีสามารถใช้ช่องโหว่เพื่อบังคับให้อุปกรณ์เข้าสู่โหมด Maintenance ซึ่งจะต้องให้ผู้ดูแลระบบเข้ามาทำการแก้ไขเพื่อกู้คืนฟังก์ชันการทำงานมาตรฐานกลับมา

ถึงแม้ว่า ยังไม่มีหลักฐานเกี่ยวกับการโจมตีในรูปแบบของ RCE ว่าสามารถโจมตีได้จริงหรือไม่ แต่ผู้ไม่หวังดีสามารถใช้ช่องโหว่เหล่านี้เพื่อปิดใช้งาน Firewall และการเข้าถึง VPN ที่ให้บริการกับเครือข่ายขององค์กรได้

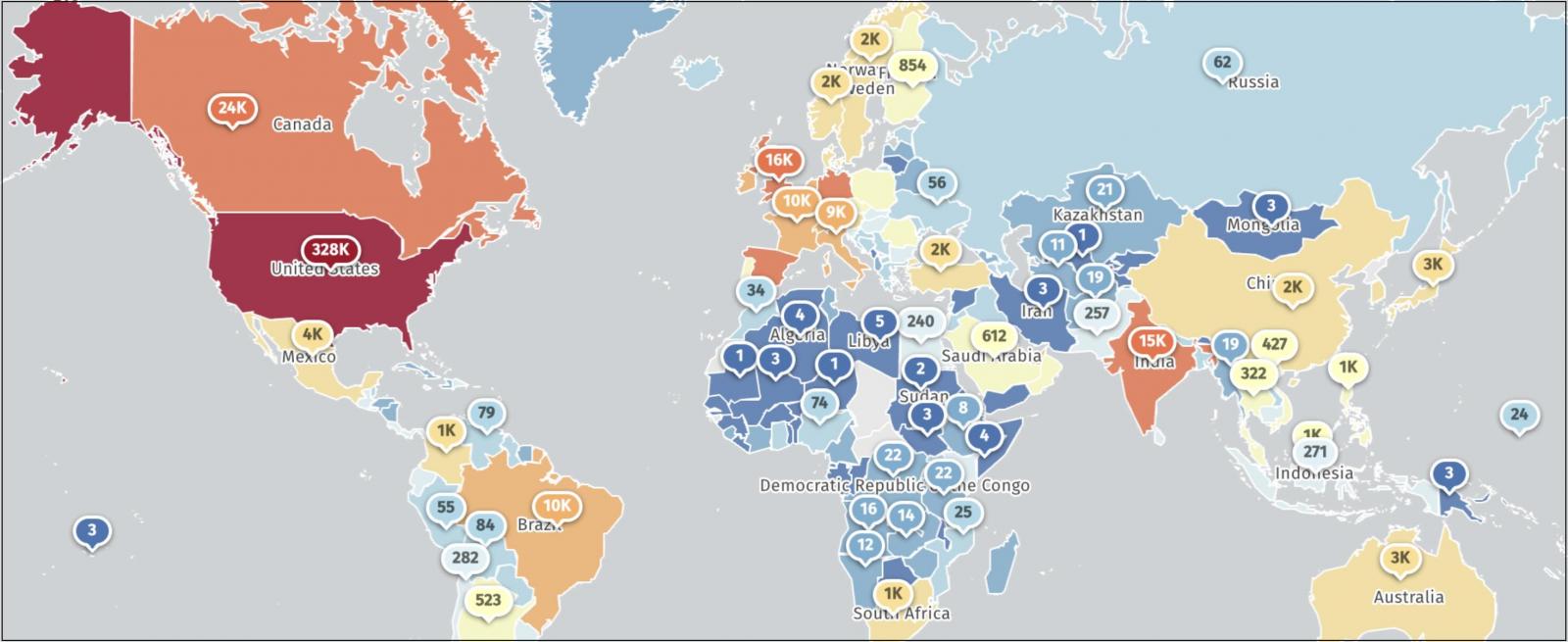

ปัจจุบันมี Firewall SonicWall มากกว่า 500,000 เครื่องที่เปิดให้เข้าถึงได้จากอินเทอร์เน็ต โดยมีมากกว่า 328,000 เครื่องในสหรัฐอเมริกา

Product Security Incident Response Team (PSIRT) ของ SonicWall เปิดเผยว่าพวกเขาไม่มีข้อมูลเกี่ยวกับการโจมตีโดยใช้ประโยชน์จากช่องโหว่เหล่านี้ แต่พบว่ามี Proof-of-Concept (PoC) อย่างน้อยหนึ่งรายการที่ถูกเผยแพร่อยู่ในอินเทอร์เน็ต คือช่องโหว่ CVE-2022-22274

Williams เปิดเผยว่า"SSD Labs ได้เผยแพร่บทความทางเทคนิคเกี่ยวกับช่องโหว่ พร้อมกับ POC และระบุเส้นทาง URI ที่สามารถทำให้เกิดการโจมตีได้"

คำแนะนำ

ผู้ดูแลระบบควรตรวจสอบให้แน่ใจว่า management interface ของอุปกรณ์ SonicWall (NGFW) ไม่ได้เปิดให้เข้าถึงได้จากอินเทอร์เน็ต และควรอัปเดต firmware ให้เป็นเวอร์ชันล่าสุดโดยเร็วที่สุด

Ref : bleepingcomputer

ไม่มีความคิดเห็น:

แสดงความคิดเห็น