Microsoft เปิดเผยเมื่อวันที่ 12 กรกฎาคม 2023 ที่ผ่านมาว่า พบการโจมตีไปยังบัญชี Exchange Online และ Azure Active Directory (AD) ขององค์กรต่าง ๆ ประมาณ 24 องค์กร โดยกลุ่ม ผู้ไม่ประสงค์ดี ชาวจีนในชื่อ Storm-0558 ซึ่งได้ขโมย Microsoft consumer signing key ทำให้สามารถเข้าถึงบัญชี Exchange Online และ Outlook.com ของเป้าหมาย ผ่านการโจมตีช่องโหว่ Zero-day ที่ถูกแก้ไขไปแล้วในชื่อ GetAccessTokenForResourceAPI ที่ทำให้สามารถปลอมแปลง Token การเข้าถึงที่ลงชื่อแล้ว และปลอมแปลงบัญชีภายในองค์กรเป้าหมายได้โดยหน่วยงานที่ตกเป็นเป้าหมายของการโจมตีในครั้งนี้คือหน่วยงานรัฐบาลในสหรัฐอเมริกา และภูมิภาคยุโรปตะวันตก ซึ่งมีหน่วยงานของรัฐ และกระทรวงพาณิชย์ของสหรัฐอเมริการวมอยู่ด้วย

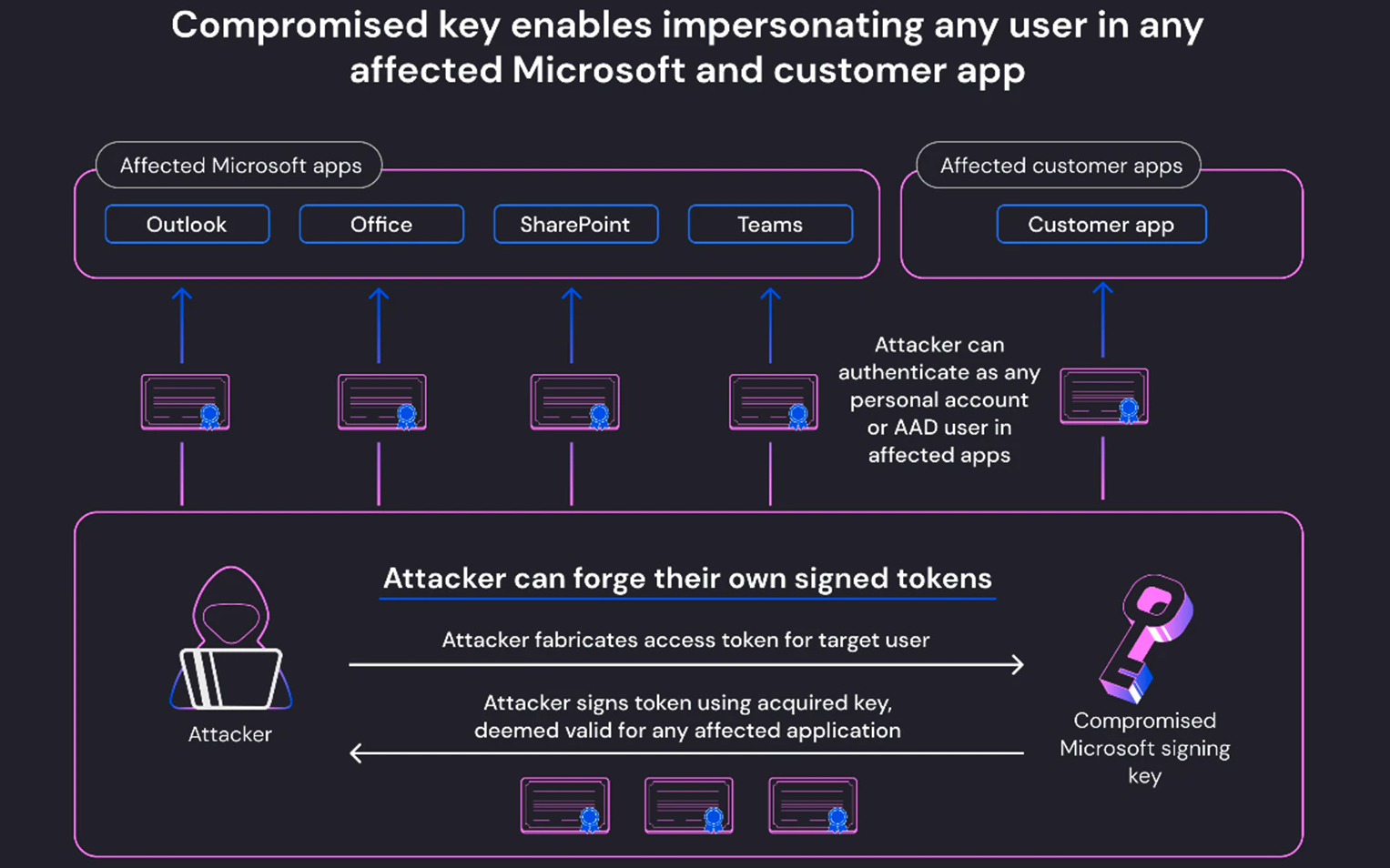

ต่อมาในวันที่ 14 กรกฎาคม 2023 ที่ผ่านมา นักวิจัยด้านความปลอดภัยของ Wiz พบว่าการโจมตีดังกล่าวได้ส่งผลกระทบไปยังแอปพลิเคชัน Azure AD ทั้งหมดที่ทำงานด้วย OpenID v2.0 ของ Microsoft อีกด้วย เนื่องจากความสามารถของคีย์ที่ถูกขโมยในการใช้ Token เพื่อเข้าถึง OpenID v2.0 สำหรับบัญชีส่วนบุคคล (เช่น Xbox, Skype) และ multi-tenant AAD app รวมถึง Microsoft ระบุว่าการโจมตีดังกล่าวส่งผลต่อ Exchange Online และ Outlook ซึ่งมี app ที่ใช้ในการจัดการของ Microsoft เช่น Outlook, SharePoint, OneDrive และ Team รวมไปถึงแอปพลิเคชันของผู้ใช้งานที่เข้าสู่ระบบด้วย Microsoft ซึ่งใช้ Azure Active Directory auth (AAD) token ในการตรวจสอบยืนยันตัวตน โดยเหตุการณ์นี้ส่งผลกระทบเป็นอย่างมาก เนื่องจาก ผู้ไม่ประสงค์ดี ที่มี AAD signing key สามารถเข้าถึงแอปพลิเคชันได้เกือบทุกชนิด ในฐานะผู้ใช้งานคนใดก็ได้ในการเข้าสู่ระบบ

เพื่อป้องกันผลกระทบที่จะเกิดขึ้น ทาง Microsoft ได้ทำการยกเลิก MSA signing key ทั้งหมด เพื่อป้องกันไม่ให้ ผู้ไม่ประสงค์ดี สามารถใช้ Key อื่น ๆ ที่ขโมยมาได้ รวมถึงป้องกันการสร้าง Token เพื่อใช้เข้าถึงระบบใหม่อีกครั้ง และได้ย้าย Token

เข้าถึงระบบที่ถูกสร้างขึ้นใหม่ไปไว้ยังที่เก็บคีย์สำหรับระบบองค์กรของบริษัท จากการตรวจสอบเพิ่มของ Microsoft ยังไม่พบว่ามีการโจมตีเพื่อเข้าถึงบัญชีของลูกค้าด้วยวิธีปลอมแปลง Token เพื่อเข้าถึงระบบภายหลังจากนั้น รวมถึงพบการเปลี่ยนแปลงวิธีการโจมตีของ Storm-0558 ที่แสดงให้เห็นว่า ผู้ไม่ประสงค์ดี ไม่สามารถเข้าถึงคีย์ใด ๆ ได้อีกต่อไปโดยในขณะนี้ทาง Microsoft ยังไม่ได้ออกมารายงานว่า ผู้ไม่ประสงค์ดี สามารถโจมตีเพื่อเข้าถึงบัญชีของลูกค้าด้วยวิธีปลอมแปลง Token ได้อย่างไร รวมถึงยังได้เปิดให้ใช้ฟีเจอร์ Expand access to cloud logging data เพื่อเฝ้าระวัง และติดตามการโจมตีในลักษณะดังกล่าวได้ฟรีอีกด้วย หลังจากที่ CISA ได้ทำการร้องขอไปยัง Microsoft เนื่องจากฟีเจอร์ดังกล่าว ผู้ใช้งานจำเป็นต้องจ่ายเงินเพื่อใช้งาน Purview Audit (Premium) logging license เท่านั้นถึงจะมีสิทธิใช้งาน

Ref : bleepingcomputer

ไม่มีความคิดเห็น:

แสดงความคิดเห็น