Obsidian พบการโจมตีของ Ransomware ที่โจมตี Sharepoint Online (Microsoft 365) สำเร็จ ผ่านบัญชีผู้ดูแลระบบ Microsoft Global SaaS แทนที่จะโจมตีผ่านการเข้าควบคุมเครื่องผู้ใช้งานก่อน มีการวิเคราะห์การโจมตีหลังการถูกเข้าควบคุมระบบ ทีมวิจัย Obsidian ไม่ได้เปิดเผยชื่อของเป้าหมาย แต่เชื่อว่าผู้ไม่ประสงค์ดีคือกลุ่มที่รู้จักกันในชื่อ 0mega

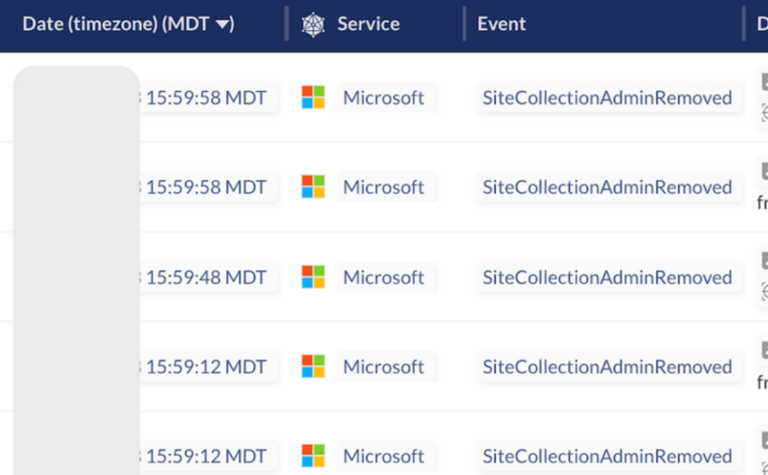

เมื่อผู้ไม่ประสงค์ดีเข้าระบบได้แล้วจะทำการสร้างผู้ใช้ Active Directory (AD) ใหม่ที่ชื่อว่า Omega พร้อมสิทธิ์ขั้นสูง รวมถึง Global Administrator, SharePoint Administrator, Exchange Administrator และ Teams Administrator และยังมีความสามารถเป็น Site collection administrator ไปยังไซต์ และคอลเลกชันของ Sharepoint หลายรายการ และลบผู้ดูแลระบบที่มีอยู่ (มากกว่า 200 คน) ภายใน 2 ชั่วโมง โดยการโจมตีเกี่ยวข้องกับการขโมยไฟล์ มากกว่าการการเข้ารหัส

หลังจากสามารถขโมยไฟล์ออกไปหลายร้อยไฟล์แล้ว ผู้ไม่ประสงค์ดีก็จะทำการอัปโหลดไฟล์ PREVENT-LEAKAGE.txt เพื่อเตือนเป้าหมายถึงการโจมตี และแนะนำช่องทางติดต่อสื่อสารกับผู้ไม่ประสงค์ดี ในการเจรจาการชำระเงินเพื่อหลีกเลี่ยงการเผยแพร่ข้อมูลทางออนไลน์

Obsidian สงสัยว่านี่อาจเป็นจุดเริ่มต้นว่าแนวโน้มการโจมตีในรูปแบบนี้จะเติบโตขึ้น นักวิจัยให้ข้อมูลกับ SecurityWeek ว่าผู้ไม่ประสงค์ดีได้ทุ่มเทเวลาเพื่อสร้างระบบอัตโนมัติสำหรับการโจมตีรูปแบบนี้ ซึ่งเป็นไปได้ว่าผู้ไม่ประสงค์ดีต้องการใช้ฟีเจอร์นี้ในอนาคต นอกจากนี้นักวิจัยยังคาดว่าการโจมตีจะมีปริมาณเพิ่มมากขึ้น เนื่องจากมีเพียงบริษัทไม่กี่แห่งที่มีโปรแกรมรักษาความปลอดภัยสำหรับ SaaS ในขณะที่บริษัทส่วนใหญ่จะลงทุนเพื่อรักษาความปลอดภัยบนอุปกรณ์ของผู้ใช้งานมากกว่า

Obsidian เชื่อว่ากลุ่ม Omega (ซึ่งสามารถระบุได้ผ่านชื่อบัญชีที่สร้างขึ้น ข้อมูลอื่น ๆ ที่สังเกตได้ และโครงสร้างพื้นฐานที่ใช้) อยู่เบื้องหลังการโจมตี โดย Omega ถูกพบครั้งแรกในเดือนกรกฎาคม 2565 ซึ่งมีรายงานระบุว่า Omega มีการโจมตีสองแบบ (Ransomware และการโจรกรรมข้อมูล) และมีเว็บไซต์ที่เผยแพร่ข้อมูลรั่วไหลกว่า 152 GB ที่ขโมยมาจากบริษัทซ่อมอุปกรณ์อิเล็กทรอนิกส์ในเดือนพฤษภาคม 2565

สิ่งสำคัญเพื่อป้องกันการโจมตีนี้คือการใช้ MFA สําหรับทุกบัญชี โดยเฉพาะบัญชีที่มีสิทธิ์สูง ซึ่งผู้ไม่ประสงค์ดีอาจจะได้ข้อมูลผู้ใช้งานมาจากหลายแหล่ง เช่น จากแคมเปญฟิชชิ่งของพวกเขาเอง, จากการคาดเดา และจาก dark web credential databases การใช้งาน MFA จะทําให้การใช้ข้อมูลประจำตัวผู้ใช้งานที่ถูกขโมยมาทำได้ยากขึ้น

Obsidian ระบุว่า ถึงแม้ Administrative account จะเปิดใช้งาน MFA แต่ผู้ไม่ประสงค์ดีก็อาจใช้วิธีการโจมตีแบบ MFA push fatigue เพื่อ bypass MFA ได้ แต่บริษัทต่าง ๆ สามารถเสริมความแข็งแกร่งให้กับระบบจากการโจมตีเหล่านี้ได้ ตัวอย่างเช่น การใช้เทคโนโลยี phishless เช่น WebAuthn

นักวิจัยแนะนำให้ทำให้การควบคุมการใช้งาน SaaS อย่างเข้มงวด รวมถึงการตรวจสอบสิทธิ์พิเศษที่มากเกินไป และยกเลิกรายการที่ไม่ได้รับอนุญาต หรือมีความเสี่ยงสูง ร่วมกับการรวบรวม และการวิเคราะห์บันทึกการตรวจสอบ/กิจกรรมของ SaaS ที่เกี่ยวข้อง เพื่อตรวจจับรูปแบบที่สอดคล้องกับการโจมตี, ภัยคุกคามจากภายใน หรือการโจมตีจาก third-party ที่ถูกโจมตี

ไม่มีความคิดเห็น:

แสดงความคิดเห็น