Microsoft เผยแพร่การอัปเดตด้านความปลอดภัยเพื่อแก้ไขช่องโหว่ Secure Boot zero-day ที่กำลังถูกนำมาใช้ในการโจมตีจาก BlackLotus UEFI malware ซึ่งกำลังแพร่กระจายบนระบบ Windows

Secure Boot เป็นคุณลักษณะด้านความปลอดภัยที่จะ blocks bootloader ที่ไม่น่าเชื่อถือโดย OEM บนคอมพิวเตอร์ที่มีเฟิร์มแวร์ Unified Extensible Firmware Interface (UEFI) และชิป Trusted Platform Module (TPM) เพื่อป้องกัน rootkit ระหว่างกระบวนการ startup process

จากบล็อกโพสต์ของ Microsoft Security Response Center ช่องโหว่ด้านความปลอดภัย Secure Boot Security Feature Bypass Vulnerability (CVE-2023-24932) ถูกใช้เพื่อ bypass แพตซ์อัปเดตด้านความปลอดภัยของ Secure Boot Security Feature Bypass Vulnerability (CVE-2022-21894) ซึ่งเป็นช่องโหว่ของ Secure Boot ที่ได้ถูกใช้ในการโจมตีของ BlackLotus UEFI

ซึ่งช่องโหว่ดังกล่าวทำให้ Hacker สามารถเรียกใช้รหัส self-signed code ที่ระดับ Unified Extensible Firmware Interface (UEFI) ในขณะที่เปิดใช้งาน Secure Boot เพื่อฝังตัวในระบบ (Persistence) และการหลีกเลี่ยงการตรวจจับ (Defense Evasion) โดย ระบบ Windows ที่เปิดใช้งาน Secure Boot protection จะได้รับผลกระทบจากช่องโหว่นี้ รวมถึง on-premises, virtual machines และ cloud-based device

โดยปัจจุบันแพตซ์อัปเดตด้านความปลอดภัยของ CVE-2023-24932 มีให้สำหรับ Windows 10, Windows 11 และ Windows Server เวอร์ชันที่รองรับเท่านั้น

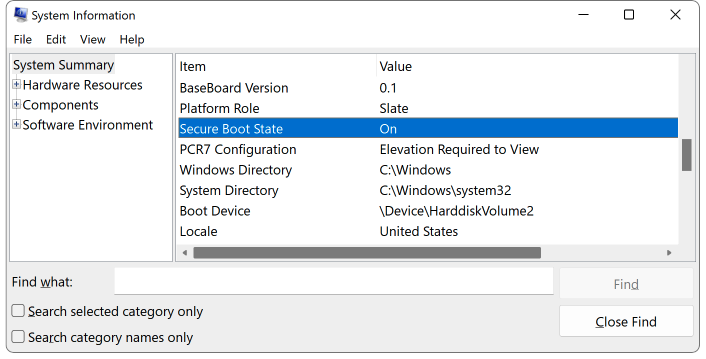

หากต้องการตรวจสอบว่ามีการเปิดใช้งานการป้องกัน Secure Boot ในระบบของคุณหรือไม่ สามารถเรียกใช้คำสั่ง msinfo32 จากพรอมต์คำสั่งของ Windows เพื่อเปิดแอปข้อมูลระบบ

Secure Boot จะเปิดใช้งานอยู่หากเห็นข้อความ "Secure Boot State ON" ที่ด้านซ้ายของหน้าต่างหลังจากเลือก "System Summary"

การแก้ไขช่องโหว่ CVE-2023-24932 ด้วยตนเอง

แม้ว่าการอัปเดตด้านความปลอดภัยที่เผยแพร่โดย Microsoft จะมีการแก้ไขตัว Windows boot manager แต่การอัปเดตดังกล่าวจะถูกปิดการใช้งานตามค่าเริ่มต้น รวมไปถึงยังไม่ได้ลดความเสี่ยงที่จะถูกโจมตีจาก BlackLotus ดังนั้นหากต้องการเปิดการใช้งานการป้องกันช่องโหว่ Secure Boot bypass (CVE-2023-24932) ด้วยตนเองควรทำตามขั้นตอนดังนี้

- ติดตั้งตัวอัปเดตของวันที่ 9 พฤษภาคม 2023 ในระบบที่ได้รับผลกระทบ

- อัปเดต bootable media ด้วยตัวอัปเดต Windows ที่เผยแพร่ในวันที่ 9 พฤษภาคม 2023 หากยังไม่ได้สร้าง bootable media จะต้องมี official media ที่อัปเดตจาก Microsoft หรือผู้ผลิตอุปกรณ์ (OEM)

- เรียกใช้คำสั่งเพื่อป้องกันช่องโหว่ CVE-2023-24932

ทั้งในขั้นตอนของการทำการป้องกันด้วยวิธีดังกล่าวมีความซับซ้อน รวมถึงเมื่อทำการอัปเดตป้องกันช่องโหว่แล้ว จำเป็นต้องทำการอัปเดตค่า bootable media หลังจากการอัปเดตช่องโหว่ ไม่อย่างนั้นจะไม่สามารถใช้ bootable media ได้อีกต่อไป โดยขณะนี้ทาง Microsoft ยังไม่มีวิธีการอื่นนอกจากนี้ จึงได้แนะนำให้ทำตามขั้นตอนอย่างละเอียด : https://support.microsoft.com

Ref : bleepingcomputer

ไม่มีความคิดเห็น:

แสดงความคิดเห็น