Citrix Netscaler ได้กลายเป็นเป้าหมายล่าสุดของการโจมตีในรูปแบบ Password Spray ในปีนี้ โดยมุ่งเป้าไปที่อุปกรณ์ edge networking และ cloud platform เพื่อโจมตีเครือข่ายขององค์กร

ในเดือนมีนาคม 2024 ทาง Cisco รายงานว่าพบ Hacker กำลังทำการโจมตีแบบ Password Spray บนอุปกรณ์ VPN ของ Cisco ซึ่งบางครั้งการโจมตีดังกล่าวทำให้เกิด Denial-of-Service ทำให้ Cisco ค้นพบช่องโหว่ DDoS ซึ่งได้ทำการแก้ไขไปแล้วในเดือนตุลาคม 2024

ในเดือนตุลาคม 2024 ทาง Microsoft ได้แจ้งเตือนว่า Quad7 Botnet กำลังมุ่งเป้าโจมตีอุปกรณ์เครือข่าย เช่น TP-Link, Asus, Ruckus, Axentra และ Zyxel เพื่อโจมตีแบบ Password Spray ผ่าน cloud services

รวมถึงหน่วยงานความปลอดภัยทางไซเบอร์ของเยอรมนี (BSI) ได้แจ้งเตือนถึงรายงานจำนวนมากที่ระบุว่าอุปกรณ์ Citrix Netscaler ตกเป็นเป้าหมายของการโจมตีด้วยวิธีการ Password Spray ในลักษณะที่คล้ายกัน เพื่อขโมยข้อมูล login credentials เพื่อเข้าสู่เครือข่าย

ข่าวการโจมตี Citrix Netscaler ดังกล่าวได้รับการรายงานครั้งแรกโดย Born City เมื่อสัปดาห์ที่แล้ว โดยผู้ใช้งานระบุว่าพวกเขาเริ่มประสบกับการโจมตีแบบ Brute Force Attacks บนอุปกรณ์ Citrix Netscaler ของพวกเขามาตั้งแต่เดือนพฤศจิกายน 2024 และต่อเนื่องถึงเดือนธันวาคม 2024

ผู้ใช้งานบางรายระบุว่า ได้ถูกโจมตีเพื่อเข้าถึงข้อมูล account credentials โดยใช้ชื่อผู้ใช้ทั่วไปหลากหลายประเภทระหว่าง 20,000 ถึง 1 ล้านครั้ง โดยมีรายละเอียดดังนี้:

test, testuser1, veeam, sqlservice, scan, ldap, postmaster, vpn, fortinet, confluence, vpntest, stage, xerox, svcscan, finance, sales รวมไปถึง การโจมตีแบบ Password Spray ได้แก่ ชื่อ, ชื่อ-นามสกุล และที่อยู่อีเมล

Citrix ออกคำแนะนำการป้องกัน

Citrix ได้ออกเอกสารแจ้งเตือนด้านความปลอดภัยเกี่ยวกับการโจมตีด้วยวิธีการ Password Spray ที่กำลังเพิ่มมากขึ้นในอุปกรณ์ Netscaler และได้ให้แนวทางแก้ไขเกี่ยวกับวิธีลดผลกระทบจากการโจมตีดังกล่าว

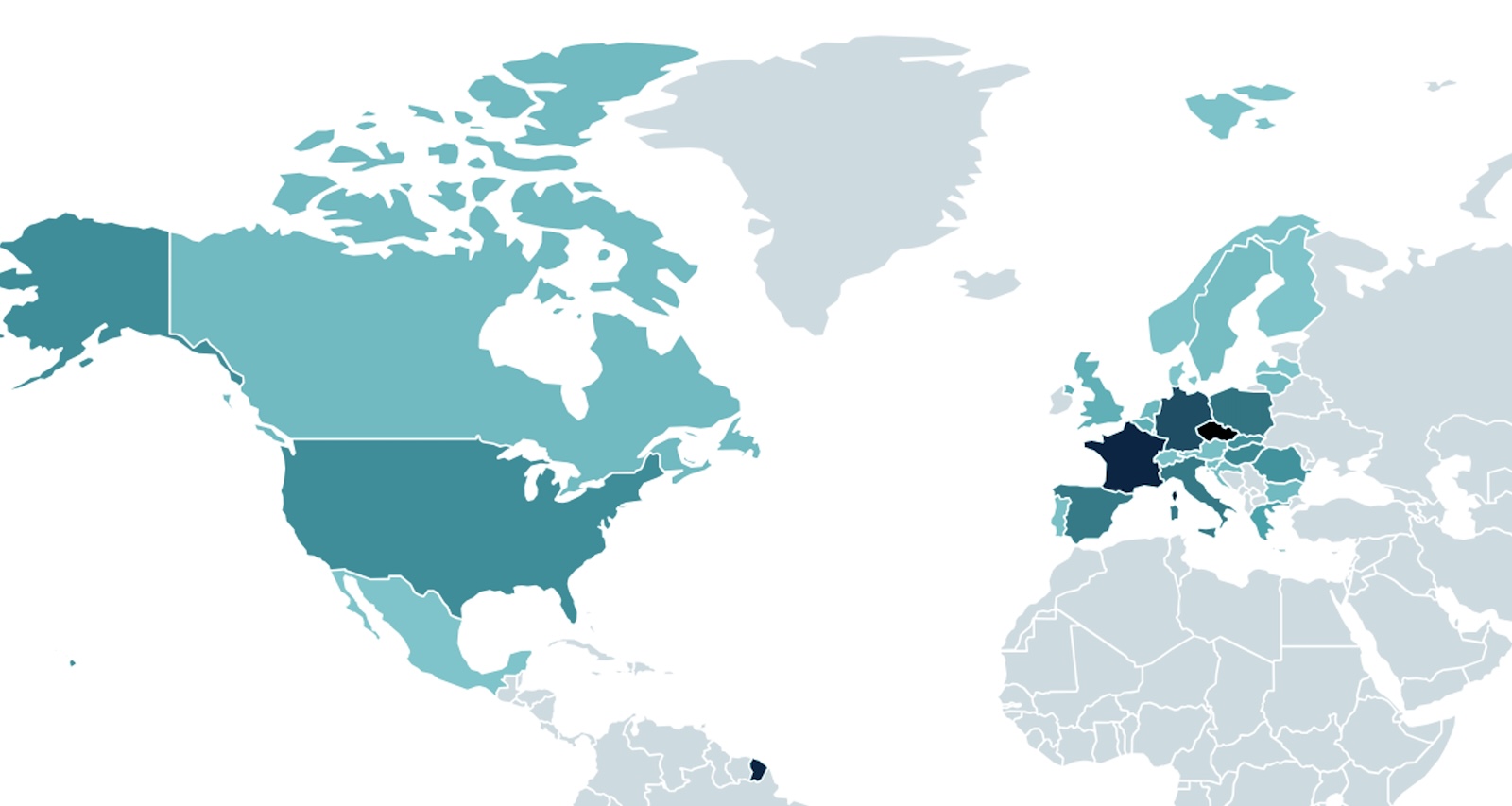

Citrix ระบุว่าการโจมตีด้วยวิธีการ Password Spray นั้นมีต้นทางจาก IP addresses ที่หลากหลาย ทำให้ยากต่อการบล็อก IP หรือการทำ rate limiting รวมถึงการพยายาม authentication จำนวนมากที่เกิดขึ้นอย่างกะทันหันอาจทำให้อุปกรณ์ Citrix Netscaler ที่กำหนดค่าไว้ให้ใช้ normal login volume เกิดการบันทึกข้อมูล log ที่มากขึ้น และทำให้ไม่สามารถใช้อุปกรณ์ได้ หรือมีปัญหาด้านประสิทธิภาพการทำงาน

ทั้งนี้การโจมตีที่ถูกพบ authentication requests จะมุ่งเป้าไปที่ pre-nFactor endpoints ซึ่งเป็น historical authentication URL ที่ใช้เพื่อความเข้ากันได้กับ legacy configurations

Citrix ได้เผยแพร่แนวทางลดผลกระทบจากการโจมตี ได้แก่:

เปิดใช้งาน multi-factor authentication (MFA) ก่อน LDAP factor เนื่องจากการโจมตีมุ่งเป้าไปที่ IP addresses ทาง Citrix แนะนำให้สร้าง Policy เพื่อให้ authentication requests ถูกยกเลิก ยกเว้นจะพยายาม authentication กับชื่อโดเมนที่ระบุไว้

บล็อก Netscaler endpoints ที่เกี่ยวข้องกับ pre-nFactor authentication requests เว้นแต่จะจำเป็นต้องใช้สำหรับ environment ขององค์กร

ใช้ Web application firewall (WAF) เพื่อบล็อกที่ IP addresses ที่มีความเสี่ยง ที่เกิดจากพฤติกรรมอันตรายก่อนหน้า

Citrix ระบุว่าลูกค้าที่ใช้บริการ Gateway ไม่จำเป็นต้องใช้แนวทางลดผลกระทบเหล่านี้ เนื่องจากแนวทางเหล่านี้ใช้กับอุปกรณ์ NetScaler/NetScaler Gateway ที่ติดตั้งภายใน On premise หรือ On cloud เท่านั้น ซึ่งจะส่งผลกระทบเฉพาะ NetScaler firmware versions ที่สูงกว่า หรือเท่ากับ 13.0 เท่านั้น

สามารถตรวจสอบคำแนะนำโดยละเอียดเพิ่มเติมเกี่ยวกับวิธีการใช้แนวทางลดผลกระทบเหล่านี้ได้ใน Citrix advisory

Ref : bleepingcomputer.com