กลุ่มผู้ไม่ประสงค์ดี

ArcaneDoor เป็นกลุ่มผู้ไม่ประสงค์ดีที่ได้รับการสนับสนุนจากรัฐบาล ซึ่งเชื่อกันว่ามีฐานปฏิบัติการในเกาหลีเหนือ

กลุ่มนี้มีความเชี่ยวชาญ ในการโจมตีทางไซเบอร์ต่อเป้าหมาย เช่น รัฐบาล องค์กร และบริษัทขนาดใหญ่

ArcaneDoor เคยใช้มัลแวร์และเทคนิคการโจมตีที่หลากหลาย

รวมถึงการโจมตีแบบ phishing การโจมตีแบบ spear-phishing

และการโจมตีแบบ zero-day

ช่องโหว่ที่ถูกใช้โจมตี

ช่องโหว่ CVE-2024-20353 ส่งผลกระทบต่อ Cisco ASA และ FTD

firewalls และอนุญาตให้ผู้โจมตีรีสตาร์ทอุปกรณ์จากระยะไกล

ซึ่งอาจนำไปสู่การโจมตีแบบปฏิเสธบริการ (DoS)

ช่องโหว่ CVE-2024-20359 ส่งผลกระทบต่อ Cisco ASA และ FTD

firewalls และอนุญาตให้ผู้โจมตีรันโค้ดโดยพลการบนอุปกรณ์

ซึ่งอาจนำไปสู่การควบคุมอุปกรณ์โดยสมบูรณ์

เหยื่อ

เหยื่อของการโจมตีเหล่านี้เป็นเครือข่ายภาครัฐทั่วโลก

ยังไม่มีข้อมูลเกี่ยวกับจำนวนเหยื่อที่แน่นอน

เชื่อกันว่ากลุ่มแฮ็กเกอร์ได้โจมตีเครือข่ายภาครัฐหลายสิบแห่ง

แรงจูงใจในการโจมตี

แรงจูงใจของกลุ่มแฮ็กเกอร์ยังไม่เป็นที่ทราบแน่ชัด

เป็นไปได้ว่ากลุ่มแฮ็กเกอร์กำลังขโมยข้อมูลลับ

เช่น ข้อมูลส่วนบุคคล ข้อมูลทางการเงิน หรือความลับทางการค้า

เป็นไปได้ว่ากลุ่มแฮ็กเกอร์กำลังก่อวินาศกรรมหรือขัดขวางการดำเนินงานของรัฐบาล

ผลกระทบ

ผลกระทบของการโจมตีเหล่านี้ยังไม่เป็นที่ทราบแน่ชัด

เป็นไปได้ว่ารัฐบาลที่ถูกโจมตีสูญเสียข้อมูลลับ

หรือถูกก่อวินาศกรรมหรือขัดขวางการดำเนินงาน

ยังไม่มีข้อมูลเกี่ยวกับความเสียหายทางการเงินที่เกิดขึ้น

การตอบสนอง

Cisco ได้ออกการแก้ไขสำหรับช่องโหว่ CVE-2024-20353 ในเดือนมีนาคม 2567 และสำหรับช่องโหว่ CVE-2024-20359 ในเดือนเมษายน 2567

ผู้ดูแลระบบควรติดตั้งการแก้ไขโดยเร็วที่สุดเพื่อป้องกันเครือข่ายจากการโจมตี

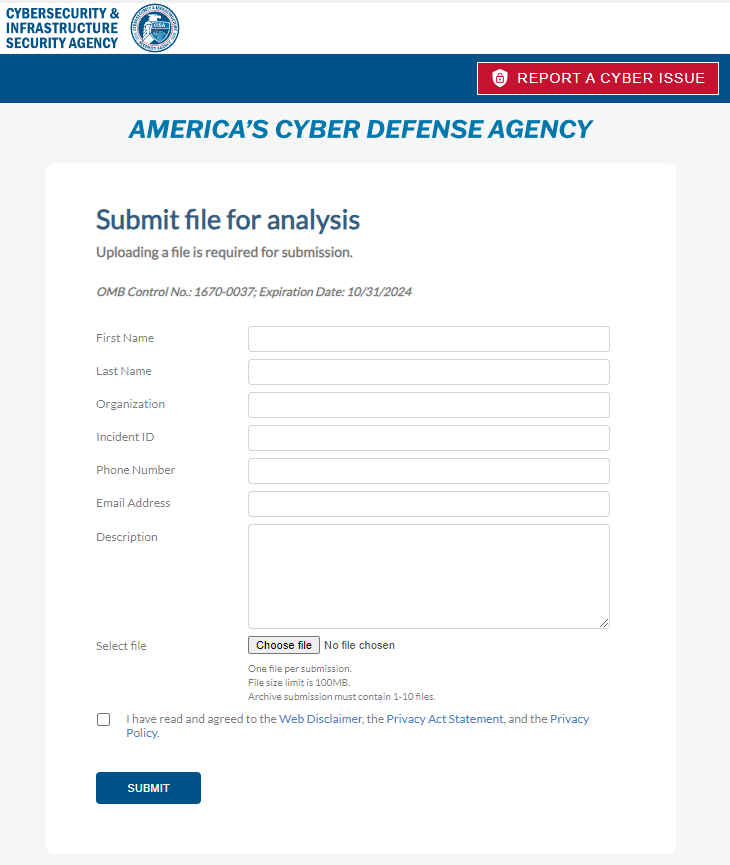

รัฐบาลที่ถูกโจมตีได้ขอความช่วยเหลือจากหน่วยงานด้านความปลอดภัยไซเบอร์

Ref : BleepingComputer