SonicWall กำลังเตือนว่าช่องโหว่ในการควบคุมการเข้าถึงที่เพิ่งได้รับการแก้ไขซึ่งติดตามด้วยรหัส CVE-2024-40766 ใน SonicOS ขณะนี้อาจถูกนำไปใช้ในการโจมตี โดยเรียกร้องให้ผู้ดูแลระบบทำการติดตั้งแพตช์โดยเร็วที่สุด

“ช่องโหว่นี้อาจกำลังถูกนำไปใช้โจมตีในขณะนี้ กรุณาติดตั้งแพตช์สำหรับผลิตภัณฑ์ที่ได้รับผลกระทบโดยเร็วที่สุด แพตช์รุ่นล่าสุดสามารถดาวน์โหลดได้ที่ mysonicwall.com” ตามประกาศที่อัปเดตของ SonicWall

CVE-2024-40766 เป็นช่องโหว่ในการควบคุมการเข้าถึงที่มีความรุนแรงสูง (คะแนน CVSS v3: 9.3) ส่งผลกระทบต่ออุปกรณ์ SonicWall Firewall Gen 5 และ Gen 6 รวมถึงอุปกรณ์ Gen 7 ผู้จำหน่ายซอฟต์แวร์ไม่ได้เปิดเผยข้อมูลมากนักเกี่ยวกับช่องโหว่นี้ ยกเว้นศักยภาพในการเข้าถึงทรัพยากรโดยไม่ได้รับอนุญาตและความสามารถในการทำให้ไฟร์วอลล์หยุดทำงาน ทำให้การป้องกันเครือข่ายถูกยกเลิก

เมื่อ SonicWall เปิดเผยช่องโหว่นี้ครั้งแรกเมื่อวันที่ 22 สิงหาคม 2024 ช่องโหว่นี้เชื่อว่าอยู่ในการเข้าถึงการจัดการของ SonicOS เท่านั้น แต่ด้วยการอัปเดตล่าสุด บริษัทเตือนว่าช่องโหว่ CVE-2024-40766 ยังส่งผลกระทบต่อฟีเจอร์ SSLVPN ของไฟร์วอลล์ด้วย

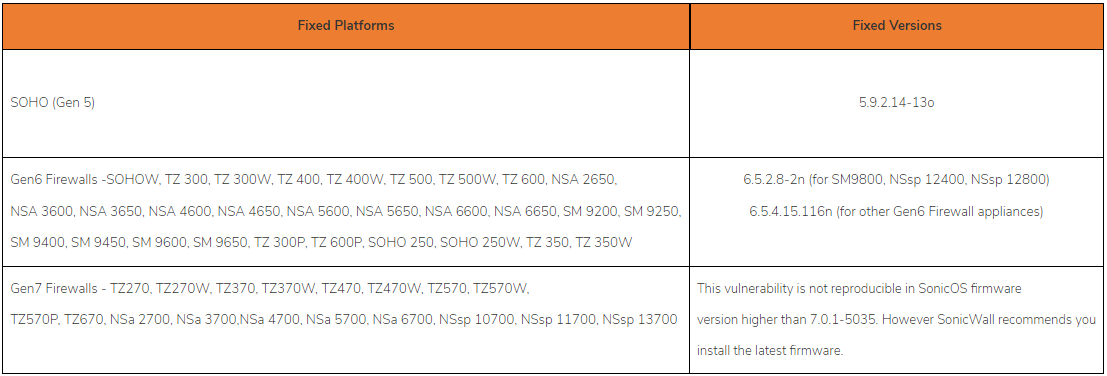

โปรดติดตั้งแพตช์โดยเร็วที่สุด รายการผลิตภัณฑ์และเวอร์ชันที่ได้รับผลกระทบ รวมถึงเวอร์ชันที่แก้ไขช่องโหว่ CVE-2024-40766 มีดังนี้:

- SonicWall Gen 5 ที่รัน SonicOS เวอร์ชัน 5.9.2.14-12o และเก่ากว่า – ได้รับการแก้ไขใน SonicOS เวอร์ชัน 5.9.2.14-13o

- SonicWall Gen 6 ที่รัน SonicOS เวอร์ชัน 6.5.4.14-109n และเก่ากว่า – ได้รับการแก้ไขใน 6.5.2.8-2n (สำหรับ SM9800, NSsp 12400, NSsp 12800) และเวอร์ชัน 6.5.4.15-116n (สำหรับไฟร์วอลล์ Gen 6 อื่น ๆ)

- SonicWall Gen 7 ที่รัน SonicOS เวอร์ชัน 7.0.1-5035 และเก่ากว่า – ไม่สามารถทำซ้ำได้ในเวอร์ชัน 7.0.1-5035 และใหม่กว่า

คำแนะนำโดย SonicWall

- จำกัดการจัดการไฟร์วอลล์ให้เฉพาะแหล่งที่เชื่อถือได้ และปิดการเข้าถึงอินเทอร์เน็ตไปยังพอร์ทัลการจัดการ WAN หากเป็นไปได้

- จำกัดการเข้าถึง SSLVPN ให้เฉพาะแหล่งที่เชื่อถือได้เท่านั้น และปิดการใช้งานทั้งหมดหากไม่จำเป็น

- สำหรับอุปกรณ์ Gen 5 และ Gen 6 ผู้ใช้ SSLVPN ที่มีบัญชีท้องถิ่นควรอัปเดตรหัสผ่านของตนทันที และผู้ดูแลระบบควรเปิดใช้งานตัวเลือก "User must change password" สำหรับผู้ใช้ท้องถิ่น

- เปิดใช้งานการยืนยันตัวตนหลายปัจจัย (MFA) สำหรับผู้ใช้ SSLVPN ทั้งหมดโดยใช้รหัสผ่านแบบใช้ครั้งเดียว (OTP) ผ่าน TOTP หรืออีเมล สามารถดูข้อมูลเพิ่มเติมเกี่ยวกับวิธีการกำหนดค่านี้ได้ที่2fa-for-ssl-vpn-with-totp

แม้ว่า SonicWall จะยังไม่ได้แชร์ข้อมูลเกี่ยวกับวิธีที่ช่องโหว่นี้ถูกใช้โจมตีอย่างต่อเนื่อง แต่ช่องโหว่ที่คล้ายกันเคยถูกนำไปใช้ในอดีตเพื่อเข้าถึงเครือข่ายองค์กรในขั้นต้น

ผู้ประสงค์ร้ายมักมุ่งเป้าไปที่ SonicWall เนื่องจากมีการเปิดเผยสู่อินเทอร์เน็ตเพื่อให้บริการการเข้าถึง VPN จากระยะไกล

ในเดือนมีนาคม 2023 แฮ็กเกอร์ชาวจีน (UNC4540) ที่คาดการณ์ได้โจมตีอุปกรณ์ SonicWall Secure Mobile Access (SMA) ที่ยังไม่ได้ติดตั้งแพตช์ โดยทำการติดตั้งมัลแวร์ที่ปรับแต่งเองซึ่งสามารถอยู่รอดได้แม้ในขณะที่อัปเกรดเฟิร์มแวร์

BleepingComputer ได้ติดต่อ SonicWall เพื่อเรียนรู้เพิ่มเติมเกี่ยวกับวิธีที่ช่องโหว่นี้ถูกใช้ในการโจมตี แต่ยังไม่ได้รับคำตอบในทันที

ไม่มีความคิดเห็น:

แสดงความคิดเห็น